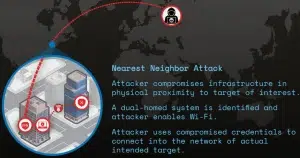

هکرها از یک تکنیک خاص به نام Nearest Neighbor Attack برای نفوذ به یک شرکت آمریکایی استفاده کردهاند.

هکرهای دولتی روسی از گروه APT28 (که با نامهای Fancy Bear یا Forest Blizzard نیز شناخته میشوند) با استفاده از یک تکنیک جدید به نام (Nearest Neighbor Attack)، از راه دور و با فاصله هزاران مایل، به شبکه وایفای یک شرکت آمریکایی نفوذ کردهاند.

هکر پس از آنکه ابتدا به یک سازمان در ساختمانی نزدیک (در محدوده پوشش وایفای) نفوذ کرد، مسیر خود را به سمت هدف اصلی تغییر داد. این تکنیک نشاندهنده استفاده از یک شبکه یا سیستم واسطه برای رسیدن به هدف اصلی است.

این حمله رویکردی چندمرحلهای و هوشمندانه داشته که بر اساس نزدیکی فیزیکی و امکان دسترسی از طریق وایفای طراحی شده است.

این حمله در تاریخ ۴ فوریه ۲۰۲۲ کشف شد، زمانی که شرکت امنیت سایبری Volexity متوجه شد یک سرور در سایت یکی از مشتریانش در واشنگتن، دیسی، که در حال انجام کارهای مرتبط با اوکراین بود، دچار نفوذ شده است.

احتمالاً حمله با هدف مرتبط با فعالیتهای حساس یا سیاسی مربوط به اوکراین طراحی شده بود.

گروه هکری APT28 بخشی از واحد نظامی ۲۶۱۶۵ در اداره اصلی اطلاعات ستاد کل ارتش روسیه (GRU) است و از حداقل سال ۲۰۰۴ در حال انجام عملیاتهای سایبری است. این جمله تأکید میکند که APT28 یکی از بازوهای اصلی دولت روسیه برای جاسوسی و عملیات سایبری پیشرفته است.

هکرها که توسط شرکت Volexity با نام GruesomeLarch شناخته میشوند، ابتدا اطلاعات ورود به شبکه وایفای شرکتی هدف را با استفاده از حملات (password-spraying) به دست آوردهاند. این حملات، سرویسی عمومی متعلق به قربانی را هدف قرار دادهاند که احتمالاً از آن برای سوءاستفاده و استخراج اطلاعات ورود به شبکه استفاده شده است.

با اینکه وجود احراز هویت چندمرحلهای (MFA) مانع از استفاده مهاجمان از اطلاعات ورود به سیستم از طریق اینترنت عمومی شد، اما اتصال به شبکه وایفای شرکتی نیازی به MFA نداشت. با این حال، هکرها به دلیل فاصله جغرافیایی زیاد و قرار داشتن در آن سوی اقیانوس، نمیتوانستند مستقیماً به شبکه وایفای متصل شوند و این مسئله برای آنها چالشی ایجاد کرده بود.

هکرها با خلاقیت، سازمانهایی را که در ساختمانهای نزدیک به هدف بودند شناسایی کردند تا از آنها بهعنوان سکوی پرش برای دسترسی به شبکه وایفای هدف استفاده کنند.

ایده این بود که هکرها ابتدا به یک سازمان دیگر نفوذ کنند و در شبکه آن به دنبال دستگاههای دومنظوره (مانند لپتاپ یا روتر) بگردند که هم به شبکه سیمی و هم به وایفای متصل هستند. سپس از آداپتور وایفای این دستگاهها استفاده کرده و به شبکه وایفای شرکتی هدف اصلی متصل شوند.

شرکت Volexity کشف کرد که گروه هکری APT28 در این حمله به چندین سازمان نفوذ کرده است و با ایجاد زنجیرهای از اتصالات با استفاده از اعتبارنامههای معتبر، توانستهاند به هدف اصلی نزدیک شوند. در نهایت، آنها دستگاهی پیدا کردند که در محدوده مناسب شبکه وایفای هدف بود و میتوانست به سه نقطه دسترسی وایفای متصل شود که نزدیک پنجرههای اتاق کنفرانس قربانی قرار داشتند.

هکر با استفاده از اتصال دسکتاپ از راه دور (RDP) از یک حساب کاربری با دسترسی محدود به شبکه هدف نفوذ کرد. سپس با حرکت افقی در شبکه، به جستجوی سیستمهای مورد نظر خود پرداخت و دادههای حساس را استخراج کرد.

هکرها اسکریپت servtask.bat را اجرا کردند تا دادههای مربوط به تنظیمات امنیتی و حسابهای کاربری ویندوز را از ریجستری استخراج کنند (شامل SAM، Security، و System). سپس این دادهها را فشرده کرده و به یک فایل ZIP تبدیل کردند تا به طور غیرقانونی آنها را از سیستم هدف استخراج کنند.

هکرها از ابزارهایی استفاده کردهاند که در خود سیستمعامل ویندوز موجود هستند، زیرا این ابزارها میتوانند بدون جلب توجه و به طور پنهانی عمل کنند، و از این طریق فعالیتهای خود را مخفی نگه دارند.

شرکت امنیت سایبری Volexity به این نتیجه رسید که گروه هکری GruesomeLarch در حال هدف قرار دادن سازمان A برای جمعآوری دادههایی از افراد با تخصص در موضوعات و پروژههای مرتبط با اوکراین است.

Volexity به دلیل پیچیدگیهای مختلف در تحقیقات نتوانست این حمله را به گروههای تهدید شناختهشده نسبت دهد. اما گزارشی از مایکروسافت در آوریل همان سال، با ارائه شاخصهای نفوذ (IoCs) که با مشاهدات Volexity همپوشانی داشت، به وضوح نشان داد که این حمله به گروه تهدید روسی مربوط است.

با توجه به اطلاعات موجود در گزارش مایکروسافت، احتمالاً گروه APT28 موفق شده است قبل از اجرای payloadهای بحرانی، با بهرهبرداری از یک آسیبپذیری خاص، سطح دسترسی خود را افزایش دهد. در اینجا، آسیبپذیری CVE-2022-38028 در سرویس Windows Print Spooler در شبکه قربانی به عنوان یک zero-day vulnerability مورد بهرهبرداری قرار گرفته است.

حمله nearby neighbor گروه APT28 نشان میدهد که عملیاتهایی که معمولاً نیاز به نزدیک بودن فیزیکی به هدف (مثلاً در یک پارکینگ) دارند، اکنون میتوانند از راه دور انجام شوند و این امر خطر شناسایی فیزیکی یا دستگیر شدن را از بین میبرد.

هرچند دستگاههای متصل به اینترنت در سالهای گذشته با افزودن احراز هویت چندعاملی (MFA) و دیگر انواع حفاظتها، امنیت بهتری پیدا کردهاند، شبکههای وایفای شرکتی باید همانند هر خدمات دسترسی از راه دور دیگر با دقت و مراقبت مشابهی مورد توجه قرار گیرند.