فعالیت مجدد بدافزار Lumma Infostealer علیرغم اقدامات قضایی و پلیسی

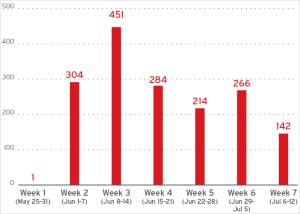

عملیات بدافزار سرقت اطلاعات Lumma بهتدریج فعالیتهای خود را پس از عملیات گسترده نیروهای اجرای قانون در ماه مه، که منجر به توقیف ۲۳۰۰ دامنه و بخشهایی از زیرساخت آن شد، از سر میگیرد.

اگرچه پلتفرم Lumma malware-as-a-service (MaaS) بهدنبال این اقدام نیروهای اجرای قانون با اختلال قابل توجهی مواجه شد ــ همانطور که گزارشهای اوایل ژوئن در مورد فعالیت بدافزارهای سرقت اطلاعات تأیید کردند ــ اما بهطور کامل تعطیل نشد.

گردانندگان این بدافزار بلافاصله در انجمنهای XSS به این وضعیت اذعان کردند، اما مدعی شدند که سرور مرکزی آنها توقیف نشده است (هرچند بهصورت راهدور پاکسازی شده بود) و تلاشها برای بازیابی زیرساخت در همان زمان آغاز شده بود.

بهتدریج، پلتفرم MaaS دوباره بازسازی شد و اعتماد را در میان جامعه جرائم سایبری بازیافت و اکنون بار دیگر عملیات سرقت اطلاعات را در چندین بستر تسهیل میکند.

بهگفته تحلیلگران Trend Micro، Lumma تقریباً به سطح فعالیت پیش از توقیف بازگشته است و دادههای تلهمتری این شرکت امنیت سایبری نشاندهنده بازسازی سریع زیرساختهای آن است.

در گزارش Trend Micro آمده است: «پس از اقدام نیروهای اجرای قانون علیه Lumma Stealer و زیرساختهای وابسته به آن، تیم ما نشانههای آشکاری از احیای مجدد عملیات Lumma مشاهده کرده است.»

«تلهمتری شبکه نشان میدهد که زیرساخت Lumma طی چند هفته پس از توقیف دوباره شروع به گسترش کرده است.»

گزارش Trend Micro نشان میدهد که Lumma همچنان از زیرساختهای قانونی ابری برای مخفیسازی ترافیک مخرب استفاده میکند، اما اکنون بهجای Cloudflare به ارائهدهندگان جایگزین، بهویژه Selectel مستقر در روسیه، روی آورده است تا از توقیف جلوگیری کند.

پژوهشگران چهار کانال توزیع را شناسایی کردهاند که Lumma در حال حاضر از آنها برای آلودهسازی جدید استفاده میکند و این موضوع نشاندهنده بازگشت کامل به هدفگیری چندوجهی است:

🔹 کرکها/کیجنهای جعلی: کرکها و کیجنهای نرمافزاری جعلی از طریق malvertising و دستکاری نتایج جستجو تبلیغ میشوند. قربانیان به وبسایتهای فریبنده هدایت میشوند که با استفاده از Traffic Detection Systems (TDS) سیستم آنها را شناسایی میکند و سپس Lumma Downloader را ارائه میدهد.

🔹 ClickFix: وبسایتهای آسیبدیده صفحات جعلی CAPTCHA نمایش میدهند که کاربران را فریب میدهد تا دستورات PowerShell را اجرا کنند. این دستورات Lumma را مستقیماً در حافظه بارگذاری میکنند و به این ترتیب از مکانیزمهای شناسایی مبتنی بر فایل دوری میشود.

🔹 GitHub: مهاجمان بهطور فعال مخازن GitHub ایجاد میکنند که در آنها با محتوای تولیدشده توسط AI تبلیغ ابزارهای تقلب جعلی بازیها انجام میشود. این مخازن حامل payloadهای Lumma هستند، مانند «TempSpoofer.exe» که یا بهصورت فایل اجرایی یا در قالب فایلهای ZIP ارائه میشوند.

🔹 YouTube/Facebook: توزیع فعلی Lumma همچنین شامل ویدئوهای YouTube و پستهای Facebook است که نرمافزارهای کرکشده را تبلیغ میکنند. این لینکها به سایتهای خارجی هدایت میشوند که بدافزار Lumma را میزبانی میکنند و گاهی از سرویسهای معتبری مانند sites.google.com سوءاستفاده میکنند تا قابلاعتماد جلوه کنند.

ظهور مجدد Lumma بهعنوان یک تهدید قابلتوجه نشان میدهد که اقدام نیروهای اجرای قانون، در صورت نبود بازداشت یا حداقل صدور کیفرخواست، در متوقف کردن این عاملان تهدید مصمم بیتأثیر است.

عملیاتهای MaaS مانند Lumma بسیار سودآور هستند و گردانندگان اصلی این شبکهها احتمالاً اقدامات نیروهای اجرای قانون را صرفاً موانع عادی میدانند که باید از آنها عبور کنند.