امنیت اطلاعات

-

رمزنگاری یا کریپتوگرافی چیست؟

جمله زیر را بخوانید! alsdkjli45135mjkob69*83#sbq این یک جملهی رمزنگاری شده بود. اطلاعات خود را پیش از افشا، رمزنگاری کنید! یکی از پرکاربردترین تکنولوژیها در دنیای امروز، رمزنگاری (Cryptography) است. همانطور که میدانید حفظ امنیت اطلاعات، در عملیاتهای نظامی، تجارت، سازمان و غیره جزو اولویتهای مهم بهحساب میآید. پایگاههای نظامی، شرکتها، سازمانها و غیره بهمنظور افزایش امنیت سیستم ذخیرهسازی اطلاعاتشان، میتوانند…

بیشتر بخوانید » -

حمله گروه APT چینی به تاسیسات نظامی و دولتی ویتنام

گروهی از هکرهای وابسته به چین با نام LuckyMouse که با نامهای دیگری همچون Cycldek, Goblin Panda, APT27و … نیز شناخته میشوند، سازمانهای نظامی و دولتی ویتنام را مورد حملات فیشینگ هدفمند (Spear-phishing) قرار دادند. مهاجمان این حملات را از حدود سال ۲۰۱۳ با ارسال پیامهای spear-phishing و با هدف خرابکاری و به خطر انداختن روابط دیپلماتیک در جنوبشرق آسیا،…

بیشتر بخوانید » -

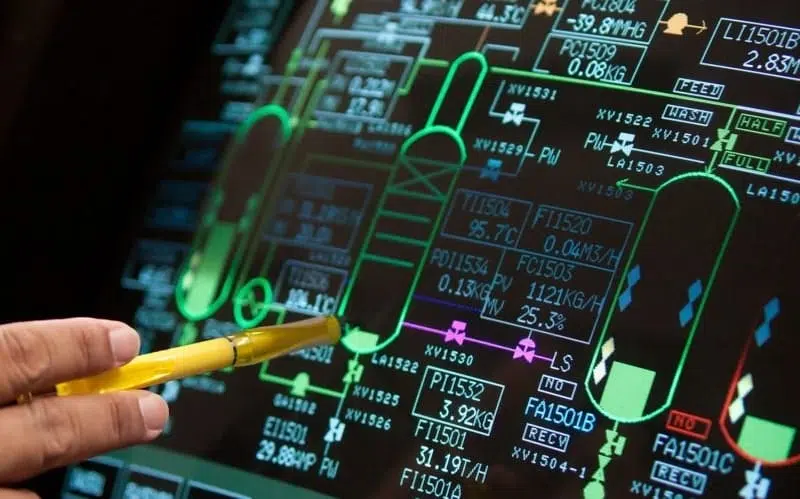

دستگاههای کنترل صنعتی، هدف سیلی از حملات در نیمه دوم ۲۰۲۰

شرکت امنیت سایبری کسپرسکی اخیرا گزارش چشمانداز تهدید سیستمهای کنترل صنعتی برای نیمهی دوم ۲۰۲۰ را منتشر کرده است؛ این گزارش بر اساس اطلاعات آماری جمعآوریشده توسط آنتیویروس غیرمتمرکز و گستردهی این شرکت، یعنی شبکهی امنیت کسپرسکی (Kaspersky Security Network: KSN) نوشته شده است. دادههایی که متخصصان و کارشناسان در این گزارش تحلیل کردهاند، از کامپیوترهای کنترل صنعتی (ICS) به…

بیشتر بخوانید » -

هشتاد درصد از سازمانها، قربانی حملات Firmware

مایکروسافت اخیرا گزارشی با عنوان «گزارش سیگنالهای امنیتی مارس ۲۰۲۱» منتشر کرد که در آن اذعان شده بیش از ۸۰% از سازمانهای بینالمللی قربانی حداقل یک حملهی firmware طی دو سال اخیر شدهاند. این مطالعه عنوان کرده که تنها ۲۹% درصد از سازمانهای هدف قرارگرفته برای محافظت از firmware بودجه اختصاص دادهاند. در یک نظرسنجی بینالمللی انجام شده توسط مایکروسافت،…

بیشتر بخوانید » -

ITIL چیست؟ ( Information Technology Infrastructure Library)

ITIL یک رویکرد پذیرفتهشده و بسیار گسترده در مدیریت خدمات IT است بیشتر سازمانها معمولاً قابلیتها، فرآیندها، افراد و تکنولوژیهای خود را بهعنوان مهمترین دارایی که دارند، در نظر میگیرند. یک سازمان با کمک این داراییها میتواند با قرارگیری در مسیر صحیح، مأموریت خود را به اتمام رسانده و درنهایت به اهداف خود دست یابد. هماهنگی مناسب و کارآمد بین…

بیشتر بخوانید » -

مهمترین نکات امنیت سایبری [آپدیت ۲۰۲۱]

امنیت سایبری یکی از مهمترین مسائل، در حوزه زیرساختهای سازمانها و شرکتهای بزرگ و کوچک است. موفقیت یک شرکت در میزان توانایی آن به محافظت از دادههای مشتری و اطلاعات اختصاصی در مقابل افراد سودجو بستگی دارد. صرفنظر از میزان دامنه، اندازه شرکت یا نوع فعالیت، هر شرکتی برای بقا باید ضمن ارزیابی محیطی که در آن قرار دارد، از…

بیشتر بخوانید » -

حمله به اطلاعات شما ازطریق هک، کرک و بدافزار

هر ماه، ما نگاهی میاندازیم به آنچه در خط مقدم نبرد علیه انواع حملات سایبری رخ میدهد و نگاهی خواهیم داشت به انواع جدید بدافزارها، فیشینگ و کلاهبرداریهای دیگر، سوءاستفاده از آسیبپذیری و سایر تهدیدات امنیت شبکهها، سیستمها و دادههای شما. در زمانهای نهچندان دور، تنها زمانی که دربارهی مفهوم باجگیری شنیده بودیم، زمانی بود که یک پروندهی آدمربایی با…

بیشتر بخوانید » -

بدافزار چیست؟ چگونه با آن مقابله کنیم؟

بدافزار(Malware) یا نرمافزار مخرب، به هر برنامه یا فایلی گفته میشود که برای کاربری که از رایانه استفاده میکند، مضر است. بدافزارهای مختلف میتوانند شامل ویروسهای رایانهای، کرمها، تروجانها و جاسوسافزارها باشند. این برنامههای مخرب ممکن است عملکردهای متفاوتی از قبیل سرقت، رمزگذاری یا حذف دادههای حساس، تغییر یا ربودن عملکردهای محاسباتی اصلی و نظارت بر فعالیتهای رایانهای کاربران را انجام…

بیشتر بخوانید » -

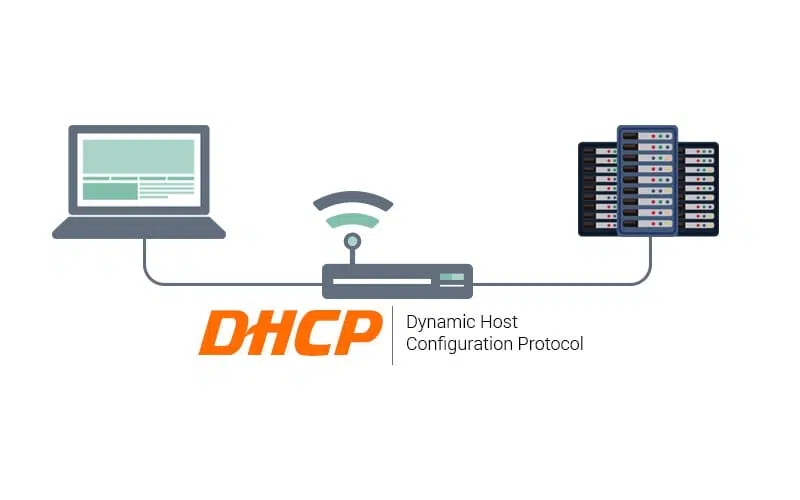

پروتکل DHCP چیست و چگونه کار میکند؟

توانایی شبکهسازی سریع و آسان دستگاهها در دنیایی که ارتباطات اینترنتی و داخلی شبکه حرف اول را میزند، بسیار حیاتی و مهم است. به همین دلیل DHCP روشی اساسی برای اطمینان از این مطلب است که دستگاهها قادر به پیوستن به شبکهها و پیکربندی صحیح آنها هستند. پروتکل DHCP که مخفف Dynamic Host Configuration Protocol میباشد، یک پروتکل مدیریت شبکه…

بیشتر بخوانید » -

مقایسه ویدئویی فایروال فورتی گیت ۴۰F با رقبا

معرفی ارزانترین دستگاه مجهز به Secure SD-WAN با امکان پیادهسازی منعطف توسط کسبوکارهای کوچک و متوسط فورتیگیت ۴۰F محصولی دیگر از خانواده فایروالهای مجهز به پردازنده اختصاصی SoC4 است که با معماری ASIC طراحی شدهاند. استفاده از این پردازنده قدرتمند در ۴۰F باعث شده این محصول SD-WAN، قدرت بسیار زیادی داشته باشد که نمرهی *SCR آن نیز گواه این ادعاست.…

بیشتر بخوانید »