آموزشهای لیان

-

استخراج اطلاعات احراز هویت با استفاده از NetExec (nxc)

در محیطهای سازمانی مدرن، اطلاعات احراز هویت Active Directory ارزشمندترین هدف برای مهاجمان محسوب میشوند. چه یک Red Teamer باشید، چه یک متخصص تستنفوذ یا یک متخصص شبیهسازی حملات ، دسترسی به اطلاعات احراز هویت برای Privilege Escalation (بالا بردن سطح دسترسی)، Lateral Movement (حرکات جانبی) و Persistence (پایداری) ضروری است. اما مهاجمان در سناریوهای واقعی چگونه این اطلاعات احراز…

بیشتر بخوانید » -

Burp Suite برای تست نفوذ: افزونه Autorize

بهمنظور حفاظت از داراییهای آنلاین، تست امنیتی وباپلیکیشن یکی از عناصر حیاتی در راستای ایمنسازی آنها محسوب میشود. Burp Suite طی سالهای متمادی در این حوزه پیشرو بوده و همچنان توسط متخصصان امنیت و هکرهای اخلاقی مورد استفاده قرار میگیرد. یکی از افزونههایی که در جامعه تست امنیت وب برجسته است، Autorize نام دارد که مجموعهای گسترده از قابلیتهای اضافی…

بیشتر بخوانید » -

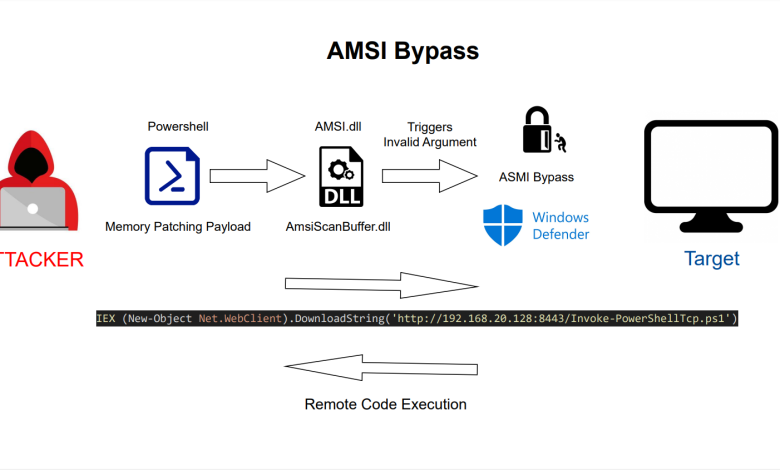

راهنمای جامع در مورد Bypass کردن AMSI

مایکروسافت استاندارد Antimalware Scan Interface (AMSI) را توسعه داد که به توسعهدهندگان امکان میدهد مکانیزمهای دفاع در برابر بدافزار را در نرمافزار خود ادغام کنند. AMSI این قابلیت را فراهم میکند که یک برنامه با هر آنتیویروس نصبشده روی سیستم تعامل داشته باشد و از اجرای بدافزارهای پویا و مبتنی بر اسکریپت جلوگیری کند. در این مقاله، به بررسی دقیقتر…

بیشتر بخوانید » -

بررسی حمله Kerberoasting در Active Directory

در این مقاله به بررسی حمله Kerberoasting میپردازیم؛ حملهای مخفیانه در Active Directory که با سوءاستفاده از Service Principal Names (SPNs)، هشهای بلیت TGS را استخراج و کرک کرده و منجر به افشای گذرواژههای حسابهای سرویس میشود. برخلاف AS-REP Roasting، این روش از درخواستهای مشروع Kerberos بهرهبرداری میکند. در این مطلب، پیکربندی آزمایشگاهی، اجرای حمله با استفاده از ابزارهای Impacket،…

بیشتر بخوانید » -

راهاندازی آزمایشگاه Web Application Pentest با استفاده از Docker

در حوزه امنیت سایبری، Penetration Testing و Vulnerability Assessment از گامهای کلیدی برای شناسایی و کاهش تهدیدات امنیتی بالقوه محسوب میشوند. با توجه به افزایش چشمگیر تعداد برنامههای تحت وب، نیاز به محیطهای آزمایشی امن و پایدار بیش از هر زمان دیگری اهمیت پیدا کرده است. در این مقاله، به بررسی مفهوم Vulnerable Web Applications، اهمیت آنها در فرآیند Penetration…

بیشتر بخوانید » -

از کلیک تا نفوذ: بررسی دقیق حمله مهندسی اجتماعی Clickfix

نگاهی دقیق به یک کمپین واقعی ClickFix، نسخه بعدی آن (FileFix) و روشهای پیشگیری پیش از به خطر افتادن دستگاه ClickFix : کپی بیصدا در کلیپبورد ClickFix یک تکنیک فریبنده مهندسی اجتماعی است که توسط مهاجمان برای فریب کاربران بیاطلاع مورد استفاده قرار میگیرد تا آنها را بهطور ناخودآگاه وادار کنند اجازه دهند یک صفحه وب، بهصورت بیصدا محتوایی را…

بیشتر بخوانید » -

شناسایی نقصهای API با ابزار رایگان Free Autoswagger

APIها: همچنان اهدافی آسان در سال ۲۰۲۵ APIها ستون فقرات برنامههای مدرن هستند ـ و در عین حال یکی از در معرضترین بخشهای زیرساخت یک سازمان محسوب میشوند. این موضوع آنها را به هدفی ایدهآل برای مهاجمان تبدیل میکند. یکی از نمونههای پرسروصدای این مسئله، رخنه Optus در سال ۲۰۲۲ بود که در آن مهاجمان از طریق یک unauthenticated API…

بیشتر بخوانید » -

راهنمای جامع ابزار Certipy

راهنمای جامع سوءاستفاده از Active Directory با استفاده از Certipy در این راهنمای سوءاستفاده از Active Directory با استفاده از Certipy، بررسی خواهیم کرد که چگونه از Certipy—یک ابزار مجموعهای تهاجمی و تدافعی طراحی شده برای سرویسهای گواهینامه Active Directory (AD CS)—برای شناسایی پیکربندیهای نادرست و سوءاستفاده از الگوهای CA استفاده کنیم. چه در حال هدفگیری بردارهای حمله ESC1 تا…

بیشتر بخوانید » -

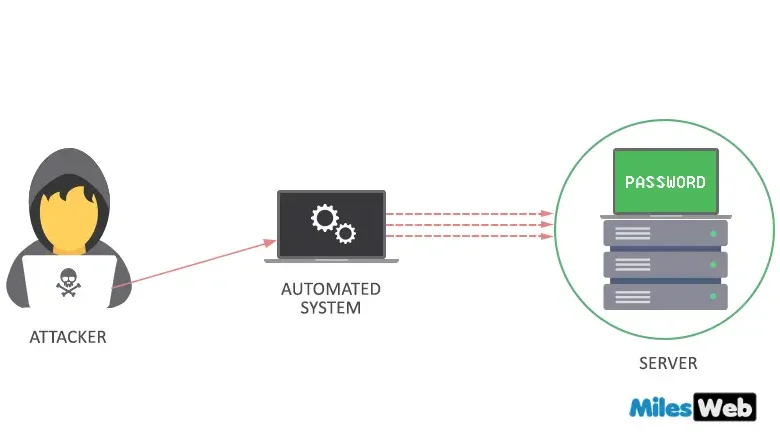

بررسی حمله Kerberos Username Bruteforce در Active Directory

در این مقاله، تکنیک بهرهبرداری (Exploitation) موسوم به Kerberos Username Bruteforce یا حمله brute-force پیشاحراز هویت Kerberos مورد بررسی قرار میگیرد. این حمله با سوءاستفاده از پاسخهای پروتکل Kerberos، امکان شناسایی نامهای کاربری معتبر و انجام brute-force برای رمزهای عبور را فراهم میکند. مقاله حاضر روشهای بهرهبرداری و تکنیکهای مقابله را تشریح میکند و آنها را برای شفافیت بیشتر به…

بیشتر بخوانید » -

ADCS ESC5 : آسیبپذیری در کنترل دسترسی به اشیاء زیرساخت کلید عمومی

حمله ESC5 یکی از حملات با ریسک بالا علیه زیرساخت سرویسهای گواهینامهی Active Directory Certificate Services (ADCS) محسوب میشود. این نوع حمله با سوءاستفاده از دسترسی ناایمن به کلید خصوصی مرجع صدور گواهینامه (Certificate Authority – CA) انجام میگیرد. در شرایطی که مهاجم بتواند به سطح دسترسی مدیر محلی (Local Administrator) در سرور CA دست یابد، قادر خواهد بود کلید…

بیشتر بخوانید »