باگ Cisco SSM On-Prem به هکرها اجازه می دهد رمز عبور هر کاربر را تغییر دهند.

شرکت سیسکو یک آسیبپذیری با شدت حداکثری را رفع کرده است که به مهاجمان اجازه میدهد تا رمز عبور هر کاربری را در سرورهای لایسنس نرمافزار مدیریت هوشمند سیسکو (Cisco Smart Software Manager On-Prem) یا به اختصار (Cisco SSM On-Prem) تغییر دهند.

این آسیب پذیری همچنین بر نصبهای SSM On-Prem که نسخههای قبل از انتشار ۷٫۰ هستند و به عنوان Cisco Smart Software Manager Satellite (SSM Satellite) شناخته میشوند، تأثیر میگذارد.

SSM On-Prem یک ابزار یا نرمافزاری است که در چارچوب سیستم مجوزدهی هوشمند سیسکو عمل میکند و وظیفه آن تسهیل در مدیریت حسابها و مجوزهای محصولات برای ارائهدهندگان خدمات و شرکای سیسکو است.

این آسیب پذیری بحرانی که با شناسه CVE-2024-20419 پیگیری میشود، ناشی از ضعف تغییر رمز عبور غیرمعتبر در سیستم احراز هویت SSM On-Prem است. بهرهبرداری موفقیتآمیز از این نقص به مهاجمان از راه دور و بدون احراز هویت امکان میدهد تا بدون دانستن اعتبارنامههای اصلی، رمز عبور کاربران جدید را تنظیم کنند.

علت این مشکل امنیتی، پیادهسازی نادرست فرآیند تغییر رمز عبور است. مهاجم با ارسال درخواستهای خاص و دستکاری شده HTTP به دستگاهی که دچار این مشکل است، میتواند از این آسیبپذیری بهرهبرداری کند.

اگر مهاجم بتواند از این آسیبپذیری به طور موفقیتآمیز استفاده کند، میتواند به سیستم دسترسی پیدا کند و همان سطح دسترسیها و امتیازات کاربری که مورد حمله قرار گرفته را داشته باشد، چه از طریق رابط کاربری وب و چه از طریق API

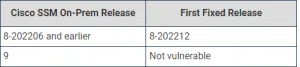

این شرکت اعلام میکند که برای سیستمهایی که تحت تأثیر این نقص امنیتی قرار گرفتهاند، هیچ راهحل موقتی وجود ندارد و تمامی مدیران باید برای ایمنسازی سرورهای آسیبپذیر در محیط خود به نسخه تصحیحشده ارتقا دهند.

تیم پاسخگویی به حوادث امنیت محصول سیسکو (PSIRT) هنوز شواهدی مبنی بر اثبات عمومی سوء استفاده های مفهومی یا تلاش های بهره برداری برای هدف قرار دادن این آسیب پذیری پیدا نکرده است.

شرکت اخیراً یک آسیبپذیری روز صفر(CVE-2024-20399) در سیستمعامل NX-OS را که از ماه آوریل برای نصب بدافزار بر روی سوییچهای MDS و Nexus استفاده میشد، اصلاح کرده است. این بدافزار به عنوان کاربر ریشه (root) نصب میشد که بالاترین سطح دسترسی را دارد.

در ماه آوریل، سیسکو همچنین هشدار داد که یک گروه هکری تحت حمایت دولت (که با نامهای UAT4356 و STORM-1849 پیگیری میشوند) از دو باگ دیگر روز صفر (CVE-2024-20353 و CVE-2024-20359 ) سوء استفاده کردهاند.

از ماه نوامبر ۲۰۲۳، مهاجمان با استفاده از دو آسیبپذیری، حملاتی را علیه فایروالهای ASA و FTD در یک کمپین به نام ArcaneDoor انجام دادهاند و هدف این حملات شبکههای دولتی در سطح جهانی بوده است.