گروه باجافزار Clop مسئولیت حملات سرقت دادههای شرکت Cleo را بر عهده گرفته است.

گروه باجافزار Clop تأیید کرد که آنها پشت حملات اخیر سرقت دادههای Cleo قرار دارند و از آسیبپذیریهای روز صفر (zero-day exploits) برای نفوذ به شبکههای شرکتی و سرقت دادهها استفاده کردهاند.

Cleo توسعهدهنده پلتفرمهای مدیریت انتقال فایل Cleo Harmony، VLTrader، و LexiCom است که شرکتها از آنها برای تبادل امن فایلها با شرکای تجاری و مشتریان خود استفاده میکنند.

در ماه اکتبر، Cleo یک آسیبپذیری را که با عنوان CVE-2024-50623 ردیابی شده بود و امکان آپلود و دانلود بدون محدودیت فایلها را فراهم میکرد (که در نهایت به اجرای کد از راه دور منجر میشد) برطرف کرد.

با این حال، شرکت امنیت سایبری Huntress هفته گذشته کشف کرد که وصله (patch) اولیه ناقص بوده و مهاجمان سایبری به طور فعال از یک روش دور زدن (bypass) برای انجام حملات سرقت دادهها سوءاستفاده میکردند.

در حین بهرهبرداری از این آسیبپذیری، مهاجمان یک درب پشتی (backdoor) مبتنی بر جاوا را آپلود میکردند که به آنها اجازه میداد دادهها را سرقت کنند، دستورات را اجرا کنند، و دسترسی بیشتری به شبکه به خطر افتاده پیدا کنند.

در روز جمعه، آژانس امنیت سایبری و زیرساختهای ایالات متحده (CISA) تأیید کرد که آسیبپذیری حیاتی CVE-2024-50623 در نرمافزار انتقال فایل Cleo Harmony، VLTrader، و LexiCom در حملات باجافزاری مورد سوءاستفاده قرار گرفته است. با این حال، Cleo هرگز به طور عمومی فاش نکرد که نقص اصلی که آنها تلاش کردند در ماه اکتبر برطرف کنند، مورد سوءاستفاده قرار گرفته بود.

گروه Clop مسئولیت حملات سرقت دادههای Cleo را بر عهده گرفته است.

پیشتر تصور میشد که حملات Cleo توسط یک گروه جدید باجافزار به نام Termite انجام شده باشد. با این حال، حملات سرقت دادههای Cleo شباهت بیشتری به حملات قبلی انجامشده توسط گروه باجافزار Clop داشت.

پس از تماس با گروه Clop در روز سهشنبه، این گروه باجافزاری تأیید کرد که آنها پشت بهرهبرداری اخیر از آسیبپذیری Cleo که توسط شرکت Huntress شناسایی شده است، و همچنین بهرهبرداری از نقص اصلی CVE-2024-50623 که در ماه اکتبر اصلاح شده بود، قرار دارند.

گروه Clop گفت : در مورد CLEO، این پروژهی ما بود (از جمله Cleo قبلی) که با موفقیت به پایان رسید.

تمام اطلاعاتی که ذخیره میکنیم، هنگام کار با آنها، تمامی تدابیر امنیتی را رعایت میکنیم. اگر دادهها مربوط به خدمات دولتی، مؤسسات، یا پزشکی باشد، این دادهها را بدون هیچگونه تردیدی فوراً حذف خواهیم کرد (اجازه دهید شما را به آخرین باری که چنین موردی با Moveit اتفاق افتاد یادآوری کنم – تمام دادههای دولتی، پزشکی، کلینیکها، و دادههای تحقیقات علمی در سطح دولتی حذف شدند). ما مقررات خود را رعایت میکنیم.

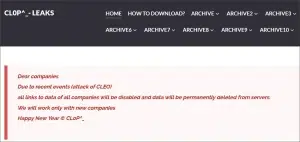

این گروه هکری اکنون اعلام کرده است که دادههای مرتبط با حملات گذشته را از سرور نشت دادههای خود حذف میکند و از این پس فقط با شرکتهای جدیدی که در حملات Cleo هدف قرار گرفتهاند، کار خواهد کرد.

همچنین در بیانیه این گروه آمده است که : شرکتهای عزیز، به دلیل رویدادهای اخیر (حمله به CLEO)، تمامی لینکهای مرتبط با دادههای تمام شرکتها غیرفعال شده و دادهها به طور دائمی از سرورها حذف خواهند شد. ما فقط با شرکتهای جدید کار خواهیم کرد،’ این پیامی است که در وبسایت اخاذی CL0P^_- LEAKS منتشر شده است.

‘سال نو مبارک © CL0P^_’

متخصصین امنیت سایبری از گروه Clop پرسیدند که حملات چه زمانی آغاز شده، چند شرکت تحت تأثیر قرار گرفتهاند، و آیا Clop با گروه باجافزار Termite ارتباطی دارد یا خیر، اما پاسخی به این سؤالات دریافت نکردند.

تخصص در بهرهبرداری از پلتفرمهای انتقال فایل

گروه باجافزار Clop، که با نامهای TA505 و Cl0p نیز شناخته میشود، در مارس ۲۰۱۹ آغاز به کار کرد، زمانی که اولین بار شروع به هدف قرار دادن شرکتها با استفاده از یک واریانت از باجافزار CryptoMix کرد.

مانند سایر گروههای باجافزار، Clop به شبکههای شرکتی نفوذ کرده و به تدریج درون سیستمها گسترش یافت در حالی که دادهها و اسناد را سرقت میکرد. وقتی که همه چیزهای با ارزش را برداشتند، باجافزار را در شبکه مستقر کرده و دستگاهها را رمزگذاری کردند.

با این حال، از سال ۲۰۲۰، این گروه باجافزار به تخصص در هدف قرار دادن آسیبپذیریهای ناشناخته پیشین در پلتفرمهای انتقال فایل امن برای حملات سرقت دادهها پرداخت.

در دسامبر ۲۰۲۰، Clop از آسیبپذیری صفر روز (zero-day) در پلتفرم انتقال فایل امن Accellion FTA سوءاستفاده کرد که تقریباً صد سازمان را تحت تأثیر قرار داد.

سپس در سال ۲۰۲۱، گروه باجافزار از آسیبپذیری صفر روز در نرمافزار SolarWinds Serv-U FTP برای سرقت دادهها و نفوذ به شبکهها سوءاستفاده کرد.

در سال ۲۰۲۳، Clop از آسیبپذیری صفر روز در پلتفرم GoAnywhere MFT سوءاستفاده کرد و به این ترتیب گروه باجافزار توانست دادهها را از بیش از ۱۰۰ شرکت دیگر سرقت کند.

طبق گزارشی از Emsisoft ، بزرگترین حمله آنها از این نوع، استفاده از آسیبپذیری صفر روز در پلتفرم MOVEit Transfer بود که به آنها اجازه داد دادهها را از ۲,۷۷۳ سازمان سرقت کنند.

در حال حاضر، مشخص نیست که چند شرکت تحت تأثیر حملات سرقت دادههای Cleo قرار گرفتهاند.

برنامه جوایز برای عدالت وزارت امور خارجه ایالات متحده هماکنون جایزهای ۱۰ میلیون دلاری برای اطلاعاتی که حملات باجافزاری Clop را به یک دولت خارجی ارتباط دهد، ارائه میدهد.