دامنههای توسعهدهنده شرکت Cloudflare به طور چشمگیری توسط هکرها مورد سوءاستفاده قرار میگیرند.

دامنههای pages.dev و workers.dev که Cloudflare برای انتشار وبسایتها و اجرای کدهای بدون نیاز به سرور ارائه میکند، هر روز بیشتر توسط هکرها و مجرمان سایبری برای فیشینگ و دیگر فعالیتهای خرابکارانه مورد استفاده قرار میگیرند.

طبق گفته شرکت امنیت سایبری Fortra، سوءاستفاده از این دامنهها بین ۱۰۰ تا ۲۵۰ درصد نسبت به سال ۲۰۲۳ افزایش یافته است.

پژوهشگران بر این باورند که استفاده از این دامنهها با هدف افزایش اعتبار و اثربخشی این کمپینهای مخرب انجام میشود. مهاجمان از مزایای برند معتبر Cloudflare، قابلیت اطمینان خدمات، هزینههای پایین استفاده و گزینههای پروکسی معکوس (reverse proxy) که شناسایی را دشوارتر میکند، بهرهبرداری میکنند.

سوءاستفاده از Cloudflare Pages

Cloudflare Pages یک پلتفرم است که برای توسعهدهندگان فرانتاند طراحی شده و به آنها امکان میدهد وبسایتهای سریع و مقیاسپذیر را به صورت مستقیم روی شبکه تحویل محتوای (CDN) جهانی Cloudflare بسازند، منتشر کنند و میزبانی کنند.

این پلتفرم امکان میزبانی سایتهای استاتیک را فراهم میکند، از مجموعهای از فریمورکهای مدرن برای انتشار برنامههای وب پشتیبانی میکند و به صورت پیشفرض رمزگذاری SSL/TLS را ارائه میدهد، که ارتباطات HTTPS را بدون نیاز به تنظیمات اضافی تضمین میکند.

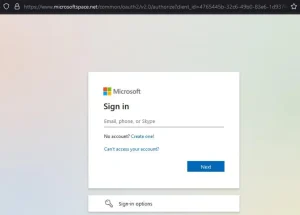

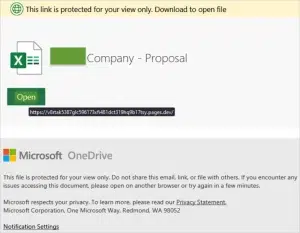

طبق گزارش Fortra، Cloudflare Pages به ابزاری برای مجرمان سایبری تبدیل شده است که از آن سوءاستفاده میکنند تا صفحات واسط فیشینگ را میزبانی کنند. این صفحات قربانیان را به سایتهای مخرب، مانند صفحات جعلی ورود به Microsoft Office365، هدایت میکنند.

مهاجمان با استفاده از لینکهایی که در فایلهای PDF جعلی یا ایمیلهای فیشینگ قرار دادهاند، قربانیان را به این سایتها میفرستند. به دلیل اعتبار Cloudflare، این لینکها توسط نرمافزارهای امنیتی شناسایی نمیشوند.

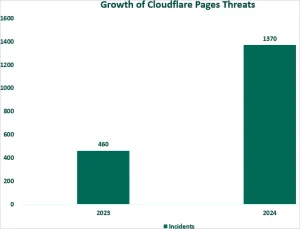

Fortra گزارش داده است که تیم SEA این شرکت شاهد افزایش ۱۹۸ درصدی در حملات فیشینگ به Cloudflare Pages بوده، به طوری که این حملات از ۴۶۰ مورد در سال ۲۰۲۳ به ۱۳۷۰ مورد در اکتبر ۲۰۲۴ رسیده است.

با میانگین تقریبی ۱۳۷ حادثه در ماه، پیشبینی میشود که حجم کل حملات تا پایان سال از ۱,۶۰۰ مورد فراتر برود، که نشاندهنده افزایش ۲۵۷ درصدی نسبت به سال گذشته است.

Fortra همچنین میگوید که مهاجمان از روش “bccfoldering” برای پنهان کردن اندازه واقعی کمپینهای ایمیلی خود بهره میبرند.

Fortra توضیح میدهد: “برخلاف فیلد cc که دریافتکنندگان را نمایش میدهد، bccfoldering با اضافه کردن دریافتکنندگان تنها به پاکت ایمیل و نه به هدرها، آنها را پنهان میکند.”

این کار باعث میشود که دریافتکنندگان فقط در صورتی شناسایی شوند که سرور برای فاش کردن آنها تنظیم شده باشد. مهاجمان از این روش برای پنهان کردن اندازه واقعی کمپین فیشینگ استفاده میکنند، چون این پنهانسازی میتواند تشخیص بزرگی کمپین را سخت کند.

سوءاستفاده از Cloudflare Workers

Cloudflare Workers یک پلتفرم محاسبات بدون سرور است که به توسعهدهندگان این امکان را میدهد که برنامهها و اسکریپتهای سبک را بهطور مستقیم روی شبکه جهانی Cloudflare بنویسند و اجرا کنند.

استفادههای قانونی از این پلتفرم شامل راهاندازی API، بهینهسازی محتوا، پیادهسازی فایروال و CAPTCHA شخصیسازیشده، اتوماسیون وظایف و ایجاد میکروسرویسها است.

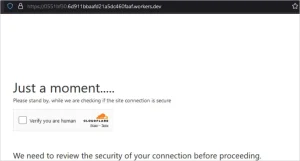

Fortra همچنین شاهد افزایش سوءاستفاده از Workers بوده است، از جمله برای انجام حملات DDoS، ایجاد سایتهای فیشینگ، وارد کردن اسکریپتهای مخرب به مرورگر هدف و حملات brute-force برای شکستن پسورد حسابها.

پژوهشگران به یکی از موارد اشاره کردهاند که در آن از Cloudflare Workers برای میزبانی مرحله تأیید هویت انسانی در حملات فیشینگ استفاده شده تا به این حملات اعتبار بیشتری داده شود.

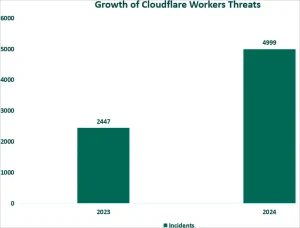

گزارش Fortra میگوید: “ما شاهد افزایش ۱۰۴ درصدی در حملات فیشینگ روی این پلتفرم [Cloudflare Workers] بودهایم، به طوری که تعداد این حملات از ۲,۴۴۷ مورد در سال ۲۰۲۳ به ۴,۹۹۹ مورد تا کنون در سال جاری رسیده است.”

در حال حاضر با میانگین ۴۹۹ حمله در ماه، انتظار میرود که تعداد کل حملات تا پایان سال به حدود ۶,۰۰۰ مورد برسد که نشاندهنده افزایش ۱۴۵ درصدی نسبت به سال گذشته است.

کاربران میتوانند در برابر فیشینگهایی که از خدمات قانونی سوءاستفاده میکنند، با بررسی اصالت آدرسهای اینترنتی که در آنها هستند، در هنگام وارد کردن اطلاعات حساس، از خود دفاع کنند.

در نهایت، با فعالکردن اقدامات امنیتی اضافی مانند احراز هویت دو مرحلهای، میتوان از تصاحب حساب جلوگیری کرد، حتی اگر اطلاعات ورود به حساب فاش شده باشد.