Backdoor با نام Eagerbee علیه ISPs در خاورمیانه بهکار گرفته شده است.

گونههای جدید چارچوب بدافزاری Eagerbee علیه سازمانهای دولتی و ارائهدهندگان خدمات اینترنت (ISPs) در خاورمیانه بهکار گرفته میشوند.

قبلاً، این بدافزار در حملاتی مشاهده شده بود که توسط بازیگران تهدید وابسته به دولت چین انجام شده بودند؛ گروهی که سوفوس آنها را ‘Crimson Palace’ نامگذاری کرده است.

بر اساس گزارش جدید محققان کسپرسکی، ارتباط احتمالی با یک گروه تهدید به نام ‘CoughingDown’ وجود دارد که این ارتباط بر اساس شباهتهای کدی و همپوشانی آدرسهای IP است.

Kaspersky توضیح می دهد که : به دلیل ایجاد مداوم سرویسها در یک روز مشخص از طریق همان وبشل برای اجرای درپشتی EAGERBEE و ماژول اصلی CoughingDown، و همپوشانی دامنه C2 بین درپشتی EAGERBEE و ماژول اصلی CoughingDown، ما با سطح اطمینان متوسط ارزیابی میکنیم که درپشتی EAGERBEE به گروه تهدید CoughingDown مرتبط است.

چارچوب بدافزاری Eagerbee

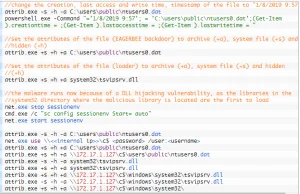

این حمله شامل استقرار یک تزریقکننده با نام tsvipsrv.dll در دایرکتوری system32 است که برای بارگذاری فایل محموله با نام ntusers0.dat استفاده میشود.

هنگام راهاندازی سیستم، ویندوز تزریقکننده را اجرا میکند. این تزریقکننده با سوءاستفاده از سرویس ‘Themes’ و همچنین سرویسهای SessionEnv، IKEEXT و MSDTC، محموله درپشتی را با استفاده از تکنیک ربودن DLL در حافظه سیستم مینویسد.

این Backdoor میتواند طوری تنظیم شود که در زمانهای مشخص اجرا شود، اما کسپرسکی اعلام کرده است که در حملات مشاهدهشده، این بدافزار برای اجرا بهصورت ۲۴ ساعته تنظیم شده بود.

بدافزار Eagerbee در سیستم آلوده با نام ‘dllloader1x64.dll’ ظاهر میشود و بلافاصله شروع به جمعآوری اطلاعات پایهای مانند جزئیات سیستمعامل و آدرسهای شبکه میکند.

پس از راهاندازی، یک کانال TCP/SSL با سرور فرماندهی و کنترل (C2) برقرار میکند که از طریق آن میتواند پلاگینهای اضافی دریافت کند تا قابلیتهای خود را گسترش دهد.

پلاگینها توسط یک هماهنگکننده پلاگین با نام ssss.dll به حافظه تزریق میشوند که اجرای آنها را مدیریت میکند.

پنج پلاگینی که توسط کسپرسکی مستندسازی شدهاند، به شرح زیر هستند:

پلاگین مدیریت فایل: عملیات سیستم فایل را انجام میدهد، از جمله فهرست کردن، تغییر نام، جابهجایی، کپی و حذف فایلها یا پوشهها. این پلاگین میتواند مجوزهای فایل را تنظیم کند، محمولههای اضافی را به حافظه تزریق کند و خطوط فرمان را اجرا کند. همچنین ساختار دقیق فایلها و پوشهها را بازیابی کرده و برچسبهای حجم (Volume Labels) و زمانبندیها (Timestamps) را مدیریت میکند.

پلاگین مدیریت فرآیندها: فرآیندهای سیستم را مدیریت میکند، از جمله فهرست کردن فرآیندهای در حال اجرا، راهاندازی فرآیندهای جدید و خاتمه دادن به فرآیندهای موجود. این پلاگین میتواند خطوط فرمان یا ماژولها را در بستر امنیتی حسابهای کاربری خاص اجرا کند.

پلاگین مدیریت دسترسی از راه دور: دسترسی از راه دور را تسهیل میکند با فعال کردن جلسات RDP، حفظ اتصالات همزمان RDP و فراهم کردن دسترسی به شل فرمان. همچنین فایلها را از URLهای مشخص دانلود کرده و شلهای فرمان را برای پنهانکاری در فرآیندهای قانونی تزریق میکند.

پلاگین مدیریت سرویسها: سرویسهای سیستم را با ایجاد، شروع، متوقف کردن، حذف یا فهرستبندی آنها کنترل میکند. این پلاگین میتواند هم سرویسهای مستقل و هم سرویسهای مشترک را مدیریت کند و جزئیات وضعیت سرویسها را جمعآوری نماید.

پلاگین مدیریت شبکه: اتصالات شبکه فعال را نظارت کرده و فهرست میکند و جزئیاتی مانند وضعیت، آدرسها و پورتهای محلی/راه دور و شناسههای فرآیند مرتبط را برای هر دو پروتکل IPv4 و IPv6 جمعآوری میکند.

به طور کلی، Eagerbee یک تهدید پنهانکار و ماندگار است که قابلیتهای گستردهای در سیستمهای به خطر افتاده دارد.

سازمانها باید آسیبپذیری ProxyLogon را روی تمام سرورهای Exchange خود برطرف کنند و از شاخصهای نفوذ ذکر شده در گزارش Kaspersky برای شناسایی زودهنگام تهدید استفاده کنند.