یک اکسپلویت جعلی LDAPNightmare در گیتهاب بدافزار سرقت اطلاعات را گسترش میدهد.

کدی که به عنوان یک ابزار تحقیقاتی و PoC برای آسیبپذیری “LDAPNightmare” در گیتهاب منتشر شده، در واقع یک ابزار مخرب است که کاربران را فریب میدهد و به بدافزاری آلوده میکند که اطلاعات حساس آنها را به سرورهای مهاجم منتقل میکند. این نوع فعالیت معمولاً برای بهرهبرداری از افرادی طراحی میشود که به دنبال آزمایش آسیبپذیریها هستند.

استفاده از ابزارهای مخرب که خود را بهعنوان PoC در گیتهاب نشان میدهند، یک تاکتیک شناختهشده است و موارد مشابهی در گذشته مستند شدهاند. هدف مهاجمان از این روش، فریب کاربران و آلوده کردن آنها با بدافزار است.

مهاجمان سایبری هنوز از روشهای قدیمی، مانند انتشار ابزارهای مخرب در قالب اکسپلویتهای PoC، برای گمراه کردن کاربران و آلوده کردن دستگاههایشان استفاده میکنند. کشف شرکت Trend Micro نشان میدهد که این تاکتیک همچنان یک تهدید واقعی است.

یک اکسپلویت فریبنده

Trend Micro گزارش میدهد که مخزن مخرب گیتهاب حاوی پروژهای است که به نظر میرسد از PoC قانونی SafeBreach Labs برای آسیبپذیری CVE-2024-49113، که در تاریخ ۱ ژانویه ۲۰۲۵ منتشر شده است، کپی (فورک) شده باشد.

این نقص یکی از دو آسیبپذیری موجود در پروتکل Windows LDAP است که مایکروسافت در بهروزرسانی Patch Tuesday دسامبر ۲۰۲۴ برطرف کرده است. آسیبپذیری دیگر یک مشکل بحرانی اجرای کد از راه دور (RCE) است که با شناسه CVE-2024-49112 ردیابی میشود.

SafeBreach در پست اولیه خود درباره PoC یک اشتباه کرده و به اشتباه آسیبپذیری CVE-2024-49112 را معرفی کرده است، در حالی که PoC آنها برای CVE-2024-49113 بوده است. این آسیبپذیری شدت کمتری دارد و از نوع انکار سرویس (DoS) است. این اشتباه میتواند باعث سردرگمی در شناسایی آسیبپذیریها شود.

اشتباهی که در معرفی LDAPNightmare رخ داده بود، حتی با وجود اصلاح، باعث جلب توجه بیشتر به این آسیبپذیری و قابلیتهای حمله آن شد. این موضوع فرصتی برای مهاجمان ایجاد کرده است تا از این افزایش توجه برای گسترش اهداف مخرب خود استفاده کنند.

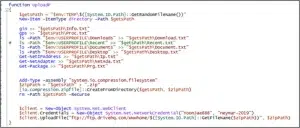

کاربرانی که PoC را از مخزن مخرب دانلود میکنند، یک فایل اجرایی فشردهشده با UPX به نام ‘poc.exe’ دریافت خواهند کرد که پس از اجرا، یک اسکریپت PowerShell را در پوشه %Temp% قربانی قرار میدهد.

اسکریپت یک وظیفه زمانبندی شده (scheduled job) در سیستم آلوده ایجاد میکند که اسکریپت کدگذاریشدهای را اجرا میکند که اسکریپت سوم را از Pastebin دریافت میکند.

این Payload نهایی اطلاعات مربوط به کامپیوتر، فهرست فرآیندها، فهرست دایرکتوریها، آدرس IP و اطلاعات آداپتور شبکه، همچنین بهروزرسانیهای نصبشده را جمعآوری کرده و آنها را بهصورت فایل فشرده (ZIP archive) به یک سرور FTP خارجی با استفاده از نام کاربری و رمز عبور از پیش تعیینشده (hardcoded credentials) آپلود میکند.

فهرستی از شاخصهای نفوذ برای این حمله را میتوان در اینجا یافت.

کاربران گیتهاب که برای تحقیق یا آزمایش از اکسپلویتهای عمومی استفاده میکنند، باید احتیاط کنند و ایدهآل این است که فقط به شرکتهای امنیت سایبری و محققان با شهرت خوب اعتماد کنند.

مهاجمان در گذشته تلاش کردهاند تا خود را بهعنوان محققان امنیتی معروف جا بزنند، بنابراین تأیید اصالت مخزن نیز بسیار مهم است.

در صورت امکان، کد را قبل از اجرای آن روی سیستم خود بررسی کنید، فایلهای باینری را به VirusTotal آپلود کنید و از اجرای هر چیزی که بهنظر رسیده پنهان یا فشرده شده باشد (Obfuscated) خودداری کنید.