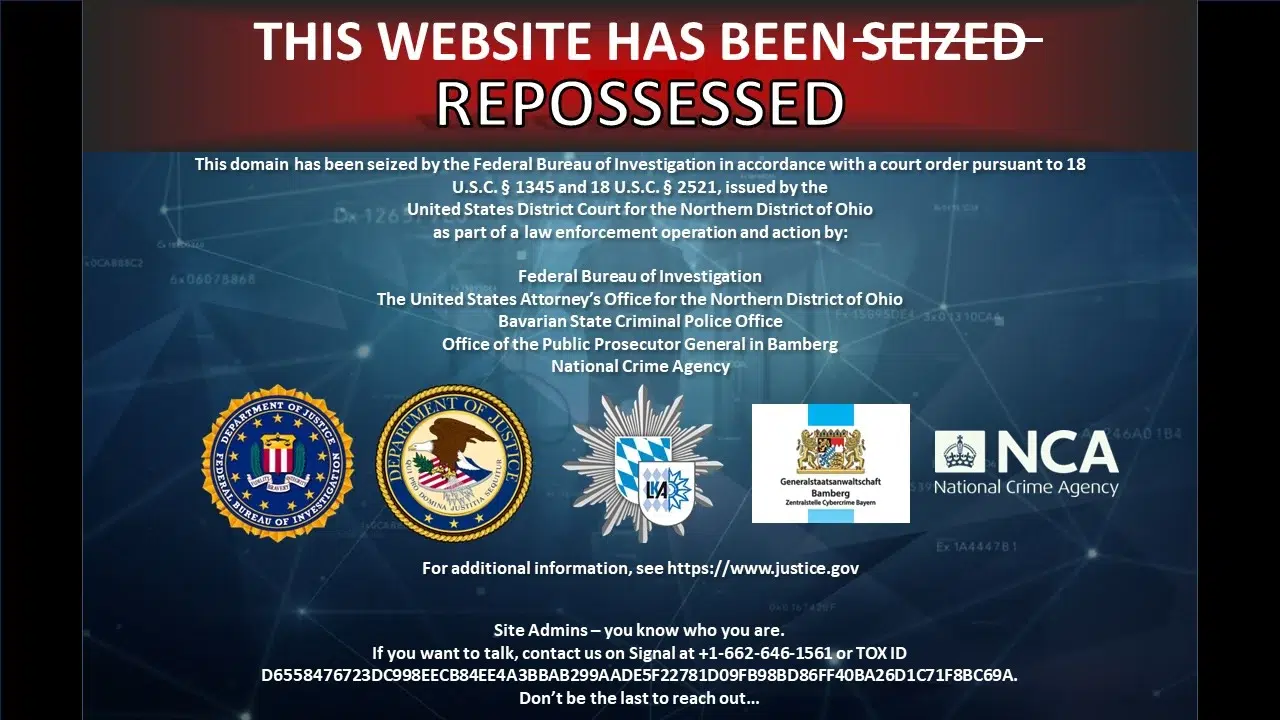

FBI عملیات باجافزار Dispossessor را مختل کرده و کنترل سرورها را در دست گرفت.

FBI روز دوشنبه اعلام کرد که پس از یک تحقیق مشترک بینالمللی، سرورها و وبسایتهای عملیات باجافزار Radar/Dispossessor را توقیف کرده است.

این عملیات مشترک با همکاری آژانس ملی مبارزه با جرم بریتانیا، دفتر دادستان عمومی بامبرگ، و اداره پلیس جنایی ایالت بایرن (BLKA) انجام شد.

نیروهای انتظامی سه سرور در آمریکا، سه سرور در بریتانیا، ۱۸ سرور در آلمان، هشت دامنه مستقر در آمریکا و یک دامنه مستقر در آلمان را توقیف کردند که شامل وبسایتهای radar[.]tld، dispossessor[.]com، cybernewsint[.]com ( سایت خبری جعلی ) ، cybertube[.]video ( سایت ویدیو جعلی ) و dispossessor-cloud[.]com. می شود.

از آگوست ۲۰۲۳، گروه Dispossessor به رهبری یک عامل تهدید به نام Brain، کسبوکارهای کوچک و متوسط در بخشهای مختلف در سراسر جهان را هدف قرار داده است. این گروه ادعا میکند که به دهها شرکت حمله کرده است (اFBI ۴۳ قربانی را شناسایی کرده) که شامل شرکتهایی از ایالات متحده، آرژانتین، استرالیا، بلژیک، برزیل، هندوراس، هند، کانادا، کرواسی، پرو، لهستان، بریتانیا، امارات متحده عربی و آلمان میشوند.

FBI میگوید که گروه باجافزار از طریق آسیبپذیریها، رمزهای عبور ضعیف، و عدم پیکربندی احراز هویت چندعاملی روی حسابها، به شبکهها نفوذ میکند. پس از دسترسی به شبکه قربانی، آنها دادهها را سرقت کرده و باجافزار را برای رمزگذاری دستگاههای شرکت مستقر میکنند.

مجرمان سایبری ابتدا به سیستمهای هدف دسترسی پیدا میکنند.با به دست آوردن حقوق مدیر، آنها میتوانند به تمام فایلهای سیستم دسترسی داشته باشند. سپس از باجافزار برای رمزگذاری فایلها استفاده میشود، که دسترسی شرکتها به دادههای خود را مسدود میکند.

پس از حمله، اگر شرکت قربانی به مجرمان پاسخ ندهد، مجرمان خودشان با سایر اعضای شرکت تماس میگیرند.این تماسها میتواند از طریق ایمیل یا تماس تلفنی باشد. ایمیلهای ارسال شده توسط مجرمان شامل لینکهایی به پلتفرمهای ویدئویی هستند که در آنها فایلهای دزدیده شده از قبل آپلود و به نمایش گذاشته شده است.

FBI از قربانیان قبلی یا کسانی که هدف قرار گرفتهاند خواسته است تا اطلاعات مربوط به گروه Dispossessor را با تماس با مرکز شکایات جرائم اینترنتی به آدرس ic3.gov یا شماره تلفن ۱-۸۰۰-CALL FBI به اشتراک بگذارند.

زمانی که گروه جرائم سایبری بهطور اولیه راهاندازی شد، بهعنوان یک گروه اخاذی عمل میکرد و دادههای قدیمی که در حملات باجافزار LockBit سرقت شده بود را دوباره منتشر میکرد، و ادعا میکرد که وابسته به این حملات هستند. گروه Dispossessor همچنین به انتشار اطلاعات نشتیافته از دیگر عملیاتهای باجافزاری پرداخته و تلاش کرده است آنها را در بازارهای نقض امنیتی و فرومهای هکری مانند BreachForums و XSS به فروش برساند.

بر اساس گزارش آوریل SentinelOne : گروه Dispossessor ابتدا از در دسترس بودن مجدد دادههای مربوط به حدود ۳۳۰ قربانی LockBit خبر داد. این دادهها ادعا میشد که اطلاعاتی است که قبلاً از قربانیان LockBit در دسترس بوده و اکنون در شبکهی Dispossessor میزبانی شده و بنابراین تحت محدودیتهای دسترسی LockBit قرار ندارد

گروه Dispossessor در حال انتشار دوباره دادههایی است که قبلاً متعلق به عملیاتهای باجافزاری دیگر بوده است. نمونههایی از این عملیاتها شامل Cl0p، Hunters International، و ۸base است. حداقل دوازده قربانی در لیست Dispossessor وجود دارد که قبلاً توسط گروههای دیگری نیز ذکر شدهاند.

عاملان تهدید از ژوئن ۲۰۲۴ شروع به استفاده از نسخه نشتشده باجافزار LockBit 3.0 کردند. این نسخه از باجافزار بهطور خاص در پایگاه داده VirusTotal موجود بوده است. استفاده از این باجافزار به افزایش قابل توجه دامنه و شدت حملات رمزگذاری آنها منجر شده است.

عملیاتهای اجرایی قانون در سال گذشته به مبارزه با طیف گستردهای از جرائم سایبری پرداختهاند. این جرائم شامل کلاهبرداریهای ارز دیجیتال، توسعه بدافزار، حملات فیشینگ، سرقت اطلاعات هویتی، و حملات باجافزاری است.