نحوهی ایجاد و اداره یک مرکز عملیات امنیت

مراکز عملیات امنیت امروزی (یا همان مراکز SOC) باید به تمامی امکانات مورد نیاز برای ایجاد یک سد دفاعی قدرتمند و موثر برای حفاظت از زیرساخت IT پویا و همواره در حال تغییر سازمانها مجهز باشند. این امکانات بازهی وسیعی از فناوریهای تشخیص و پیشگیری، دریایی از ابزارهای گزارش اطلاعات تهدید و دسترسی به نیروی کار مستعد مشتکل از کارشناسان IT لایق و ماهر را شامل میشود. البته با وجود تمام این امکانات و تمهیدات، همچنان بسیاری از مراکز SOC در بیرون نگهداشتن مهاجمان از زیرساخت سازمان (حتی مهاجمان نهچندان سازمانیافته و قدرتمند) ناکام هستند.

تضمین محرمانگی، یکپارچگی و در دسترس بودن زیرساختهای مدرن فناوری اطلاعات، زحمت زیادی میطلبد. دستیابی به این هدف وظایف زیادی را شامل میشود؛ از مهندسی مطمئن سیستمها و مدیریت پیکربندی گرفته تا سیاستی موثر برای امنیت سایبری یا تضمین اطلاعات (Information Assurance) گرفته تا آموزش جامع و کامل نیروی کار، که همگی عملیاتهایی دشوار و هزینهبر هستند. علاوه بر این برای تحقق اهداف ذکرشده، برقراری یک مرکز عملیات امنیت ضروری است؛ این مرکز گروهی را در خود جای میدهند که وظیفهی آن مانیتورکردن زیرساخت IT سازمان و دفاع از آن در برابر تمام انواع حملات سایبری با شدتها و دامنههای مختلف است.

مرکز عملیات امنیت (SOC) چیست؟

مرکز SOC تیمی است که عمدتا از تحلیلگران امنیت تشکیل شده که با هدف شناسایی، تحلیل، پاسخ، گزارشدهی و پیشگیری از حوادث امنیت سایبری سازماندهی شدهاند. کار این مرکز، حفاظت از شبکههای کامپیوتری در برابر فعالیتهای غیرمجاز است. این کار ممکن است مانند مانیتورینگ، تشخیص، تحلیل (مثلا تحلیل الگوها و شیوههای معمول فعالیت عاملان تهدید)، و فعالیتهای مربوط به پاسخ به حادثه و بازیابی سیستمها را شامل شود.

برای تیمهای مختلف متشکل از کارشناسان امنیت سایبری که برای انجام وظایف گوناگون مربوط به حفاظت از شبکه ایجاد میشوند، نامهای گوناگونی وجود دارند. چند نمونه از این نامها عبارتند از:

- تیم پاسخ به حوادث امنیتی کامپیوتری (CSIRT)

- تیم پاسخ به حوادث کامپیوتری (CIRT)

- مرکز (یا قابلیت) پاسخ به حوادث کامپیوتری (CIRC)

- مرکز (یا قابلیت) پاسخ به حوادث امنیتی کامپیوتری (CSIRC)

- مرکز عملیات امنیت (SOC)

- مرکز عملیات امنیت سایبری (CSOC)

- تیم پاسخ به فوریتهای کامپیوتری (CERT

اما برای این که یک نهاد SOC در نظر گرفته شود، باید:

برای اعضای خود ابزاری برای گزارش حوادث امنیتی احتمالی فراهم کند.

کمکهای لازم برای مدیریت حادثه را برای اعضای خود فراهم کند.

امکان انتقال اطلاعات به اعضا و اشخاص ثالث خارج از مرکز را داشته باشد.

دامنهی وظایف و عملیاتها

اندازهی مراکز SOC میتواند از مراکز کوچک پنجنفره، تا مراکز بزرگ برای هماهنگی در سطح یک کشور متغیر باشد. شرح وظایف یک مرکز SOC متوسط معمولی شامل عناصر زیر است:

- پیشگیری از حوادث امنیت سایبری از طریق انجام فعالانه موارد زیر:

- تحلیل پیوستهی تهدیدات

- اسکن شبکه و میزبانها برای یافتن آسیبپذیریها

- هماهنگی استقرار راهکارهای دفاعی

- مشاوره در سیاستها و معماری امنیت

- مانیتورینگ، تشخیص و تحلیل نفوذهای احتمالی به صورت بلادرنگ و یافتن الگوهای تاریخی موجود در دادههای مرتبط با امنیت.

- پاسخ به حوادث تاییدشده با هماهنگی منابع و جهتدهی و استفادهی بهموقع از راهکارهای دفاعی مناسب.

- ایجاد آگاهی محیطی و ارائه گزارش به سازمانهای ذیربط از وضعیت کلی امنیت سایبری، حوادث امنیتی و الگوهای موجود در رفتار مهاجمان.

- مهندسی و بهکارگیری فناوریهای حفاظت از شبکههای کامپیوتری، مانند سیستمهای تشخیص نفوذ (IDS) و سیستمهای جمعآوری و تحلیل داده.

در میان این مسئولیتها، احتمالا زمانبرترین آنها، پردازش و تحلیل حجم عظیمی از دادههای امنیتی باشد. از میان چندین فید دادهی امنیت که احتمال دارد یک مرکز عملیات امنیت را تغذیه کنند، اصلیترین آنها معمولا فیدهای اطلاعاتی مربوط به سیستمهای IDS هستند. IDS سیستمی است که روی هاست یا شبکه قرار میگیرد تا فعالیتهای بالقوه مخرب یا ناخواسته را شناسایی کرده و به تحلیلگر SOC هشدار دهد تا توجه خود را معطوف آن فعالیت کند. وقتی این هشدارها را در کنار لاگهای مربوط به ممیزی امنیت و دیگر فیدهای داده قرار دهیم، متوجه میشویم که یک مرکز عملیات امنیت روزانه دهها یا شاید صدها میلیون حادثهی امنیتی را جمعآوری، تحلیل و ذخیره میکند.

در استاندارد 800-61 موسسه NIST یک رویداد اینگونه تعریف شده است: «هر اتفاق قابل مشاهده در یک سیستم و یا شبکه. رویدادها برخی اوقات نشانههایی از رخداد یک حادثه ارائه فراهم میکنند» (برای مثال یک هشدار تولیدشده توسط یک IDS یا سرویس ممیزی امنیت). یک رویداد چیزی جز دادهی خام نیست. در عمل برای تعیین این که اقدامات بیشتر نیاز است یا خیر، لازم است این دادههای خام تحلیل شوند؛ تحلیل همان فرایند یافتن معنای مجموعهای از دادههای امنیتی است که معمولا با کمک ابزارهای تخصصی انجام میشود.

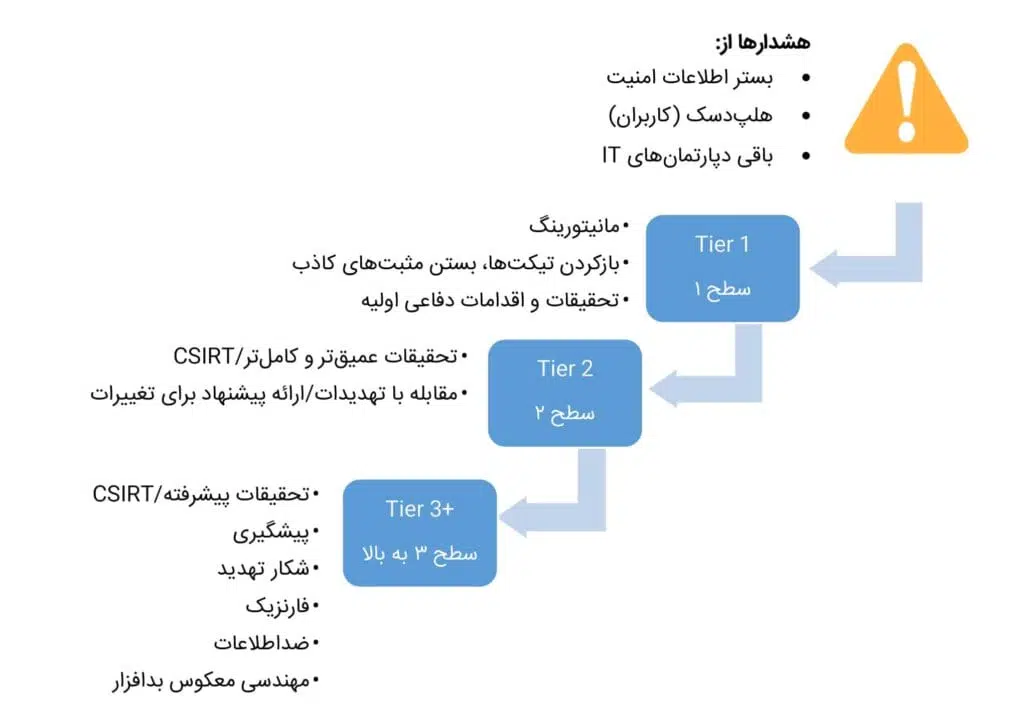

سطوح (Tierها)

- سطح 1 (Tier 1) : تحلیلگر هشدار

- سطح 2 (Tier 2) : پاسخدهنده به حادثه

- سطح 3 (Tier 3) : متخصص موضوعی (SME)/شکارچی تهدید

- مدیر SOC

سطح 1: تحلیلگر هشدار

وظایف:

تحلیلگر هشدار به طور مداوم صف هشدارها را مانیتور میکند؛ هشدارهای امنیتی را تریاژ (اولویتبندی) میکند؛ سلامت حسگرهای امنیت و اندپوینتها را مانیتور میکند؛ دادهها و اطلاعات زمینهای مورد نیاز برای شروع کار سطح 2 (Tier 2) را جمعآوری میکند.

آموزشهای لازم

روندهای تریاژ هشدار؛ تشخیص نفوذ؛ آشنایی با مفاهیم شبکه؛ آشنایی با سیستم اطلاعات امنیت و مدیریت رویداد (SIEM)؛ آموزشهای مربوط به وارسی هاست؛ و دیگر آموزشهای مربوط به ابزارهای مختلف.

مدارک مورد نیاز میتوانند شامل بوتکمپ SANS SEC401 (مبانی امنیت) باشند.

سطح 2: پاسخدهنده به حادثه

وظایف:

انجام تحلیل عمیق حادثه با یافتن همبستگیهای موجود میان دادههای رسیده از منابع مختلف؛ تعیین این که یک سیستم یا مجموعه دادهی حیاتی تحت تاثیر قرار گرفته یا خیر؛ توصیهدادن برای جبران حادثه؛ ایجاد بستر مناسب برای بهکارگیری روشهای تحلیلی جدید جهت تشخیص تهدیدات.

آموزشهای لازم

فارنزیک پیشرفتهی شبکه، فارنزیک هاست، روندهای پاسخ به حادثه، بازبینی لاگ، ارزیابی ابتدایی بدافزار و اطلاعات تهدید.

مدارک مورد نیاز میتوانند شامل SANS SEC501 (مبانی پیشرفته امنیت – مدافع سازمانی)، SANS SEC503 (تشخیص نفوذ در عمق)، SANS SEC504 (ابزارهای هکرها، تکنیکها، اکسپلویتها و مدیریت حادثه) باشند.

سطح 3: متخصص موضوعی/شکارچی تهدید

وظایف:

این فرد دانش عمیقی از شبکه، اندپوینت، اطلاعات تهدید، فارنزیک و مهندسی معکوس بدافزار و همچنین عملکرد اپلیکیشنهای خاص و زیربنای زیرساخت IT دارد؛ به عنوان یک «شکارچی» تهدید عمل میکند، صبر نمیکند تا حوادث به سطحی برسند که شناسایی شوند و در شبکه به دنبال آنها میگردد؛ به طور کامل در توسعه، تنظیم و پیادهسازی رویکردها و راهکارهای تشخیص و تحلیل تهدیدات دخیل است.

آموزشهای لازم

آموزش پیشرفته برای تشخیص ناهنجاری؛ آموزش ابزارهای خاص برای تلفیق و تحلیل داده و اطلاعات تهدید.

مدارک مورد نیاز میتوانند شامل SANS SEC503 (تشخیص تهدید در عمق)، SANS SEC504 (ابزارهای هکرها، تکنیکها، اکسپلویتها و مدیریت حادثه)، SANS SEC561 (دوره فشرده و عملی توسعهی مهارتهای تست نفوذ) و SANS FOR610 (مهندسی معکوس بدافزار: ابزارها و تکنیکهای تحلیل بدافزار) باشند.

مدیر SOC

وظایف:

مدیر SOC منابع را بهگونهای مدیریت کرده که پرسنل، بودجه، شیفتهای کاری و فناوریهای استراتژیک برای برآوردهکردن توافقنامههای سطح سرویس (SLA) به گونهای صحیح به کار گرفته شوند؛ با مدیران سازمان در ارتباط است؛ در حوادثی که برای کسبوکار حیاتی هستند، نقش مرجع و نماینده سازمان را ایفا میکند؛ مسیر کلی مرکز SOC را تعیین کرده و در تعیین استراتژی کلی امنیت سازمان اظهار نظر میکند.

آموزشهای لازم

مدیریت پروژه، آموزشهای مدیریت پاسخ به حادثه، مهارتهای عمومی مدیریت افراد.

مدارک مورد نیاز میتوانند شامل CISSP، CISA، CISM و CGEIT باشند.

مرکز SOC معمولا در فرایند پاسخ و بازیابی از حادثه، از منابع داخلی و خارجی زیادی استفاده میکند. نکتهی مهمی که باید به یاد داشت این است که ممکن است مرکز SOC همیشه با مشاهدهی اولین علامت از نفوذ، شروع به اجرای اقدامات بازدارنده و دفاعی نکند؛ سه دلیل هم برای آن وجود دارد:

1. مرکز عملیات امنیت میخواهد اطمینان حاصل کند که فعالیت بیضرری را مسدود نکند.

2. اقداماتی که در واکنش به حادثه انجام میشوند، ممکن است بیشتر از خود حادثه به سرویسهایی که مرکز SOC به دنبال حفاظت از آنهاست آسیب بزنند.

3. گاهی اوقات اگر بخواهیم دامنه و شدت یک نفوذ را درک کنیم، بهتر است بدون این که بگذاریم مهاجم بفهمد توسط ما شناسایی شده، رفتار او را در شبکه را در نظر بگیریم؛ روشی که ممکن است از تحلیلهای فارنزیک ایستا و منفعل که در زمانی انجام میشوند که مهاجم دیگر در شبکه حضور ندارد، موثرتر باشد.

مرکز عملیات امنیت معمولا برای تعیین نوع حمله باید یک تحلیل فارنزیک پیشرفته روی مواردی مثل imageهای هارددرایوها انجام دهند، تمام پکتهای سشنها را کپچر کنند، یا روی نمونه بدافزارهایی که پس از حادثه جمعآوری شدهاند، مهندسی معکوس بدافزار انجام دهند.

ساخت یک مرکز عملیات امنیت (SOC)

یک مرکز عملیات امنیت، علاوه بر تحلیلگران امنیت، نیازمند فردی است که بر اجزای متعدد، پیچیده و پویای آن نظارت و مدیریت کند. مدیر SOC معمولا مشغول حل چالشهای مختلف، در داخل و خارج از مرکز عملیات امنیت است. مدیر مرکز عملیات امنیت مسئول اولویتبندی کارها و سازماندهی منابع است و هدف نهایی که در انجام این وظایف در نظر دارد تشخیص، تحقیق و مقابله با حوادثی است که ممکن است کسبوکار را تحت تاثیر قرار دهند.

مدیر SOC باید یک مدل جریان کاری ایجاد کرده و روندهای عملیاتی استانداردشده (SOP) را برای فرایند مدیریت حادثه پیادهسازی کند؛ روندهایی که راهنمای تحلیلگران در فرایندهای تریاژ و پاسخ به حادثه خواهند بود.

فرایندها

تعریفکردن فرایندهای تکرارپذیر برای تریاژ و تحقیقات روی حادثه، اقداماتی را که یک تحلیلگر SOC انجام میدهد را به حالت استاندارد در آورده و تضمین میکند هیچ وظیفهی مهمی از قلم نیفتد. با ایجاد یک جریان کاری تکرارپذیر برای مدیریت حادثه، مسئولیتها و اقدامات اعضای تیم، از ایجاد یک هشدار و ارزیابی اولیه در سطح 1 تا انتقال به پرسنل سطح 2 یا 3، به طور کامل تعریف میشوند. علاوه بر این تخصیص منابع، وقتی وظایف بر اساس جریان کاری انجام شود، بسیار موثرتر واقع خواهد شد.

یکی از مدلهای فرایند پاسخ به حادثه که کاربرد بسیار گستردهای دارد، مدل DOE/CIAC است، که از شش مرحله تشکیل شده است: آمادهسازی، شناسایی، محدودسازی، نابودسازی، بازیابی و درسگرفتن از وقایع.

فناوری

یک راهکار جمعآوری، تشخیص، تحلیل و مدیریت داده در سطح سازمان، فناوری است که در قلب یک مرکز SOC موفق قرار دارد.

یک سیستم موثر برای مانیتورینگ امنیت، دادههای بهدستآمده از مانیتورینگ مداوم اندپوینتها (کامپیوترهای شخصی، لپتاپها، دستگاههای موبایل و سرورها) و همچنین شبکهها و لاگها و منابع ایجاد رویداد را استفاده کرده و به کار میبندد.

تحلیلگران SOC با بهرهگیری از دادههای بهدستآمده از شبکه، لاگها و اندپوینتها، قبل از یک حادثه و حین آن، میتوانند بهسرعت رویکرد خود را تغییر داده و به جای استفاده از سیستم مانیتورینگ امنیت، به عنوان یک ابزار تشخیصی، از آن به عنوان یک ابزار تحقیقاتی استفاده کنند و با آن فعالیتهای مشکوکی را که مجموعاً یک حادثه را تشکیل میدهند، بازبینی و مرور کنند. حتی میتوانند پا را یک قدم فراتر گذاشته و از آن به عنوان ابزاری برای مدیریت و پاسخ به یک حادثه یا نفوذ استفاده کنند.

سازگاری این فناوریها به شدت مهم است و همچنین نباید اجازه داد که سیلوهای داده* به وجود بیایند؛ به خصوص اگر یک سازمان از قبل یک راهکار مانیتورینگ امنیت دارد (SIEM، Endpoint، Network یا راهکارهای دیگر) و میخواهد آن را با راهکار مدیریت حادثه تلفیق کند.

data silo: انباشتهایی از دادهها که دسترسی به آنها تنها توسط یک گروه خاص ممکن است.

اضافهکردن اطلاعات زمینهای به حوادث امنیتی

استفاده از اطلاعات تهدید، و اطلاعات زمینهای از داراییها، هویت افراد و موارد مشابه، یکی دیگر از راههایی است که یک راهکار امنیت سازمانی موثر میتواند به فرایند تحقیقات یک تحلیلگر امنیت کمک کند. عمدتا یک هشدار به خاطر فعالیتهای رخداده روی شبکه یا یک هاست ایجاد میشود و ممکن است تنها حاوی آدرس IP یک اندپوینت مشکوک باشد. دادههای به دست آمده از جریان و ترافیک شبکه، رویدادهای امنیت، هویت افراد، اطلاعات جانبی یک دارایی خاص و لاگهای یک اندپوینت، یک فید اطلاعات تهدید را تشکیل میدهند که سیستم مانیتورینگ امنیت را تغذیه میکند.

اگر فناوریهای مختلف استفادهشده با یکدیگر سازگار باشند، امکان ادغام دادههای تشخیصی به وجود میآید که شفافیت فرایند مدیریت حادثه را به شدت بهبود میدهد. با جمعآوری این منابع مختلف داده در یک سیستم مرکزی مانیتورینگ امنیت، مرکز SOC نسبت به ناهنجاریهایی که به صورت بالقوه میتوانند نشانگر فعالیت تهدیدآمیز باشند دیدگاهی به دست میآورد که میتواند خط مشی عملکرد این مرکز را تعیین کند. بر اساس یافتههایی که از این اطلاعات حاصل میشوند، میتوان به صورت خودکار یا به صورت دستی مداخله کرد و اقداماتی از جمله نصب پچ، اصلاح فایروال، قرنطینهی سیستمها، ایجاد مجدد image از درایوها و یا لغو اعتبار اطلاعات هویتی را انجام داد.

تحلیلگران عملیات امنیت میتوانند دادههای منابع مختلف را تحلیل کرده و روی دستگاههایی که در دامنهی تاثیر یک حادثه بودهاند، تحقیقات بیشتر و تریاژ دقیقتری انجام دهند. بسته به مسیری که یک تحلیلگر SOC برای تحقیقات یک سیستم مورد بررسی طی میکند، ممکن است به اطلاعاتی دیگری مانند مالک و hostname ماشین، یا رکوردهای DHCP برای یافتن IP و اطلاعات هاست در هنگام ایجاد هشدار نیاز داشته باشد.

اگر سیستم مانیتورینگ امنیت اطلاعات هویتی و اطلاعات جانبی داراییها را نیز جمعآوری کند، باعث صرفهجویی بسیار زیادی در زمان تحلیلگر و کمترشدن زحمت او میشود. و لازم به ذکر نیست که این اطلاعات فاکتورهایی کلیدی را فراهم میکنند که تحلیلگر میتواند با استفاده از آنها حادثهی امنیتی را اولویتبندی کند، به طور کلی داراییهای با ارزش تجاری بیشتر، باید اولویت بالاتری داشته باشند.

تعریف حالت نرمال از طریق ایجاد بیسلاین (Baselining)

امکان ایجاد یک بیسلاین یا حالت پایه از فعالیتهای کاربران، اپلیکیشنها، زیرساخت، شبکه و دیگر سیستمها، و مشخصکردن حالت نرمال آنها، یکی از مزیتهایی است که دادههای ادغامشده از منابع سازمانی مختلف به همراه دارند. وقتی درکی از حالت «نرمال» یا «معمولی» داشته باشیم، تشخیص فعالیتهای مشکوک و فعالیتهای که در چارچوب فعالیتهای معمول نمیگنجند، راحتتر میشود.

یک سیستم مانیتورینگ امنیت که بیسلاین برای آن ایجاد شده باشد و به درستی پیکربندی شده باشد، هشدارهای معناداری را تولید میکند که میتوان بر اساس آنها دست به اقدام زد؛ هشدارهایی که میتوان به آنها اعتماد کرد و معمولا امکان اولویتبندی خودکار آنها پیش از آن که به تحلیلگر سطح 1 برسند وجود دارد.

یکی از بزرگترین چالشهای استفاده از دادههای لاگ، که افراد زیادی در نظرسنجیهای مختلف به آن اشاره کردهاند، این است که در این دادهها نمیتوان بین فعالیت معمولی و مشکوک تمایز قائل شد. یکی از روشهای بهینهای که میتواند در حل این چالش موثر باشد، استفاده از بسترهایی است که میتوانند با مانیتورکردن فعالیت شبکه و اندپوینت طی یک بازهی زمانی محدود، یک بیسلاین از آنها ایجاد کنند و با این کار، به تعیین این که فعالیت «معمولی» چه شکل و شمایلی دارد کمک کرده و این قابلیت را به وجود میآورند که اگر نرخ رویداد از عدد مشخصی بیشتر شد، هشدار مرتبطی تولید شود.

وقتی یک رفتار غیرمنتظره یا انحرافی از فعالیتهای معمولی تشخیص داده شد، این بستر یک هشدار تولید میکند، که نشانگر این است که فعالیتهای مشاهدهشده نیاز به بررسی و تحقیق بیشتری دارند.

اطلاعات تهدید

مراکز عملیات امنیتی که به بلوغ رسیده باشند، به طور مداوم در حال توسعهی قابلیت مصرف و بهرهگیری از اطلاعات امنیت به دست آمده از حوادث قبلی و منابع اشتراک اطلاعات، مانند یک تامینکنندهی تخصصی اطلاعات تهدید، شرکای تجاری، بخشهای مربوط به جرایم سایبری نهادهای قانونی، سازمانهای اشتراک اطلاعات (مانند نهادهای ISAC) یا تامینکنندگان فناوریهای مانیتورینگ امنیت خود هستند.

در نظرسنجی موسسه SANS دربارهی اطلاعات تهدید سایبری (CTI) در سال 2015، 69% از پاسخدهندگان گزارش کردند که سازمان آنها درجهای از قابلیت استفاده از اطلاعات تهدید را پیادهسازی کرده، و 27% درصد اذعان کردند که تیمهای آنها به طور کامل مفهوم اطلاعات تهدید سایبری و روندهای پاسخ به حادثهی یکپارچه بین سیستمها و کارکنان را پذیرفتهاند.

قابلیت یک سیستم مانیتورینگ امنیت در عملیاتیکردن اطلاعات تهدید و استفاده از این اطلاعات برای کمک به شناسایی الگوهای خاص در دادههای متعلق به اندپوینتها، لاگها و شبکه، و همچنین تطبیقدادن ناهنجاریها با هشدارها، حوادث یا حملاتی که قبلا رخ دادهاند، میتواند قابلیت یک سازمان در تشخیص یک سیستم یا کاربر آلوده را پیش از آن که تبدیل به یک نفوذ اطلاعاتی کامل شود، بهبود بخشد.

در واقع، 55% از پاسخدهندگان نظرسنجی CTI موسسهی SANS، در حال حاضر از یک سیستم مدیریت امنیت مرکزی برای ادغام، تحلیل و عملیاتیکردن اطلاعات تهدید خود استفاده میکنند.

مدیریت بهینه حوادث

فرایند مدیریت حادثه که یک حادثه را از سطح 1 به سطح 2 و در نهایت به سطح 3 منتقل میکند. یک مرکز SOC برای بهینهکردن مدیریت حادثه، باید از ایجاد گلوگاه (Bottleneck) در این فرایند جلوگیری کند. گلوگاهها ممکن است به خاطر وجود تعداد بیش از حد هشدارهای «نویز سفید» به وجود بیایند؛ هشدارهایی که اهمیت بسیار پایینی دارند یا به طور کلی مثبت کاذب هستند و ممکن است باعث «فرسایش ناشی از هشدار» یا همان «Alert Fatigue» در تحلیلگران امنیت شوند، یعنی باعث میشوند حجم وظایف این تحلیلگران به خاطر تعداد بسیار بالای هشدار چند برابر شده و بررسی هشدارها قسمت عمدهی وقت آنها را به خود اختصاص دهد.

این پدیده تجربهای مشترک به افرادی بوده که در نظرسنجی پاسخ به حادثه (Incident Response) شرکت کردهاند. 15% از این افراد گزارش کردهاند که روزانه به بیش از 20 هشدار مثبت کاذب پاسخ میدهند که پیش از بررسی به عنوان حادثه طبقهبندی شده بودهاند. هنگام انتخاب یک ابزار تجاری مانیتورینگ امنیت، به دنبال امکاناتی مانند امکان تعیین حد آستانه برای تعداد هشدارها و ترکیب چندین هشدار در یک حادثهی واحد باشند.

علاوه بر این، زمانی که حوادث اطلاعات زمینهای بیشتری داشته باشند، تحلیلگران میتوانند آنها را سریعتر تریاژ کنند؛ این باعث میشود تعداد مراحلی که باید طی شوند تا یک مشکل تایید شده و سریعاً به آن رسیدگی شود، کمتر شوند.

انواع SOC

بر اساس این که یک تیم SOC از چه افرادیی تشکیل شده و چه قابلیتهایی دارد، مراکز عملیات امنیت را میتوان به پنج مدل سازمانی تقسیمبندی کرد:

1. تیم امنیت

هیچگونه قابلیت تشخیص و پاسخ به حادثه وجود ندارد. در صورت رخدادن یک حادثهی امنیتی، منابع (معمولا از داخل تیم) جمعآوری میشوند تا بتوان مشکل را حل کرد و سیستمها را بازسازی کرد. این تیم پس از بازیابی عملیات دیگری انجام نداده و همیشه در قبال حادثه منفعل عمل میکند.

2. SOC داخلی غیر متمرکز

یک ساختار ثابت SOC وجود دارد ولی عمدتاً از افراد مجزایی تشکیل شده که موقعیت سازمانی آنها خارج از مرکز عملیات امنیت بوده و کار اصلی آنها مربوط به IT یا امنیت است ولی الزما مرتبط با دفاع سایبری از شبکه نیست.

یک فرد یا یک گروه کوچک مسئول هماهنگی عملیاتهای امنیت است، ولی بار اصلی بر دوش افرادی است که در سازمانهای دیگری قرار دارند. مراکز SOC که سازمانهای کوچک تا متوسط را پوشش میدهند (معمولا بین 500 تا 5000 کاربر یا آدرس IP) معمولا در این دسته قرار میگیرند.

3. SOC داخلی مرکزی

یک تیم اختصاصی از کارشناسان IT و امنیت سایبری که در کنار هم قابلیت دفاع سایبری از شبکه را به وجود آورده و خدمات خود را به صورت مداوم ارائه میکنند.

منابع و نظارت مدیریتی مورد نیاز برای انجام مداوم وظایف لازم برای دفاع از شبکه به عنوان یک واحد رسمی شناخته میشوند و معمولا بودجه مخصوص به خود را دارند. این تیم به یک مدیر SOC گزارش میدهد که مسئول نظارت بر برنامهی دفاع سایبری از شبکه برای تمام دامنهی تحت پوشش مرکز عملیات امنیت است. اکثر مراکز عملیات امنیت در این دسته قرار میگیرند، و معمولا سازمانهایی با اندازه 5 تا 100 هزار کاربر یا IP را حفاظت میکنند.

4. SOC داخلی ترکیبی، غیرمتمرکز و مرکزی

مرکز عملیات امنیت هم از یک تیم مرکزی تشکیل شده (درست مانند SOCهای داخلی مرکزی) و هم منابعی نیز در جاهای دیگر دامنه تحت پوشش خود دارد (مانند SOCهای داخلی غیرمتمرکز). افرادی که خارج از مرکز اصلی عملیات عملیاتهای دفاع سایبری از شبکه را انجام میدهند به عنوان یک واحد جداگانه و متمایز SOC شناخته نمیشوند.

برای دامنههای حفاظتی وسیعتر، این مدل بین وجود یک تیم یکپارچه و هماهنگ، و از طرف دیگر حفظ درک و شناختی کلی از داراییهای IT لبه و متفرقه، تعادل ایجاد میکند. مراکز SOC که قرار است از 25 تا 500 هزار کاربر یا IP حفاظت کنند، ممکن است این رویکرد را انتخاب کنند؛ به خصوص اگر دامنه تحت حفاظت آنها از نظر جغرافیایی هم غیرمتمرکز باشد یا محیط کامپیوتری هدف آنها تنوع زیادی داشته باشد.

5. SOC هماهنگکننده

این مرکز عملیات امنیت، فعالیتهای مربوط به دفاع سایبری از شبکه را برای چندین مرکز SOC متمایز که زیرمجموعهی آن هستند تعیین کرده و تسهیل میکند. این مرکز معمولا برای حفاظت از دامنههای بسیار وسیع ایجاد میشود که گاهی به میلیونها کاربر یا IP میرسند. یک مرکز SOC هماهنگکننده معمولا خدمات مشاورهای را برای سرویسگیرندگان فراهم میکند؛ سرویسگیرندگانی که ممکن است تنوع بسیار بالایی داشته باشند.

چنین مرکزی به صورت فعال یا کامل و تا حد هاستها شفافیت ندارد و عمدتا اختیارات محدودی نیز در قبال دامنه تحت حفاظت خود دارد. مراکز SOC هماهنگکننده معمولا به عنوان مراکز انتشار اطلاعات امنیتی، اعلام روشهای بهینه، و آموزش عمل میکنند. ضمن این که این مراکز هنگامی که مراکز SOC تحت نظر آنهای نیاز به خدمات تحلیل یا فارنزیک داشته باشند، این خدمات را به آنها ارائه میکنند.

قابلیتها

یک مرکز SOC نیازهای یک مجموعه در زمینهی مانیتورینگ و دفاع از شبکه را با ارائهی مجموعهای از سرویسها برآورده میکند.

مراکز SOC به تدریج به بلوغ رسیدهاند و خود را با انتظارات روزافزون سازمانها، محیط تهدید همواره در حال تغییر و ابزارهایی که جدیدترین رویکردهای دفاع از شبکه را بهشدت بهبود بخشیدهاند، تطبیق دادهاند. در ادامه سعی خواهیم کرد اقداماتی را که یک مرکز SOC ممکن است انجام دهد به طور کامل تشریح کنیم؛ هم اقداماتی که برای مجموعهی تحت نظر انجام میشوند و هم اقداماتی که در جهت رفع نیازهای خود مرکز SOC صورت میگیرد. برای این کار سرویسهای SOC را در لیستی جامع از قابلیتهای یک مرکز SOC آوردهایم.

این مسئولیت زنجیره مدیریت مرکز عملیات امنیت است که با توجه به محدودیت منابع و شرایط سازمانی، قابلیتهایی را انتخاب و گزینش کند که بیشترین سازگاری را با نیازهای مجموعهی هدف دارند.

هشت قابلیت اصلی مرکز عملیات امنیت عبارتند از:

1. تحلیل لحظهای

2. پردازش اطلاعات و الگویابی

3. تحلیل و پاسخ به حادثه

4. تحلیل مدارک

5. پشتیبانی از چرخه حیات ابزارهای SOC

6. ممیزی و یافتن تهدیدات داخلی

7. اسکن و ارزیابی

8. سرویسهای متفرقه

تحلیل لحظهای

مرکز تماس

توصیهها و راهنماییها، گزارشهای حادثه، و درخواستهای اعضای مجموعه برای سرویسهای دفاع از شبکه از طریق تلفن، ایمیل، پستهای وبسایت SOC یا دیگر روشها منتقل میشوند. این قابلیت تا حد زیادی شبیه به شکل سنتی هلپدسک IT است، با این تفاوت که بر حوزه دفاع از شبکه متمرکز است.

مانیتورینگ و تریاژ لحظهای

تریاژ و تحلیل سریع فیدهای لحظهای داده (مانند لاگهای سیستمی و هشدارها) برای یافتن نفوذهای احتمالی.

پس از سپریشدن یک آستانه زمانی مشخص، حوادث احتمالی به یک تیم تحلیل و پاسخ به حادثه منتقل میشوند تا تحقیقاتی بیشتری روی آنها انجام شود. این تیم معمولا همان تیم تحلیلگران سطح 1 مرکز عملیات امنیت است، که روی فیدهای لحظهای رویداد و دیگر نمودارهای داده متمرکز میشوند.

نکته: این مورد یکی از بدیهیترین و شفافترین قابلیتهای ارائهشده توسط یک مرکز عملیات امنیت است، ولی بدون وجود قابلیت تحلیل و پاسخ به حادثه که مکمل آن باشد، عملا وجود آن بیفایده است (در ادامه راجع به این قابلیت هم صحبت خواهیم کرد).

پردازش اطلاعات و الگویابی

جمعآوری و تحلیل اطلاعات سایبری

جمعآوری، پردازش و تحلیل گزارشهای اطلاعات سایبری، گزارشهای نفوذهای سایبری، و اخبار مربوط به امنیت اطلاعات که تهدیدات، آسیبپذیریها، محصولات و تحقیقات جدید را پوشش میدهند.

محتواها و فیدهای اطلاعاتی مختلف بررسی میشوند تا اگر لازم است متناسب با آنها اقدامی توسط مرکز عملیات امنیت انجام شود یا اطلاعات خاصی بین اعضای مجموعه منتشر شود، این تمهیدات صورت گیرد. اطلاعات را میتوان از مراکز SOC هماهنگکننده، تامینکنندههای تجهیزات، وبسایتهای خبری، انجمنهای آنلاین و اشتراکهای ایمیلی دریافت کرد.

انتشار اطلاعات سایبری

تولید، خلاصهسازی و انتشار گزارشهای اطلاعات امنیت، گزارشهای نفوذهای سایبری، و اخبار مربوط به امنیت اطلاعات بین اعضای مجموعه، به صورت مرتب (مثلا هفتهنامه یا ماهنامه امنیتی) یا مناسبتی (مانند اعلام پچ اضطراری یا هشدار نسبت به کمپینهای فیشینگ).

تولید اطلاعات سایبری

تولید اطلاعات امنیت و گزارشهای دست اول مانند هشدارهای تهدید یا مشاهدات مهم، که عمدتا بر مبنای تحقیقات انجامگرفته توسط مرکز عملیات امنیت هستند. برای مثال، تحلیل یک تهدید یا آسیبپذیری جدید که قبلا جای دیگری مشاهده نشده است. این اطلاعات معمولا بر اساس حوادث اتفاقافتاده برای خود مرکز SOC، تحلیلهای فارنزیک، تحلیلهای بدافزار، و تقابلهای صورتگرفته با مهاجمین هستند.

تلفیق اطلاعات سایبری

استخراج داده از منابع اطلاعات امنیت و تبدیل آن به امضاهای دیجیتال، محتوای جدید، و درکی از تاکتیکها، تکنیکها و روندهای مهاجمان (TTPs) برای کمک به تکامل عملیاتهای مانیتورینگ (مانند امضاها یا محتوای جدید SIEM).

الگویابی

تحلیل مفصل و طولانیمدت فیدهای رویداد، بدافزارهای جمعآوریشده، و دادههای حادثه به عنوان مدرک فعالیتهای مخرب یا غیرمعمول، یا برای به دست آوردن شناختی بهتر از مجموعه یا تاکتیکها، تکنیکها و روندهای مهاجمین. برای این کار ممکن است به تحلیل نامتعارف، خارج از چارچوب، عمیق و بدون زمان نهایی مشخص روی فیدهای دادهی مختلف، الگویابی و یافتن روابط موجود میان دادههای لاگ متعلق به هفتهها و ماههای متمادی، تحلیلهای «آهسته و جزئی» روی دادهها، و روشهای تخصصی تشخیص ناهنجاری نیاز باشد.

ارزیابی تهدید

ارائهی تخمینی جامع از تهدیداتی که عوامل تهدید مختلف در حوزه سایبری برای مجموعه، بخشهای وابسته و مسیرهای کسبوکار به وجود میآورند. این کار شامل بهرهگیری از منابع موجود مانند فیدهای اطلاعات امنیت و الگویابی، و همچنین وضعیت معماری امنیت و آسیبپذیریهای سازمان میشود. معمولا در هماهنگی با دیگر نهادهای امنیت سایبری انجام میشود.

تحلیل و پاسخ به حادثه

تحلیل حادثه

تحلیل مفصل و عمیق نفوذهای احتمالی و توصیهها و سرنخهای ارسالشده توسط اعضای مختلف SOC. این قابلیت معمولا توسط تحلیلگران سطح 2 و بالاتر انجام میشود. این فرایند باید در یک بازهی زمانی خاص انجام شود تا بتوان پاسخی مناسب و موثر به حوادث داد.

برای تحقق این قابلیت معمولا در تحلیل از منابع داده مختلفی استفاده میشود تا بتوان فهمید چه کسانی و چه دستگاههایی در یک نفوذ دخیل بودهاند، نفوذ چه زمانی، کجا و چرا اتفاق افتاده است، دامنهی آن تا چه حد گسترده بوده است، چطور میتوان خسارات را محدود کرد، و بازیابی از آن چگونه باید انجام شود. یک تحلیلگر جزییات این تحلیل را (معمولا به همراه پیشنهادی برای اقدامات بیشتر) مستندسازی میکند.

تحلیل رویکرد مهاجم

تقابل با مهاجمان با دقت و احتیاط تمام، که در آن اعضای SOC یک مطالعه و تحلیل میدانی کنترلشده از تاکتیکها، تکنیکها و روندهای مهاجم (TTP) انجام میدهند تا بتوانند شناخت بهتری از آنها به دست آورده و مانیتورینگ را آگاهانهتر انجام دهند. این فعالیت تمایزی اساسی با قابلیتهای دیگر دارد زیرا (1) گاهی اوقات لازم است شبکهها و سیستمها برحسب نیاز برای انجام یک فعالیت خاص مورد نظر، مانند ایجاد هانیپات، به کار گرفته شوند، و (2) به یک مهاجم اجازه داده میشود که فعالیتهای خود را ادامه دهد، و بلافاصله بعد از شناسایی از شبکه بیرون انداخته نمیشود. این قابلیت رابطهی تنگاتنگی با الگویابی و تحلیل بدافزار داشته و به نوبهی خود میتواند در تولید اطلاعات امنیت نیز مفید باشد.

هماهنگی پاسخ به حادثه

همکاری با افراد متاثر از حادثه در مجموعه برای جمعآوری اطلاعات بیشتر دربارهی حادثه، درک میزان اهمیت آن، و ارزیابی تاثیر آن بر اهداف مجموعه. اما مهمتر از آن، این قابلیت، هماهنگکردن اقدامات لازم در پاسخ و ارائهی گزارش از حادثه را نیز شامل میشود. اگرچه این سرویس پیادهسازی مستقیم راهکارهای دفاعی توسط مرکز عملیات امنیت را شامل نمیشود.

پیادهسازی راهکارهای دفاعی

عمل پیادهسازی اقدامات و راهکارهای لازم در پاسخ به حادثه برای راندن، مسدودکردن یا متوقفکردن حضور مهاجم یا خسارات ناشی از حادثه. راهکارهای دفاعی احتمالی، اقداماتی مانند ایزولهکردن منطقی یا فیزیکی سیستمهای درگیر، مسدودسازی توسط فایروال، ایجاد سیاهچاله DNS، مسدودکردن IPهای مشکوک، توزیع پچ و غیر فعال کردن حسابهای مشکوک را شامل میشود.

پاسخ به حادثه در محل

همکاری در محل با اعضای مجموعه برای پاسخ به یک حادثه و بازیابی از حادثه. این کار معمولا مستلزم آن است که اعضای SOC از قبل در محل مجموعه حضور داشته باشند، یا در آن حاضر شوند تا برای تحلیل میزان خسارت، از بین بردن تغییرات به جا مانده از مهاجم، و بازیابی سیستمها به یک وضعیت سالم مطمئن، مهارتهای عملی خود را به کار گیرند. این کار معمولا دوشادوش مالکان یا ادمینهای سیستم انجام میشود.

پاسخ به حادثه از راه دور

همکاری از راه دور با اعضای مجموعه برای بازیابی از حادثه. این فرایند نیازمند همان اقداماتی است که برای پاسخ به حادثه در محل انجام میشوند. با این وجود، اعضای SOC در این حالت در مقایسه با حضور در محل، دخالت عملی کمتری در جمعآوری مدارک یا بازیابی سیستمها دارند. پشتیبانی از راه دور معمولا از طریق تلفن یا ایمیل، یا در موارد نادر، از طریق ترمینال ریموت یا رابطهای ادمین مانند Microsoft Terminal Services یا Secure Shell (SSH) انجام میشود.

تحلیل مدارک

مدیریت مدارک فارنزیک

جمعآوری و ذخیرهسازی مدارک فارنزیک (مانند هارددرایوها یا حافظههای قابل حمل) مرتبط با حادثه، به گونهای که در مراحل قانونی قابل استفاده باشند. بسته به قوانین قضایی، ممکن است لازم باشد برای این که مدارک ارزش قانونی خود را از دست ندهند، زنجیرهی مالکیت ثبت شود، نگهداری آنها در شرایط ایمن تضمین شود، و همچنین بتوان کپیهای دقیق و قابل اعتبارسنجی بیتبهبیت از مدارک تهیه کرد.

تحلیل بدافزار

این قابلیت که نام دیگر آن مهندسی معکوس بدافزار یا خیلی ساده «معکوسسازی» است، شامل استخراج بدافزار (ویروسها، تروجانها، بکدورها و …) از ترافیک شبکه یا imageهای تهیهشده از حافظههای مختلف و تحلیل آنها برای شناخت بیشتر است. اعضای SOC معمولا به دنبال وکتور اولیهی آلودگی و رفتار مهاجم میگردند و در بعضی موارد سعی میکنند به صورت غیررسمی ارتباط حمله را با گروهها و افراد مختلف بیابند، تا بتوانند دامنهی نفوذ را بیابند و امکان پاسخ بهموقع را فراهم کنند. این فرایند ممکن است شامل تحلیل استاتیک کد از طریق دیکامپایلکردن آن، تحلیل رانتایم حین اجرا (یا همان «خنثیسازی») یا هر دو روش باشد. هدف از ایجاد این قابلیت، در وهلهی اول ایجاد امکان مانیتورینگ و پاسخ موثر است. اگرچه در این قابلیت از برخی تکنیکهای «فارنزیک» سنتی استفاده میشود، الزاما برای کمک به طی مراحل قانونی انجام نمیشود.

تحلیل مدارک فارنزیک

تحلیل مدارک دیجیتال (حافظههای ذخیرهسازی، ترافیک شبکه، دستگاههای قابل حمل) برای تعیین دامنهی کامل و جزییات دقیق یک حادثه، که معمولا با تهیهی یک خط زمانی کامل و جامع از رویدادها انجام میشود. در این فرایند از تکنیکهایی استفاده میشود که از جهاتی به تحلیل بدافزار شبیه هستند، ولی این فرایند با دقت بیشتر انجام شده و مستندسازی مفصلتری در آن صورت میگیرد. فرایندها و روندهایی که دنبال میشوند عمدتا بهگونهای اجرا میشوند که بتوان با استفاده از یافتههای حاصل از آنها، علیه کسانی که ممکن است در حادثه نقش داشته باشند اقدامات قانونی متناسب را انجام داد.

پشتیبانی از چرخه حیات ابزارهای SOC

اداره و نگهداری از دستگاههای حفاظت لبه

اداره و نگهداری (O&M) از دستگاههای حفاظت از لبه (مانند فایروالها، پروکسیهای وب، پروکسیهای ایمیل، و فیلترهای محتوا). این قابلیت شامل بهروزرسانی و مدیریت پیکربندی سیاستهای دستگاهها میشود، که گاهی اوقات در پاسخ به یک تهدید یا حادثه انجام میگیرد. این فعالیت رابطهی تنگاتنگی با مرکز عملیات شبکه (NOC) دارد.

اداره و نگهداری از زیرساخت SOC

اداره و نگهداری از فناوریهای SOC فراتر از تنظیم حسگرها. این قابلیت شامل مراقبت و رسیدگی به تجهیزات IT مرکز عملیات امنیت میشود: سرورها، سیستمهای کاری، پرینترها، دیتابیسهای رابطهای (relational)، سیستمهای ثبت تیکت، شبکههای ذخیرهسازی (SAN) و بکاپهای موجود روی درایوهای نواری (Tape). اگر مرکز عملیات امنیت ساختمان مخصوص خود را داشته باشد، این اقدامات احتمالا شامل نگهداری روترها، سوییچها، فایروالها و دامینکنترلرها (در صورت وجود) نیز میشود. این قابلیت همچنین شامل اداره و نگهداری سیستمهای مانیتورینگ، سیستمعاملها، و سختافزارها نیز میشود. پرسنلی که انجام این سرویسها را بر عهده دارند، به تجهیزات SOC دسترسی «root» دارند.

تنظیم و نگهداری حسگرها

مراقبت و رسیدگی به بسترهای حسگر که مالکیت و اداره آنها با مرکز عملیات امنیت است: سیستمهای IDS، IPS و SIEM و سیستمهای مشابه. این عملیات، اقداماتی مانند بهروزرسانی سیستمهای IDS/IPS و SIEM با امضاهای جدید، تنظیم مجموعهی امضاهای آنها به گونهای که حجم رویدادهای تولیدشده در حد قابل قبولی باشد، حداقلکردن تشخیصهای مثبت کاذب و زیر نظر گرفتن وضعیت فعال یا غیرفعال بودن حسگرها و فیدهای داده را شامل میشود. اعضای SOC که در ارائهی این سرویس دخیل هستند باید نسبت به نیازهای مرکز عملیات امنیت در زمینه مانیتورینگ اطلاع کامل و دقیق داشته باشند تا مرکز SOC بتواند با چشمانداز تهدید که همواره در حال تغییر و تکامل است، همگام بماند. هر گونه تغییرات در دستگاههای پیشگیری که در مسیر ترافیک قرار دارند (HIPS/NIPS) معمولا با مرکز عملیات شبکه (NOC) یا دیگر بخشهای مسئول عملیات IT هماهنگ میشوند. این قابلیت ممکن است نیاز به مقدار زیادی اسکریپتنویسی متناسب با شرایط داشته باشد تا بتوان دادهها را جابهجا کرد و ابزارها و فیدهای داده را یکپارچه کرد.

ساخت امضاهای اختصاصی

نوشتن و پیادهسازی محتوای اختصاصی جهت تشخیص تهدیدات برای سیستمهای مانیتورینگ ( مانند امضاهای IDS، موارد استفادهی SIEM و …) بر اساس تهدیدات، آسیبپذیریها، پروتکلها و اهداف موجود یا دیگر مشخصههای محیط مجموعهی تحت حفاظت. این قابلیت از ابزارهای در اختیار SOC بهره میگیرد تا حفرههای موجود را در امضاهایی که از منابع تجاری یا جامعهی امنیت تهیه شدهاند، پر کند. یک مرکز SOC ممکن است امضاهای اختصاصی خود را با دیگر مراکز عملیات امنیت به اشتراک بگذارد.

مهندسی و اجرای ابزارها

تحقیق روی بازار، ارزیابی محصولات، ساخت نمونه اولیه (پروتوتایپ)، مهندسی، یکپارچهسازی، اجرا و ارتقای تجهیزات SOC، با استفاده از نرمافزارهای رایگان و متن باز، یا فناوریهای آمادهی تجاری. این سرویس شامل تعیین بودجه، خریداری و بازسازی منظم سیستمهای SOC میشود. پرسنل مسئول این سرویس باید به دقت نظارهگر چشمانداز همواره در حال تغییر تهدیدات باشند، و متناسب با امکانات لازم برای تحقق اهداف مرکز SOC، قابلیتهای جدیدی را ظرف چند هفته یا چند ماه به مجموعه اضافه کنند.

تحقیق و توسعهی ابزارهای جدید

تحقیق و توسعهی (R&D) ابزارهای اختصاصی در مواردی که هیچ قابلیت تجاری یا متن بازی وجود ندارد که پاسخگوی یک نیاز عملیاتی خاص باشد. دامنهی این فعالیت ممکن است از توسعهی کد برای حل ی مشکل شناختهشده و ساختارمند، تا تحقیقات آکادمیک چند لایه برای حل چالشهای پیچیدهتر متغیر باشد.

ممیزی و یافتن تهدیدات داخلی

جمعآوری و انتشار دادههای ممیزی

جمعآوری تعدادی جریان دادهی مرتبط با حوزه امنیت برای یافتن همبستگی و تحلیل حادثه. علاوه بر این، میتوان از این معماری جمعآوری داده بهره برد و امکان انتشار دادههای ممیزی و بازیابی آنها در آینده را به وجود آورد تا بتوان بر حسب نیاز، از آنها برای اهداف تحلیلی خارج از دامنه وظایف SOC نیز استفاده کرد. یکی از سرویسهای ارائهشده در این قابلیت، حفظ طولانیمدت دادههای مرتبط با امنیت است تا مجموعه بتواند در آینده خارج از مرکز عملیات امنیت نیز از آنها استفاده کند.

تولید و مدیریت محتوای ممیزی

ایجاد و ویرایش محتوای حاصل از سیستم SIEM یا مدیریت لاگ (از طریق محاسبه همبستگی، ایجاد داشبوردهای مختلف، تهیه گزارش و…) برای استفاده در بازبینیهای انجامشده در ممیزی مجموعه و تشخیص استفادهی غیرمجاز از منابع. این سرویس مکمل قابلیت انتشار دادههای ممیزی محسوب میشود، و نهتنها فیدهای دادهی خام را فراهم میکند، بلکه محتواهایی را نیز تولید میکند که مورد نیاز مجموعههای خارج از SOC هستند.

مدیریت تهدیدات داخلی

امکان تحلیل و تحقیق روی تهدیدات داخلی در حوزهی متمایز:

1. یافتن سرنخهایی از تهدیدات داخلی احتمالی (مانند استفادهی غیرمجاز از منابع IT، تخلف و تقلب در ثبت زمان ورود و خروج، تخلفات مالی، جاسوسی صنعتی یا سرقت). مرکز SOC این سرنخها را به همراه پرونده مربوطه در اختیار ادارههای تحقیقاتی ذیربط (مثل نهادهای قانونی، بازرسی کل و …) قرار میدهد.

2. مرکز SOC به نیابت از این ادارههای تحقیقاتی، در جهت پیشرفت پرونده تهدید داخلی، مانیتورینگ دقیقتری انجام داده، اطلاعات بیشتری جمعآوری میکند و تحلیلهای بیشتری انجام میدهد.

تحقیق روی پروندههای تهدیدات داخلی

بهرهگیری مرکز SOC از اختیارات رگولاتوری یا قانونی خود برای تحقیق روی تهدیدات داخلی، از جمله مانیتورینگ متمرکز و طولانیمدت افراد خاص، بدون نیاز به کسب اجازه یا تفویض اختیار از سوی یک نهاد خارجی. در عمل، به جز مراکز عملیات امنیت نهادهای قانونی، مراکز SOC بسیار کمی چنین اختیاراتی را دارند، به همین خاطر معمولا این مراکز برای ارائه این قابلیت، تحت نظر و طبق دستور سازمان دیگری عمل میکنند.

اسکن و ارزیابی

نگاشت شبکه (Network Mapping)

نگاشت مداوم و مرتب شبکههای مجموعه برای شناخت کامل اندازه، شکل، اجزا، و بسترهای ارتباطی مختلف مجموعه، از طریق تکنیکهای خودکار یا دستی. این نگاشتها معمولا با همکاری واحدهای دیگر تهیه شده و با واحدهای دیگر به اشتراک گذاشته میشوند.

ارزیابی آسیبپذیری

اشراف کامل نسبت به آسیبپذیریها و ارزیابی جامع مجموعه یا سیستم، که گاهی اوقات با نام «عملیاتهای بلوتیم» یا «تیم آبی» شناخته میشود. اعضای SOC با مالکان و ادمینهای سیستم همکاری کرده و از طریق انجام اسکن، وارسی پیکربندی سیستمها، بازبینی مستندات طراحی سیستم و انجام مصاحبه، معماری امنیت و آسیبپذیریهای سیستمهای آنان را میسنجند.

ممکن است در این فعالیتها از ابزارهای اسکن شبکه و آسیبپذیری، در کنار فناوریهای تهاجمی دیگری استفاده شود که برای وارسی پیکربندی و وضعیت سیستمها به کار میروند. اعضای تیم گزارشی متشکل از یافتههای خود در این ارزیابی تولید کرده و پیشنهادات خود برای رفع آنها را نیز در این گزارش ذکر میکنند. مراکز SOC از ارزیابیهای آسیبپذیری به عنوان فرصتی برای گسترش پوشش مانیتورینگ و همچنین افزایش اشراف تحلیلگران نسبت به مجموعه استفاده میکنند.

تست نفوذ

ارزیابی محدودهای خاص از مجموعه، بدون هیچ دانش قبلی یا با دانش محدود نسبت به آن، که با نام «عملیات ردتیم» یا «تیم قرمز» هم شناخته میشود. اعضای SOC یک حملهی شبیهسازیشده را علیه بخشی از مجموعه انجام میدهند تا میزان مقاومت هدف در برابر یک حملهی واقعی را بسنجند.

این عملیاتها معمولا فقط با اطلاع و اجازهی بالاترین سطوح مدیریتی مجموعه و بدون اطلاعرسانی قبلی به مالکان سیستمها انجام میشوند. ابزارهایی که در این عملیات استفاده میشوند ابزارهایی هستند که از روشهای مختلف واقعا حملاتی را علیه هدف اجرا میکنند: حملات بافر اوورفلو، تزریق SQL، و Fuzzing (ارسال ورودیهای تصادفی). تیمهای قرمز معمولا اهداف و منابع خود را محدود و متمرکز میکنند تا بتوانند رفتار یک عامل تهدید خاص را شبیهسازی کنند؛ مثلا سعی میکنند رفتار مهاجمی را شبیهسازی کنند که کار خود را با یک کمپین فیشینگ شروع میکند.

وقتی عملیات به پایان رسید، درست مانند ارزیابی آسیبپذیری، تیم مربوطه گزارشی را تولید کرده و یافتههای خود را در آن ذکر میکند. با این وجود، از آنجایی که فعالیتهای انجامگرفته در عملیات تست نفوذ اهداف بسیار محدودی دارند، مانند ارزیابی آسیبپذیری نیستند و جنبههای بسیار کمتری از پیکربندی سیستمها و انجام روشهای بهینه را پوشش میدهند و میسنجند.

در برخی موارد، پرسنل مرکز عملیات امنیت تنها هماهنگیهای لازم برای فعالیتهای مربوط به ردتیم را انجام میدهند و یک نهاد ثالث بخش عمدهی تست را انجام میدهد تا بتوان اطمینان حاصل کرد افرادی که انجام تست نفوذ را بر عهده دارند، هیچ دانش قبلی نسبت به سیستمها و آسیبپذیریهای مجموعه ندارند.

سرویسهای متفرقه

ارزیابی محصول

تست امنیتی محصولات تکمنظورهای که توسط اعضای مجموعه خریداری میکنند. این سرویس در واقع شکلی محدودتر و با مقیاس بسیار کوچکتر از ارزیابی آسیبپذیری است که روی یک یا چند هاست محدود انجام میشود. این تست امکان تحلیل عمیق نقاط قوت و ضعف یک محصول خاص از منظر امنیت را به وجود میآورد. برای انجام این سرویس ممکن است به جای ارزیابی از راه دور، لازم باشد ارزیابی با حضور در محل انجام شود.

مشاوره امنیتی

ارائهی توصیههای امنیت سایبری به مجموعه خارج از حوزهی دفاع از شبکه؛ همکاری در طراحی سیستمهای جدید، تداوم کسبوکار و برنامهریزی برای بازیابی از حادثه؛ همکاری در تدوین سیاستهای امنیت سایبری؛ راهنمایی در خصوص پیکربندیهای ایمن؛ و فعالیتهای مشاورهای دیگر.

آموزش و ایجاد آگاهی

تعامل فعال با اعضای مجموعه و برگزاری آموزشهای عمومی برای کاربران معمولی، انتشار خبرنامه و محتواهای آموزشی دیگری که میتوانند به کاربران در جهت درک مسائل مختلف در حوزه امنیت سایبری کمک کنند. هدف اصلی این فعالیتها، کمک به اعضای مجموعه در جهت محافظت از خود در برابر تهدیدات رایج مانند حملات فیشینگ و فارمینگ، بهبود امنیت سیستمها، آگاهیبخشی نسبت به خدمات مرکز عملیات امنیت، و کمک به اعضای مجموعه برای گزارشدادن حوادث امنیتی است.

آگاهی محیطی

تجدید و انتشار مجدد دانش مرکز SOC نسبت به داراییها، شبکهها، تهدیدات، حوادث، و آسیبپذیریهای مجموعه و اعضای آن به صورت مداوم، مرتب و رویهمند. این قابلیت یک گام از انتشار اطلاعات امنیت فراتر رفته و درک اعضای مجموعه را نسبت به وضعیت امنیت سایری مجموعه و اجزا و بخشهای مختلف آن بهبود میدهد، و از این طریق باعث میشود تصمیمگیریهای انجامشده در تمامی سطوح سازمان با در نظر گرفتن ملاحظات امنیتی انجام شوند. این اطلاعات را میتوان به صورت خودکار از طریق وبسایت، درگاه تحت وب، و یا لیستهای ایمیل به اعضای مجموعه ارائه کرد.

توزیع تاکتیکها، تکنیکها و روندها

اشتراکگذاری کنترلشدهی محصولات داخلی مرکز عملیات امنیت با مصرفکنندههای دیگر مانند شرکای تجاری یا مراکز SOC تحت نظارت، در قالبی رسمی، شفاف و ساختارمند. این محصولات میتوانند تقریبا هر چیزی را که یک مرکز SOC به تنهایی توسعه داده، شامل شوند (مانند ابزارها، اطلاعات امنیت، امضاهای دیجیتال، گزارشهای حادثه و دیگر مشاهدات خام). در این جا تقریبا حالت بده-بستان برقرار است؛ یعنی جریان اطلاعات بین مراکز SOC دوطرفه است.

ارتباط با رسانهها

ارتباط مستقیم با موسسات خبری. مرکز SOC مسئولیت دارد بدون خدشه واردکردن به وجههی مجموعه یا افشای فعالیتهای در حال انجام در پاسخ به یک حادثه، اطلاعات حادثه را در اختیار رسانههای خبری قرار دهد.

جمعبندی

وقتی چالشهای ساخت یک مرکز عملیات امنیت (SOC) را یکی پس از دیگری پشت سر بگذارید، به تدریج این توانایی را به دست میآورید که موانع رایج را پیشبینی کنید. همین توانایی باعث میشود شروع، ایجاد و به بلوغ رساندن قابلیتهای مختلف در طول زمان بسیار آسانتر شود. اگرچه هر سازمانی از وضعیت امنیت، میزان ریسکپذیری، مهارتها و بودجه منحصربهفرد است، ولی تمام سازمانها هدف یکسانی دارند و آن تلاش برای حداقلکردن سطح حمله و هاردنینگ آن، و همچنین تشخیص، اولویتبندی و تحقیق سریع و بهموقع روی حوادث امنیتی است.