هکرهای Kimsuky از یک RDP Wrapper سفارشی جدید برای دسترسی از راه دور استفاده میکنند.

گروه هکری کره شمالی که با نام Kimsuky شناخته میشود، در حملات اخیر مشاهده شده که از یک RDP Wrapper سفارشیسازیشده و ابزارهای پروکسی برای دسترسی مستقیم به ماشینهای آلوده استفاده کرده است.

به گفته مرکز اطلاعات امنیتی AhnLab (ASEC)، که این کمپین را کشف کرده است، این نشاندهنده تغییر تاکتیکهای گروه Kimsuky است.

مرکز ASEC میگوید که هکرهای کره شمالی اکنون به جای تکیه صرف بر دربپشتیهای پر سر و صدایی مانند PebbleDash (که همچنان استفاده میشود)، از مجموعه متنوعی از ابزارهای سفارشیشده برای دسترسی از راه دور استفاده میکنند.

جدیدترین مراحل حمله Kimsuky

جدیدترین زنجیره آلودگی با یک ایمیل فیشینگ هدفمند آغاز میشود که حاوی یک فایل میانبر مخرب (.LNK) است، که به شکل یک فایل PDF یا سند Word جعل شده است.

ایمیلها شامل نام گیرنده و نام صحیح شرکت هستند، که نشان میدهد گروه Kimsuky قبل از حمله عملیات شناسایی انجام داده است.

باز کردن فایل .LNK باعث اجرای PowerShell یا Mshta میشود تا محمولههای اضافی را از یک سرور خارجی دریافت کند، از جمله:

- PebbleDash، یک دربپشتی شناختهشده متعلق به گروه Kimsuky است که کنترل اولیه سیستم را فراهم میکند.

- یک نسخه اصلاحشده از ابزار متنباز RDP Wrapper که امکان دسترسی مداوم به RDP را فراهم کرده و از اقدامات امنیتی عبور میکند.

- ابزارهای پروکسی برای دور زدن محدودیتهای شبکه خصوصی، که به مهاجمان امکان میدهد حتی زمانی که اتصالات مستقیم RDP مسدود شدهاند، به سیستم دسترسی پیدا کنند.

RDP Wrapper سفارشیشده

RDP Wrapper یک ابزار متنباز قانونی است که برای فعالسازی قابلیت پروتکل ریموت دسکتاپ (RDP) در نسخههای ویندوزی طراحی شده که بهصورت پیشفرض از آن پشتیبانی نمیکنند، مانند Windows Home.

این ابزار بهعنوان یک لایه میانی عمل میکند و به کاربران اجازه میدهد تا بدون تغییر فایلهای سیستمی، اتصالات ریموت دسکتاپ را فعال کنند.

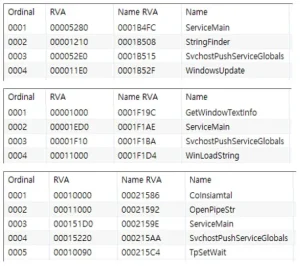

نسخهی Kimsuky توابع صادراتی (export functions) را تغییر داده است تا شناسایی توسط آنتیویروس را دور بزند و احتمالاً رفتار آن را به حدی تغییر داده که از شناسایی مبتنی بر امضا (signature-based detection) نیز فرار کند.

مزیت اصلی استفاده از یک RDP Wrapper سفارشی، فرار از شناسایی است، زیرا اتصالات RDP معمولاً بهعنوان اتصالات قانونی در نظر گرفته میشوند، که به گروه Kimsuky اجازه میدهد برای مدت طولانیتری از دید پنهان بماند.

علاوه بر این، در مقایسه با دسترسی شل از طریق بدافزار، یک کنترل از راه دور مبتنی بر رابط گرافیکی (GUI) راحتتر را فراهم میکند و میتواند با استفاده از رلهها (Relays)، فایروالها یا محدودیتهای NAT را دور بزند و دسترسی RDP را از خارج امکانپذیر کند.

پس از آنکه گروه هکری Kimsuky به یک شبکه نفوذ کرده و دسترسی اولیه خود را تثبیت کرد، بدافزارهای اضافی یا ابزارهای مخرب ثانویه را روی سیستم قربانی اجرا یا دانلود میکند.

این موارد شامل یک کیلاگر است که ضربات صفحهکلید را ثبت کرده و آنها را در فایلهای متنی در دایرکتوریهای سیستمی ذخیره میکند، یک ابزار سرقت اطلاعات (forceCopy) که اطلاعات احراز هویت ذخیرهشده در مرورگرهای وب را استخراج میکند، و یک ReflectiveLoader مبتنی بر PowerShell که امکان اجرای محمولههای مخرب در حافظه را فراهم میکند.

بهطور کلی، Kimsuky یک تهدید مداوم و در حال تکامل است و یکی از فعالترین گروههای تهدید سایبری کره شمالی در حوزه جاسوسی سایبری محسوب میشود که به جمعآوری اطلاعات اختصاص دارد.

یافتههای اخیر ASEC نشان میدهد که عاملان تهدید به روشهای مخفیانهتری برای دسترسی از راه دور روی آوردهاند تا مدت زمان بیشتری در شبکههای نفوذشده باقی بمانند.