نسخه لینوکس باج افزار (RansomHub)، VMware ESXi VMs را هدف قرار می دهد.

باج افزار RansomHub از یک encryptor لینوکس استفاده می کند که به طور خاص برای رمزگذاری محیط های VMware ESXi در حملات شرکتی طراحی شده است.

RansomHub یک عملیات باجافزار بهعنوان یک سرویس ( RaaS ) است که در فوریه ۲۰۲۴ راهاندازی شد و همچنین با باج افزارهای دیگری نظیر ALPHV/BlackCat و Knight در تعامل می باشد که بیش از ۴۵ قربانی در ۱۸ کشور گرفته است.

وجود encryptor (رمزگذار) RansomHub ویندوز و لینوکس از اوایل ماه می تایید شده است. Recorded Future اکنون گزارش می دهد که این گروه هکری همچنین ESXI را مورد هدف قرار داده است که اولین بار در آوریل ۲۰۲۴ مشاهده شده است.

برخلاف نسخههای ویندوز و لینوکس RansomHub با زبان Go نوشته شده که احتمالاً از باجافزار defunct Knight گرفته شده است.

جالب اینجاست که Recorded Future همچنین یک باگ ساده در نوع ESXi پیدا کرده است که مدافعان میتوانند آن را به یک حلقه بیپایان ارسال کنند و رمزگذاری را انجام ندهند.

رمزگذار ESXi RansomHub

این شرکت استفاده از ماشینهای مجازی را برای میزبانی سرورهای خود اتخاذ کرده است، زیرا این ماشینها امکان مدیریت بهتر CPU، حافظه و منابع ذخیرهسازی را فراهم میکنند.

با توجه به این افزایش پذیرش، تقریباً هر باجافزاری که هدف سازمانی قرار میگیرد، رمزگذارهای اختصاصی VMware ESXi را برای هدف قرار دادن این سرورها ایجاد می کند.

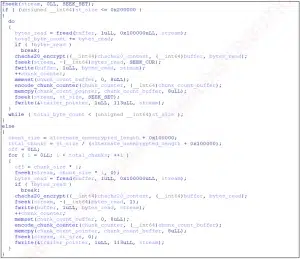

RansomHub نیز از این قاعده مستثنی نیست، زیرا رمزگذار ESXi آنها از گزینههای مختلف خط فرمان برای تنظیم تأخیر اجرا پشتیبانی میکند، همچنین مشخص میکند کدام ماشینهای مجازی باید از رمزگذاری حذف شوند، مسیرهای دایرکتوری مورد نظر برای اجرا کدامند و…

همچنین دارای دستورات و گزینههای مخصوص ESXi مانند :

vim-cmd vmsvc/getallvms و vim-cmd vmsvc/snapshot.removeall برای حذف عکس فوری و همچنین esxcli vm process kill برای خاموش کردن ماشینهای مجازی می باشد.

این encryptor همچنین syslog و سایر سرویسهای حیاتی را برای جلوگیری از ورود به سیستم غیرفعال میکند و میتواند به گونهای پیکربندی شود که پس از اجرا، خود را حذف کند تا از شناسایی و تجزیه و تحلیل جلوگیری شود.

طرح رمزگذاری از ChaCha20 با Curve25519 برای تولید کلیدهای عمومی و خصوصی استفاده میکند و فایلهای مرتبط با ESXi مانند ‘.vmdk،’ ‘.vmx’، ‘.vmsn’ را فقط تا حدی (رمزگذاری متناوب) برای عملکرد سریعتر رمزگذاری میکند.

به طور خاص، تنها فایل های بزرگتر از ۱ مگابایت را رمزگذاری می کند و هر ۱۱ مگابایت بلوک های رمزگذاری را تکرار می کند. در نهایت، یک footer ۱۱۳ بایتی به هر فایل رمزگذاری شده حاوی کلید عمومی قربانی، ChaCha20 nonce و تعداد تکه ها اضافه می کند.

قرار دادن RansomHub در یک حلقه بی پایان

همچنین پیغام باج افزار در /etc/motd نوشته می شود و همچنین در مسیر /usr/lib/vmware/hostd/docroot/ui/index.html از طریق رابط های وب قابل مشاهده می باشد.

کارشناسان امنیتی بررسی کردند که نوع ESXi از فایلی به نام /tmp/app.pid استفاده می کند تا بررسی کند که آیا یک نمونه در حال اجرا است یا خیر.

اگر این فایل با process ID وجود داشته باشد، باجافزار تلاش میکند این process ID را از بین ببرد.

با این حال، اگر فایل حاوی «۱-» باشد، باجافزار وارد یک حلقه بینهایت میشود که در آن سعی میکند یک فرآیند غیرموجود را از بین ببرد و عملاً خود را خنثی کند.

این عملاً به این معنی است که سازمانها میتوانند یک فایل /tmp/app.pid حاوی «۱-» برای محافظت در برابر نوع RansomHub ESXi ایجاد کنند.