گروه هکری FIN7 ابزار دور زدن EDR را به دیگر هکرها میفروشند.

گروه هکری FIN7 در حال فروش ابزاری سفارشی به نام ‘AvNeutralizer’ است که برای جلوگیری از شناسایی شدن، نرمافزارهای حفاظت از نقاط انتهایی در شبکههای شرکتی را از کار میاندازد.

گمان می رود FIN7 یک گروه هکر روسی است که از سال ۲۰۱۳ فعال بوده و در ابتدا بر روی کلاهبرداری مالی توسط سازمان های هک و سرقت کارت های نقدی و اعتباری تمرکز کرده است.

این هکرها پس از ورود به حوزه باجافزار، با پلتفرمهای DarkSide و BlackMatter مرتبط شدند و احتمالاً به عملیات باجافزار BlackCat نیز ارتباط دارند. این گروه اخیراً پس از سرقت پرداخت باج از UnitedHealth، با پولهای به دست آمده ناپدید شدهاند.

FIN7 برای حملات فیشینگ و مهندسی پیچیده برای دسترسی اولیه به شبکههای شرکتی، از جمله جعل هویت BestBuy برای ارسال کلیدهای مخرب USB و توسعه بدافزارها و ابزارهای سفارشی، شناخته شده است.

این گروه برای گسترش سوءاستفادههای خود، یک شرکت امنیتی جعلی به نام Bastion Secure ایجاد کردند تا تستکنندگان نفوذ و توسعهدهندگان را برای حملات باجافزاری استخدام کنند، بدون اینکه متقاضیان استخدام از هدف واقعی کارشان اطلاع داشته باشند.

هکرهای FIN7 با نامهای دیگری از جمله Sangria Tempest، Carbon Spider و Carbanak Group نیز شناخته میشوند.

فروش ابزارها به گروه های هکری دیگر

در گزارش جدیدی توسط SentinelOne، محققان بیان کردند که یکی از ابزارهای سفارشی ایجاد شده توسط گروه FIN7 ابزار AvNeutralizer ( معروف به AuKill ) می باشد، ابزاری که برای از بین بردن نرم افزار امنیتی استفاده می شود که اولین بار در حملات باج افزار BlackBasta در سال ۲۰۲۲ مشاهده شد.

از آنجایی که BlackBasta تنها عملیات باجافزاری بود که در آن زمان از این ابزار استفاده میکرد، محققان بر این باور بودند که بین این دو گروه ارتباط وجود دارد.

دادههای تاریخی جمعآوری شده توسط SentinelOne نشان دادهاند که این ابزار در حملات پنج عملیات باجافزاری دیگر نیز به کار رفته است، که این موضوع توزیع گسترده این ابزار را نشان میدهد.

از اوایل سال ۲۰۲۳، دادههای تلهمتری جمعآوریشده توسط SentinelOne نشاندهنده نفوذهای متعددی است که در آنها نسخههای مختلفی از ابزار AvNeutralizer استفاده شدهاند، که این اطلاعات در گزارشی توسط پژوهشگر SentinelOne، Antonio Cocomazzi، توضیح داده شده است.

حدود ۱۰ مورد از این نفوذها به نفوذهای باجافزاری که توسط انسان اداره میشوند نسبت داده شدهاند و در آنها بارهای مخرب باجافزاری بهعنوان سرویس (RaaS) شناختهشدهای مانند AvosLocker، MedusaLocker، BlackCat، Trigona و LockBit استفاده شده است.

تحقیقات بیشتر نشان داد که افرادی که با نامهای مستعار ‘goodsoft’، ‘lefroggy’، ‘killerAV’ و ‘Stupor’ فعالیت میکنند، از سال ۲۰۲۲ در انجمنهای هکری روسزبان، ابزاری به نام ‘AV Killer’ را با قیمتهایی بین ۴۰۰۰ تا ۱۵۰۰۰ دلار میفروختهاند.

گزارشی از شرکت امنیت سایبری Sophos در سال ۲۰۲۳ توضیح میدهد که چگونه ابزارهای مخرب AvNeutralizer یا AuKill از درایور قانونی SysInternals Process Explorer سوءاستفاده کردهاند تا فرآیندهای آنتیویروس در حال اجرا روی دستگاهها را متوقف کنند.

هکرها ادعا کردند که این ابزار می تواند برای از بین بردن هر نرم افزار آنتی ویروس یا EDR، از جمله Windows Defender و محصولات Sophos، SentinelOne، Panda، Elastic و Symantec استفاده شود.

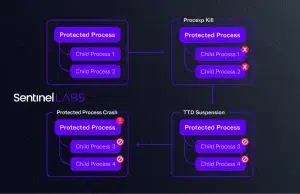

شرکت امنیتی SentinelOne متوجه شده است که گروه هکری FIN7 ابزار AVNeutralizer را بهروزرسانی کردهاند تا از درایور Windows ProcLaunchMon.sys استفاده کند و با این کار، فرآیندها را معلق کنند و باعث شوند که این فرآیندها دیگر بهدرستی کار نکنند.

AvNeutralizer با استفاده از ترکیبی از درایورها و عملیات، سعی دارد در برخی اجراهای خاص فرآیندهای محافظتشده شکست ایجاد کند که در نهایت به شرایطی مانند انکار خدمت (Denial of Service) منجر میشود.

AvNeutralizer از درایور نظارتی TTD با نام ProcLaunchMon.sys استفاده میکند که در نصبهای پیشفرض سیستم، در دایرکتوری درایورهای سیستم موجود است. این درایور همراه با نسخههای بهروزرسانی شده از درایور جستجوگر فرآیند با نسخه ۱۷٫۰۲ (۱۷d9200843fe0eb224644a61f0d1982fac54d844) استفاده میشود، که برای جلوگیری از سوءاستفاده در عملیاتهای تقاطعی فرآیند تقویت شده است و در حال حاضر توسط لیست WDAC شرکت مایکروسافت مسدود نشده است.

SentinelOne ابزارها و نرمافزارهای سفارشی بیشتری را که گروه FIN7 استفاده میکند پیدا کرد که به سایر عوامل تهدید فروخته میشوند.

انواع مختلف ابزارهای مخرب و ابزارهای تست نفوذ که از آنها استفاده شده است عبارتند از :

Powertrash ، Diceloader ، Core Impact و SSH-based backdoor

محققان امنیتی هشدار میدهند که ادامه تکامل و نوآوری FIN7 در ابزارها و تکنیکها، و همچنین فروش نرمافزار آن، آن را به یک تهدید بزرگ برای شرکتها در سراسر جهان تبدیل میکند.

محقق SentinelOne به نام Antonio Cocomazzi، به این نتیجه رسیده است که توانایی نوآوری مداوم گروه FIN7، بهویژه در استفاده از تکنیکهای پیچیده برای اجتناب از تدابیر امنیتی، نشانگر تخصص فنی بالای این گروه است.

استفاده این گروه از نامهای مستعار متعدد و همکاری با دیگر نهادهای مجرم سایبری، نشان دهنده استراتژیهای عملیاتی پیشرفته این گروه می باشد.