ضعف در سیستم Secure Boot به نام PKfail به مهاجمان این امکان را میدهد که بدافزارهای UEFI را نصب کنند.

نقص یا آسیبپذیری جدی در نرمافزار سیستمهای UEFI وجود دارد که به مهاجمان امکان میدهد تا از روشهای خاصی برای عبور از سیستم امنیتی بوت امن استفاده کنند و بدافزار را به سیستمهای آسیبپذیر نصب کنند. این آسیبپذیری شامل محصولات UEFI از تعداد زیادی از تأمینکنندگان است.

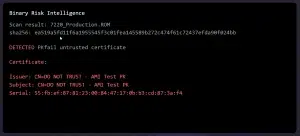

طبق یافتههای تیم تحقیقاتی Binarly، دستگاههایی که تحت تأثیر این آسیبپذیری قرار دارند، از یک کلید آزمایشی برای Secure Boot استفاده میکنند که به عنوان Platform Key شناخته میشود و توسط شرکت American Megatrends International (AMI) تولید شده است. این کلید بهطور خاص برای محیطهای تولیدی مناسب نیست و باید با کلیدهایی که تأمینکنندگان اصلی بهطور ایمن تولید کردهاند، جایگزین شود.

تیم تحقیقاتی Binarlyبیان کرد : کلید پلتفرم که نقش مهمی در مدیریت امنیت بوت سیستم و تضمین اعتماد بین نرمافزار سیستم و سیستمعامل دارد، بهطور معمول توسط تولیدکنندگان یا تأمینکنندگان دستگاهها با کلیدهای ایمن خودشان جایگزین نمیشود، که منجر به این میشود که دستگاهها با کلیدهایی که نمیتوان به آنها اعتماد کرد، به فروش برسند.

سازندگان دستگاههای UEFI که از کلیدهای آزمایشی غیرقابل اعتماد در ۸۱۳ محصول استفاده کردهاند، شامل شرکتهای Acer، Aopen، Dell، Formelife، Fujitsu، Gigabyte، HP، Intel، Lenovo و Supermicro هستند.

در این حادثه امنیتی که در در ماه مه ۲۰۲۳ انجام شد Binarly متوجه شد که کلیدهای خصوصی متعلق به Intel Boot Guard بهطور غیرمجاز منتشر شده است که بر روی چندین شرکت تأثیر گذاشته است. همچنین، گروه باجافزار Money Message کد منبع فریمور شرکت MSI را که در مادربردهای این شرکت استفاده میشود، افشا کرده است.

کدی که افشا شده است، حاوی کلیدهای خصوصی استفاده شده برای امضای تصاویر (برای اعتبارسنجی و امنیت محصولات) در ۵۷ محصول از محصولات MSI بوده و همچنین شامل کلیدهای خصوصی Intel Boot Guard برای امنیت ۱۱۶ محصول دیگر از MSI میباشد.

اوایل امسال، یک کلید خصوصی متعلق به American Megatrends International (AMI) که به کلید اصلی Secure Boot مربوط میشد، بهطور غیرمجاز منتشر شده است. این موضوع بر روی تولیدکنندگان دستگاههای سازمانی تأثیر گذاشته و هنوز هم دستگاههایی که با این کلید آسیبپذیر هستند، در حال استفادهاند. همچنین، این کلید در دستگاههای جدید سازمانی که به تازگی به بازار آمدهاند، هنوز استفاده میشود.

تأثیر PKfail و توصیهها

طبق توضیحات Binarly اگر مهاجمان بتوانند به دستگاههای آسیبپذیر و کلید خصوصی پلتفرم دسترسی پیدا کنند، میتوانند با تغییر دادههای موجود در پایگاههای داده مختلف که برای امنیت بوت سیستم استفاده میشوند، از سیستم Secure Boot عبور کنند و به سیستمهای آسیبپذیر نفوذ کنند.

زمانی که مهاجمان توانستهاند به تمامی اجزای زنجیره امنیتی، از فریمور (نرمافزار سیستم) تا سیستمعامل، نفوذ کنند، میتوانند کدهای مخرب را بهطور قانونی امضا کنند. این امضا کردن به آنها اجازه میدهد که بدافزارهای خاصی که برای سیستمهای UEFI طراحی شدهاند، مانند CosmicStrand و BlackLotus، را روی دستگاهها نصب کنند.

اولین فریمور آسیبپذیر به PKfail در ماه مه ۲۰۱۲ منتشر شد، در حالیکه جدیدترین نسخه آن در ژوئن ۲۰۲۴ منتشر شده است. در مجموع، این موضوع باعث میشود که این مشکل در زنجیره تأمین یکی از طولانیترین مشکلات از نوع خود باشد که بیش از ۱۲ سال ادامه داشته است.

فهرستی از دستگاههایی که تحت تأثیر مشکل قرار دارند و شامل تقریباً ۹۰۰ دستگاه است، در گزارش مشاوره BRLY-2024-005 موجود است. همچنین، تجزیه و تحلیل نتایج اسکن نشان داده که پلتفرم مربوطه توانسته است ۲۲ کلید منحصر به فرد که بهطور خاص غیرقابل اعتماد هستند را شناسایی و استخراج کند.

برای کاهش اثرات PKfail، به تأمینکنندگان توصیه میشود که کلید پلتفرم را با پیروی از بهترین شیوههای مدیریت کلیدهای رمزنگاری، مانند استفاده از ماژولهای امنیتی سختافزاری ( Hardware Security Modules ) تولید و مدیریت کنند.

تأمینکنندگان باید کلیدهای آزمایشی که از شرکتهای مستقل BIOS مانند AMI دریافت کردهاند را با کلیدهایی که خودشان بهطور ایمن تولید کردهاند، جایگزین کنند. این کار برای حفظ امنیت و جلوگیری از آسیبپذیریهای احتمالی ضروری است.

کاربران باید بهطور مداوم بهروزرسانیهای فریمور که از طرف تولیدکنندگان دستگاهها منتشر میشود را زیر نظر داشته باشند و به محض انتشار وصلههای امنیتی که برای رفع مشکلات مربوط به PKfail طراحی شدهاند، آنها را بهکار ببرند تا از مسائل امنیتی جلوگیری کنند.

Binarly وبسایتی به نام pk.fail راهاندازی کرده است که کاربران میتوانند از آن برای بررسی رایگان فایلهای باینری فریمور استفاده کنند و دستگاههایی که به مشکل PKfail دچار هستند و همچنین بارهای مخرب موجود در آنها را شناسایی کنند.