یک محقق امنیتی دریافته که یک مهاجم تقریباً ۲۳ درصد گرههای خروجی شبکهی تور (Tor) را کنترل میکرده است.

یک محقق امنیتی به نام Nusenu فاش کرده که در ماه مه یک خرابکار تقریبا 23 درصد از تمامی گرههای خروجی شبکهی تور را کنترل میکرده است. متخصصان هشدار میدهند که این اولین بار است که یک عامل به تنهایی چنین تعداد زیادی از گرههای خروجی تور را کنترل میکرده است.

یک رله خروجی در تور آخرین رلهای است که ترافیک مربوط به تور پیش از رسیدن به مقصد مورد نظر از آن عبور میکند. ترافیک مربوط به تور از این رلهها خارج میشود، این به آن معناست که آدرس آیپی رلهی خروجی به عنوان مبدأ ترافیک تفسیر میشود. رلههای خروجی تور حضور خود را به کل شبکهی تور اعلام میکنند، به همین خاطر ممکن است توسط هر کدام از کاربران تور استفاده شوند.

کنترل این رلهها برای دیدن این که کاربر به کدام وبسایت متصل میشود امکانپذیر است، و اگر از اتصال غیرامن استفاده شده باشد، دستکاری ترافیک نیز امکانپذیر است.

در ماه مه، یک عامل خرابکار توانسته بیش از 380 گره خروجی تور را کنترل کند و این تعداد در 22 مه به حداکثر خود رسیده که در این تاریخ 23.95 درصد رلههای خروجی تور را کنترل میکرده است.

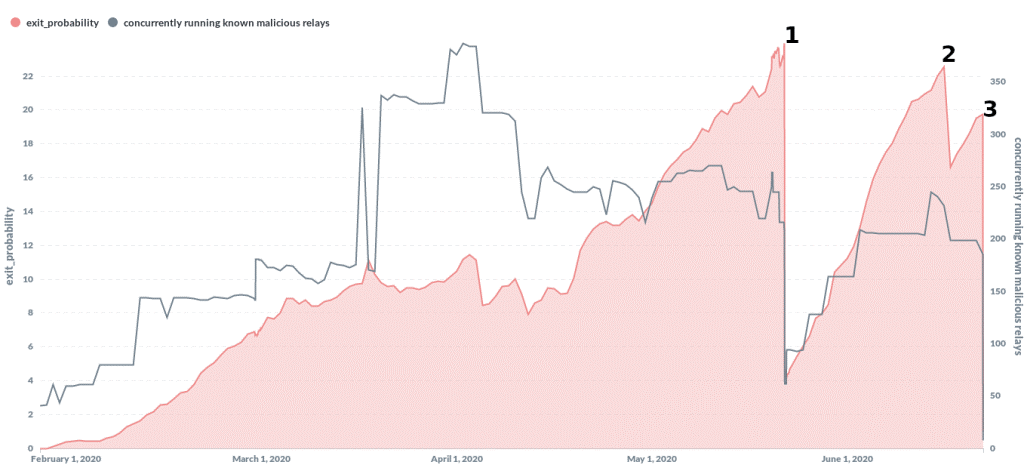

آنالیز منتشر شده توسط این متخصص عنوان میدارد «شکل 1 کسر تجمعی از ظرفیت خروجی شبکهی تور را که توسط عامل خرابکار کنترل میشده و تعداد رلههای مخرب را که به صورت همزمان فعال بودهاند (که در بیشترین مقدار خود به 380 رله میرسند) نشان میدهد. .شکل 1 همچنین به ما میگوید که اگر در روز اوج حمله یعنی 22 مه 2020 مرورگر تور را باز کرده باشیم 23.95 درصد احتمال دارد که در نهایت یک رلهی خروجی تور کنترلشده توسط مهاجم را انتخاب کرده باشیم. از آنجایی که کاربران تور معمولاً در گذر زمان از چندین رلهی خروجی تور استفاده میکنند، احتمال استفاده از یک رلهی خروجی مخرب در طول زمان افزایش مییابد.»

این رلهها حذف شدند، ولی عاملان تهدیدزا پس از تعریف آنها به صورت یک گروه با استفاده از تنظیماتی تحت عنوان «MyFamily» آنها را بازگردانی کردند.

در ماه مه، بیشتر گرهها حذف شدند، ولی ظرف چند هفته توانستند از 4 درصد ظرفیت خروجی را به 22 درصد افزایش یابند.

گزارش در ادامه میآورد «3 افت شدید در شکل 1 (که با اعداد 1، 2 و 3 نشان داده شدهاند) رویدادهایی را مشخص میکنند که طی آنها بعضی از این خروجیهای مخرب تور شناسایی و گزارش و توسط مسئولان دایرکتوری تور از شبکه حذف شدند. این شکل همچنین به ما نشان میدهد عنصر خرابکار با چه سرعتی پس از یک رویداد حذف خود را بازیابی کرده و ما همهی آنها را همزمان شناسایی نکرده بودیم. پس از حذف، بازیابی و رسیدن مجدد به 22 درصد احتمال خروجی (با شروع از 4 درصد) کمتر از 30 روز برای آنها طول کشیده است.»

مطلب زیر میتواند برای شما مفید باشد:

عامل تهدیدزا به استفاده از تننظیمات MyFamily برای اعلام در دسترس بودن گروههای رله ادامه داد ولی از اتصال همهی آنها به یکدیگر خودداری کرد. متخصصان فاش کردهاند که مهاجم از آدرسهای ایمیل مختلفی برای ثبت گرهها استفاده کرده است (که عبارت بودند از Hotmail، ProtonMail و Gmail).

زیرساخت مورد استفاده توسط عاملان تهدیدزا توسط OVH میزبانی میشده، مهاجمان از ارائهدهندگان خدمات اینترنتی مثل Frantech، ServerAstra، Trabia، Nice IT Sevice Group نیز استفاده میکردهاند.

مشاهدهی متخصصان حاکی از این است که مهاجمان در تلاش برای دستکاری ترافیک جاری در رلههای خود، هدایت از آدرس HTTP به آدرس HTTPS را حذف میکردهاند.

این متخصص متوجه شده که این حمله مختص مرورگر تور نبوده و در تلاش برای سختتر کردن شناسایی، عنصر مهاجم به به همهی وبسایتها به طور یکسان حمله نمیکرده است.

Nusenu میگوید « از ظواهر برمیآید که هدف آنها پیش از هرچیزی وبسایتهای مرتبط با ارزهای دیجیتال است- برای مثال چندین سرویس میکسر بیتکوین. آنها آدرسهای بیتکوین موجود در ترافیک HTTP را جایگزین میکردند تا تراکنشها را به جای کاربری که آدرس بیتکوین را ارائه کرده، به کیف پول خود هدایت کنند. حملههای بازنویسی آدرس بیتکوین بیسابقه نیست، ولی مقیاس عملیات آنها بیسابقه است. تعیین این که این افراد حملههای دیگری نیز ترتیب میدهند یا خیر، امکانپذیر نیست.»

شرایط همچنان خطرناک است، به گفته این متخصص در تاریخ 8 اوت، عامل تهدیدزا همچنان کنترل بیش از 10 درصد ظرفیت خروجی تور را در دست داشته است.

بیشتر بخوانید:

سلام چگونه می توانم گره خروجی خودمو تنظیم کنم