یک گروه باجافزار نوع جدیدی از بدافزار را برای از بین بردن نرمافزارهای امنیتی به کار گرفته است.

عاملان باجافزار RansomHub اکنون از نوع جدیدی از بدافزار استفاده میکنند تا نرمافزارهای امنیتی تشخیص و پاسخ به تهدیدات در نقاط انتهایی (Endpoint Detection and Response یا EDR ) غیرفعال کنند. این حملات به روش استفاده از Bring Your Own Vulnerable Driverیا BYOVD انجام میشود. در این روش، مهاجمان از یک درایور آسیبپذیر (یک نرمافزار سیستمی که برای مدیریت سختافزار استفاده میشود) برای نفوذ به سیستم و غیرفعال کردن نرمافزارهای امنیتی استفاده میکنند.

این تکنیک در بین انواع مختلف بازیگران تهدید بسیار محبوب است. این بازیگران تهدید میتوانند شامل گروههای باجافزار باشند که به دنبال انگیزههای مالی هستند یا گروههای هکری که از سوی دولتها پشتیبانی میشوند.

به گفته Andreas Klopsch محقق امنیت سایبری ، در جریان حادثهای که در ماه می رخ داد، مهاجمان – که ما با اطمینان متوسط تخمین میزنیم این ابزار توسط چندین مهاجم استفاده شده باشد – تلاش کردند از ابزاری به نام EDRKillShifter برای غیرفعال کردن محافظت نرمافزاری Sophos در کامپیوتر هدف استفاده کنند، اما این ابزار شکست خورد.

مهاجمان سعی کردند باجافزار را روی سیستم هدف اجرا کنند، اما نرمافزار امنیتی نصبشده روی دستگاه )که ویژگی CryptoGuard را دارد( این تلاش را شناسایی و متوقف کرد. CryptoGuard قابلیتی است که از رمزگذاری ناخواسته فایلها جلوگیری میکند، که یک روش معمول در حملات باجافزاری است.

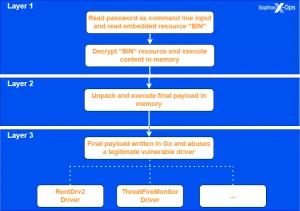

در جریان تحقیقات، شرکت Sophos دو نمونه مختلف (از بدافزار یا اکسپلویتها) را کشف کرد که هر دو نمونه دارای اثبات مفهوم (proof-of-concept) برای سوءاستفاده بودند و این اثبات مفهومها در GitHub موجود بودند. یکی از این نمونهها از یک درایور آسیبپذیر به نام RentDrv2 سوءاستفاده میکرد و دیگری از درایوری به نام ThreatFireMonitor بهره میبرد، که بخشی از یک بسته نرمافزاری قدیمی و منسوخشده برای نظارت بر سیستم بود.

بدافزار EDRKillShifter میتواند درایورهای مختلفی را برای انجام فعالیتهای مخرب روی سیستم هدف اجرا کند، که این درایورها بر اساس نیازهای خاص مهاجمان انتخاب میشوند. همچنین، تنظیمات زبان سیستم که برای ساخت این بدافزار استفاده شده، به زبان روسی بوده است، که ممکن است نشاندهنده منبع یا موقعیت جغرافیایی توسعهدهنده آن باشد.

حملهکننده یک فایل اجرایی به نام “EDRKillShifter” را با استفاده از یک رشته رمز عبور اجرا میکند. این رمز عبور برای رمزگشایی و اجرای یک منبع جاسازی شده در حافظه به نام “BIN” استفاده میشود.کدی که در مرحله اول اجرا شد، pack را باز کرده و final payloadرا اجرا میکند. این final payload یک درایور آسیبپذیر و معتبر را در سیستم قرار داده و از آن بهرهبرداری میکند تا مجوزهای بیشتری به دست آورد سپس، این درایور را برای غیرفعال کردن فرآیندها و خدمات فعال EDR به کار میگیرد.

پس از ایجاد و بارگذاری یک درایور توسط بدافزار، این بدافزار به طور مداوم فرآیندهای سیستم را بررسی میکند و هر فرآیندی که در لیست اهداف مشخص شده باشد را متوقف میسازد.

هر دو نسخه از بدافزار از درایورهای معتبر اما آسیبپذیر استفاده میکنند و اکسپلویتهایی که در گیتهاب موجود است را به کار میبرند. به نظر میرسد که مهاجمان این اکسپلویتها را تغییر داده و به زبان برنامهنویسی Go تبدیل کردهاند.

توصیههای امنیتی ارائه شده توسط Sophos را برای محافظت از سیستمها به شرح زیر است :

- فعال کردن حفاظت از دستکاری برای جلوگیری از تغییرات غیرمجاز.

- تفکیک مجوزهای کاربر و مدیر برای کاهش خطر بارگذاری درایورهای آسیبپذیر.

- بهروزرسانی منظم سیستمها به دلیل اینکه مایکروسافت درایورهای آسیبپذیر را به طور مداوم غیرمعتبر میکند.

سال گذشته بدافزاری به نام AuKill را شناسایی کرد که از درایور آسیبپذیر Process Explorer برای غیرفعال کردن ابزارهای EDR استفاده میکند و در حملات باجافزار Medusa Locker و LockBit دیده شده است. این بدافزار مشابه ابزاری به نام Backstab است که آن هم از درایور آسیبپذیر مشابه استفاده کرده و توسط گروه LockBit در یک حمله مورد استفاده قرار گرفته است.