سوءاستفاده از تلگرام بهمنظور کنترل بدافزار ToxicEye

سوءاستفاده از تلگرام بهعنوان یک سیستم “Command-and-control” برای توزیع بدافزارها در سازمانها بهمنظور هدف قراردادن سیستمهای آنها برای دزدیدن اطلاعات و داراییهای حساسشان، توسط خلافکاران سایبری بهطور فزایندهای افزایش داشتهاست.

به نقل از محققان گروه امنیتسایبری Check Point : “حتی زمانی که تلگرام بر روی سیستم نصب نشدهباشد یا مورد استفاده قرار نمیگیرد، باز هم این امکان را برای هکرها فراهم میکند تا با استفاده از نسخه پیامفوری دستورات و عملیات مخرب را از راه دور برای قربانیان ارسال کنند.” لازم به ذکر است این محققان در طی سه ماه گذشته حدود 130 حمله که از یک تروجان از راه دور جدید چند منظوره (RAT) به نام ToxicEye استفاده شدهبود، شناسایی کردند.

استفاده از تلگرام برا انجام و تسهیل فعالیتهای مخرب امر جدیدی نیست. در سمپتامبر 2019، یک دزد اطلاعات به نام “Masad Stealer” پیدا شد، که با بکار گیری تلگرام بهعنوان کانال انتقال داده، اطلاعات کیف پول ارزهای رمزنگاری شده را در سیستمهای آلوده بهصورت غیر مجاز استخراج میکرد. سال گذشته، گروههای Magecart از همین تکنیک برای ارسال جزئیات پرداخت سرقت شده از وبسایتهای آسیبپذیر به مهاجمان استفاده کردند.

این تکنیک و استراتژی کاربردهای مختلفی دارد. برای مثال، نهتنها تلگرام توسط موتورهای سازنده آنتیویروسها مسدود نمیشود، بلکه این پیامرسان امکان ناشناس ماندن را نیز میدهد. زیرا لازمه فرایند ثبتنام فقط وارد کردن یک شماره تماس است، در نتیجه مهاجم میتواند از هرکجای دنیا که بخواهد به دستگاه آلوده دسترسی داشتهباشد.

آخرین کمپین مشاهده شده توسط Check Point نیز خبر از عدم تغییر این استراتژی میدهد. ToxicEye از طریق ایمیلهای فیشینگ در یک فایل اجرایی مخرب ویندوزی قرار میگیرد، و از تلگرام برای ارتباط با سرور “Comman_and_control” استفاده کرده و دادهها را در آن بارگذاری میکند. این بدافزار قابلیت انجام انواع سوءاستفاده و اکسپلویتها که به آن امکان دزدی داده، انقال و حذف فایلها، ازبین بردن فرایندهای اجرایی، استقرار کیلاگر، ربودن کنترل میکروفون و دوربین رایانه برای ضبط صدا و تصویر و حتی رمزگذاری یک فایل برای دریافت باج در ازای رمزگشایی آن را، دارا میباشد.

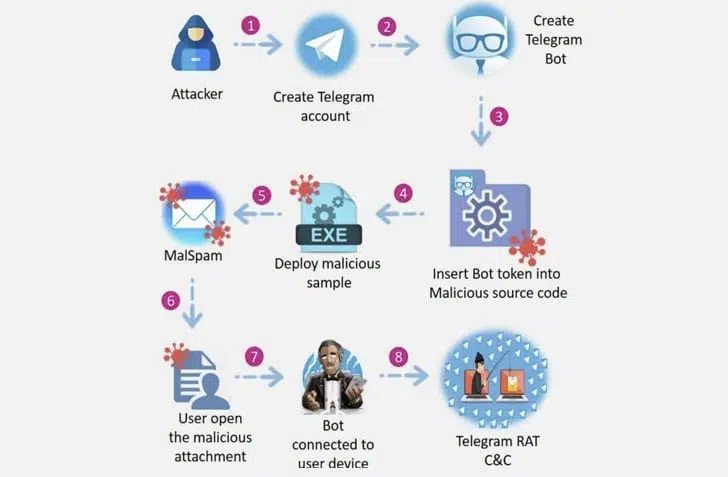

از دید تخصصی، زنجیره حمله با ایجاد یک ربات تلگرام توسط مهاجم آغاز میشود. سپس در فایل پیکربندی RATها جاسازی میشود. قبل از اینکه آن را به یک فرم اجرایی (مانند PayPal Checker که توسط saint.exe اجرا میشود) وارد کنند، این فایل EXE به یک سند Word فریب دهنده تزریق میشود. (مثل Solution.doc) که با باز شدن آن Telegram RAT را بارگیری کرده و پس از آن اجرا میکند.

برای مثال این RAT میتواند در آدرس: “C:\Users\ToxicEye\rat.exe” قرار بگیرد.

به نقل از ایدان شرابی، مدیر گروه تحقیق و توسعه Check Point: ما روند رو به رشدی کشف کردهایم که سازندگان بدافزارها از پلتفرم تلگرام به عنوان یک سیستم “Command-and-control” بهصورت Out-Of-The-Box برای توزیع بدافزارهای خود در سازمانها استفاده میکنند. همچنین ما باور داریم مهاجمان با استفاده از این حقیقت، که استفاده تلگرام تقریباً در همه سازمانها مجاز است، از این پلتفرم که میتواند محدودیتهای امنیتی را دور بزند برای اجرای حملات سایبری استفاده میکنند”