PKI یا Public Key Infrastructure چیست؟

PKI چیست؟

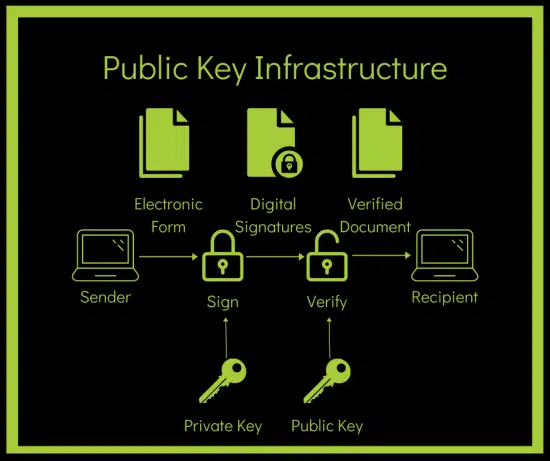

زیرساخت کلید عمومی (Public Key Infrastructure یا PKI) فرآیندی برای صدور گواهینامههای دیجیتال است که هدف آن حفاظت از دادههای حساس، ارائه هویت دیجیتال منحصربهفرد برای کاربران، دستگاهها و برنامهها، و تأمین امنیت ارتباطات انتها به انتها است.

امروزه سازمانها از PKI برای مدیریت امنیت از طریق رمزگذاری استفاده میکنند. رمزگذاری رایج کنونی مبتنی بر کلید عمومی و کلید خصوصی است. کلید عمومی، که هر کسی میتواند از آن برای رمزگذاری پیام استفاده کند، و کلید خصوصی (یا کلید محرمانه)، که تنها باید در اختیار یک نفر باشد تا بتواند پیامها را رمزگشایی کند. این کلیدها میتوانند توسط افراد، دستگاهها و برنامهها استفاده شوند.

زیرساخت کلید عمومی در دهه ۱۹۹۰ ظهور کرد تا کلیدهای رمزگذاری را از طریق صدور و مدیریت گواهینامههای دیجیتال سازماندهی کند. این گواهینامهها مالکیت کلید خصوصی و اعتبار آن را تأیید کرده و به حفظ امنیت کمک میکنند. گواهینامههای دیجیتال شبیه به گواهینامه رانندگی یا گذرنامه در دنیای دیجیتال هستند.

نمونههای رایج PKI در دنیای امروز شامل گواهیهای SSL برای وبسایتها (برای اطمینان از ارسال اطلاعات به دریافتکننده صحیح)، امضاهای دیجیتال، و احراز هویت دستگاههای اینترنت اشیا (IoT) است.

PKI چگونه کار میکند؟

برای درک عملکرد PKI، باید به اصول پایهای رمزگذاری که اساس این فناوری است بازگردیم. در ادامه به الگوریتمهای رمزنگاری و گواهینامههای دیجیتال خواهیم پرداخت.

اجزای کلیدی رمزنگاری کلید عمومی

الگوریتمهای رمزنگاری، فرمولهای ریاضی بسیار پیچیدهای هستند که برای رمزگذاری و رمزگشایی پیامها استفاده میشوند و پایههای احراز هویت PKI را تشکیل میدهند. این الگوریتمها از نظر پیچیدگی متفاوت بوده و اولین نمونههای آنها پیش از فناوریهای مدرن توسعه یافتهاند.

رمزنگاری متقارن

رمزنگاری متقارن یکی از سادهترین الگوریتمهای رمزنگاری است، اما در زمان خود یک فناوری پیشرفته محسوب میشد. برای مثال، ارتش آلمان در جنگ جهانی دوم از آن برای ارسال ارتباطات محرمانه استفاده میکرد. فیلم The Imitation Game بهخوبی روش کار رمزنگاری متقارن و نقش آن در جنگ را توضیح میدهد.

در این روش، یک پیام که بهصورت متن ساده تایپ شده است، از طریق تغییرات ریاضیاتی بهصورت رمزگذاریشده درمیآید. پیام رمزگذاریشده شکستن دشواری دارد، زیرا هر حرف متن ساده همیشه به یک حرف ثابت در متن رمزگذاریشده تبدیل نمیشود.

برای رمزگذاری و رمزگشایی پیام، به یک کلید واحد نیاز است، به همین دلیل به آن رمزنگاری متقارن میگویند. هرچند که رمزگشایی پیامها بدون کلید بسیار دشوار است، استفاده از همان کلید برای رمزگذاری و رمزگشایی یک نقطهضعف مهم دارد: اگر کانالی که کلید از طریق آن توزیع میشود، به خطر بیفتد، کل سیستم امن از بین میرود.

رمزنگاری نامتقارن

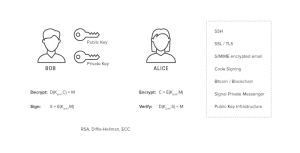

رمزنگاری نامتقارن، یا رمزنگاری غیرمتقارن، مشکل تبادل کلید در رمزنگاری متقارن را حل میکند. این روش دو کلید رمزنگاری متفاوت ایجاد میکند (به همین دلیل به آن رمزنگاری نامتقارن میگویند): یک کلید خصوصی و یک کلید عمومی.

در این روش، پیام باز هم از طریق تغییرات ریاضیاتی رمزگذاری میشود، اما برای رمزگشایی به یک کلید خصوصی (که باید تنها در اختیار گیرنده باشد) و برای رمزگذاری به یک کلید عمومی (که میتواند به اشتراک گذاشته شود) نیاز دارد.

عملکرد رمزنگاری نامتقارن در عمل

- آلیس میخواهد پیام خصوصی برای باب بفرستد. او از کلید عمومی باب برای تولید متن رمزگذاریشدهای استفاده میکند که تنها با کلید خصوصی باب قابل رمزگشایی است.

- از آنجایی که تنها کلید خصوصی باب قادر به رمزگشایی پیام است، آلیس میتواند مطمئن باشد که هیچ فرد دیگری نمیتواند آن را بخواند، به شرطی که باب کلید خصوصی خود را محرمانه نگه دارد.

امضای دیجیتال در رمزنگاری نامتقارن

رمزنگاری نامتقارن امکان اقدامات دیگری را نیز فراهم میکند، مانند امضاهای دیجیتال، که اینگونه عمل میکند:

- باب میتواند یک پیام برای آلیس ارسال کند و امضای خود را با استفاده از کلید خصوصی خود رمزگذاری کند.

- وقتی آلیس پیام را دریافت میکند، میتواند از کلید عمومی باب برای بررسی دو مورد استفاده کند:

- پیام واقعاً توسط باب (یا کسی که کلید خصوصی باب را دارد) ارسال شده است.

- پیام در حین انتقال تغییر نکرده است، زیرا در غیر این صورت اعتبارسنجی شکست خواهد خورد.

امروزه سه ویژگی ریاضی محبوب برای تولید کلیدهای خصوصی و عمومی وجود دارد: RSA، ECC، و Diffie-Hellman. هرکدام از این روشها از الگوریتمهای متفاوتی برای تولید کلیدهای رمزگذاری استفاده میکنند، اما همگی بر اساس اصول یکسانی در رابطه بین کلید عمومی و کلید خصوصی کار میکنند.

بیایید الگوریتم RSA با کلید ۲۰۴۸ بیتی را بهعنوان مثال بررسی کنیم. این الگوریتم بهصورت تصادفی دو عدد اول ایجاد میکند که هرکدام ۱۰۲۴ بیت طول دارند و سپس آنها را در یکدیگر ضرب میکند. حاصل این ضرب همان کلید عمومی است، درحالیکه دو عدد اولی که این حاصل را تولید کردهاند، کلید خصوصی را تشکیل میدهند.

این روش به این دلیل کارآمد است که محاسبه معکوس آن در صورتی که شامل دو عدد اول به این بزرگی باشد، بسیار دشوار است. بهاینترتیب، محاسبه کلید عمومی از کلید خصوصی آسان است، اما محاسبه کلید خصوصی از کلید عمومی تقریباً غیرممکن است.

کاربرد رمزنگاری متقارن و نامتقارن در دنیای امروز

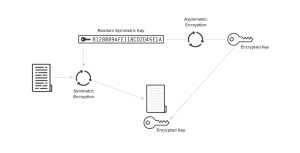

امروزه هم رمزنگاری متقارن و هم نامتقارن بهطور گسترده استفاده میشوند. رمزنگاری نامتقارن بسیار کندتر از رمزنگاری متقارن است، بنابراین معمولاً از این دو روش بهصورت ترکیبی استفاده میشود. بهعنوان مثال، ممکن است کسی یک پیام را با استفاده از رمزنگاری متقارن رمزگذاری کرده و سپس کلید رمزگشایی پیام را با استفاده از رمزنگاری نامتقارن ارسال کند. این کار فرآیند رمزگشایی را سریعتر میکند، زیرا کلید بسیار کوچکتر از کل پیام است.

امروزه رمزنگاری نامتقارن در موارد زیر استفاده میشود:

- الگوریتمهای SSH

- پروتکلهای SSL/TLS

- ایمیلهای رمزگذاریشده با S/MIME

- امضای کد

- بیتکوین/بلاکچین

- پیامرسان خصوصی Signal

- امضاهای دیجیتال

بهویژه، رمزنگاری نامتقارن اساس کار PKI است.

ظهور PKI برای مدیریت کلیدهای رمزگذاری

رمزنگاری متقارن و نامتقارن هر دو با یک چالش بزرگ مواجهاند: چگونه میتوان اطمینان یافت که کلید عمومی دریافتی واقعاً متعلق به شخصی است که ادعا میشود؟

حتی در رمزنگاری نامتقارن، خطر حمله “مرد میانی” (Man-in-the-Middle) وجود دارد. برای مثال، اگر کسی کلید عمومی باب را رهگیری کند، کلید خصوصی خودش را بسازد و سپس یک کلید عمومی جدید برای آلیس تولید کند، چه میشود؟ در این حالت، آلیس پیامها را برای باب رمزگذاری میکند، اما “مرد میانی” میتواند آنها را رمزگشایی، تغییر و مجدداً رمزگذاری کند، بدون اینکه آلیس یا باب متوجه شوند.

PKI این چالش را با صدور و مدیریت گواهینامههای دیجیتال حل میکند که هویت افراد، دستگاهها یا برنامههایی که کلیدهای خصوصی و عمومی دارند را تأیید میکنند. به بیان ساده، PKI به کلیدها هویت اختصاص میدهد تا گیرندگان بتوانند مالکیت آنها را بهدرستی تأیید کنند. این فرآیند به کاربران اطمینان میدهد که اگر پیام رمزگذاریشدهای را برای شخص یا دستگاهی ارسال کنند، تنها دریافتکننده موردنظر قادر به خواندن آن خواهد بود و نه فرد دیگری که ممکن است بهعنوان “مرد میانی” عمل کند.

نقش گواهینامههای دیجیتال در PKI

PKI کلیدهای رمزگذاری را از طریق صدور و مدیریت گواهینامههای دیجیتال کنترل میکند. این گواهینامهها که به آنها X.509 certificates یا گواهینامههای PKI نیز گفته میشود، ویژگیهای زیر را دارند:

- معادل الکترونیکی گواهینامه رانندگی یا گذرنامه هستند.

- حاوی اطلاعاتی درباره یک فرد یا نهاد هستند.

- توسط یک نهاد ثالث معتبر صادر میشوند.

- در برابر دستکاری مقاوم هستند.

- شامل اطلاعاتی هستند که میتواند اصالت آنها را تأیید کند.

- قابل ردیابی به صادرکننده خود هستند.

- دارای تاریخ انقضا هستند.

- برای اعتبارسنجی به فرد یا سیستمی ارائه میشوند.

برای درک سادهتر نحوه مدیریت PKI در تأیید هویت با گواهینامههای دیجیتال، میتوان آن را به DMV دیجیتال تشبیه کرد. همانطور که اداره وسایل نقلیه موتوری (DMV) یک نهاد مورداعتماد برای صدور گواهینامه رانندگی است، PKI نیز از یک نهاد ثالث معتبر برای تصمیمگیری درباره اختصاص هویت به یک گواهینامه دیجیتال استفاده میکند. درست مانند گواهینامههای رانندگی، گواهینامههای دیجیتال جعلکردن دشواری دارند، اطلاعات مالک را در بر دارند و دارای تاریخ انقضا هستند.

در نهایت، فردی که گواهینامه دیجیتال را تأیید میکند، باید تصمیم بگیرد که فرآیند تأیید چگونه باشد و بر اساس مورد استفاده، گواهینامه تا چه حد به دقت بررسی شود.

معرفی نهادهای صدور گواهینامه (Certificate Authorities)

نهادهای صدور گواهینامه (CAs) مسئول ایجاد گواهینامههای دیجیتال هستند و سیاستها، رویهها و روشهای بررسی گیرندگان و صدور گواهیها را مدیریت میکنند.

به طور خاص، مالکان و مدیران CA موارد زیر را تعیین میکنند:

- روشهای بررسی گیرندگان گواهینامه

- انواع گواهینامههای صادرشده

- پارامترهای موجود در گواهینامه

- رویههای امنیتی و عملیاتی

هنگامی که نهادهای صدور گواهینامه (CAs) این تعیینها را انجام میدهند، باید سیاستهای خود را بهطور رسمی مستندسازی کنند. پس از آن، مصرفکنندگان گواهینامهها باید تصمیم بگیرند که تا چه اندازه به گواهینامههای صادرشده توسط هر CA اعتماد کنند.

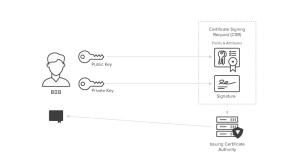

فرآیند ایجاد گواهینامه چگونه کار میکند؟

فرآیند ایجاد گواهینامه بهشدت بر رمزنگاری نامتقارن متکی است و به این صورت عمل میکند:

- یک کلید خصوصی ایجاد میشود و کلید عمومی مربوطه محاسبه میگردد.

- CA اطلاعات هویتی مالک کلید خصوصی را درخواست کرده و آن اطلاعات را بررسی میکند.

- کلید عمومی و اطلاعات هویتی در یک درخواست امضای گواهینامه (CSR) کدگذاری میشوند.

- CSR توسط مالک کلید امضا میشود تا مالکیت کلید خصوصی را اثبات کند.

- CA درخواست را اعتبارسنجی کرده و گواهینامه را با استفاده از کلید خصوصی خود CA امضا میکند.

هر کسی میتواند از بخش عمومی یک گواهینامه برای تأیید این که واقعاً توسط CA صادر شده است استفاده کند. این کار با تأیید مالکیت کلید خصوصیای که برای امضای گواهینامه استفاده شده، انجام میشود. در صورتی که فرد یا دستگاه CA را معتبر تشخیص دهد، میتواند اطمینان یابد که هر چیزی که برای دارنده گواهینامه ارسال کند به دریافتکننده موردنظر خواهد رسید و هر چیزی که با استفاده از کلید خصوصی دارنده گواهینامه امضا شود، واقعاً توسط آن فرد یا دستگاه امضا شده است.

یکی از بخشهای مهم این فرآیند این است که خود CA نیز دارای یک کلید خصوصی و یک کلید عمومی متناظر است، که این موضوع باعث ایجاد نیاز به سلسلهمراتب CAها میشود.

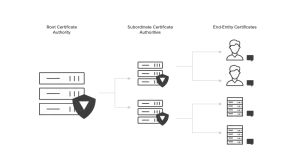

نحوه ایجاد لایههای اعتماد از طریق سلسلهمراتب CAها و Root CAها

از آنجا که هر CA گواهینامه مختص خود را دارد، سلسلهمراتب CAها لایههای اعتماد ایجاد میکند — جایی که CAها برای دیگر CAها گواهینامه صادر میکنند. اما این فرآیند دایرهای نیست، زیرا در نهایت یک گواهینامه ریشه (Root Certificate) وجود دارد. معمولاً گواهینامهها دارای صادرکننده و موضوع (issuer and subject) بهعنوان دو نهاد جداگانه هستند، اما در مورد CAهای ریشه، این دو نهاد یکسان هستند، به این معنی که گواهینامههای ریشه بهصورت خودامضا (self-signed) هستند.

به همین دلیل، افراد باید به طور ذاتی به مرجع صدور گواهینامه ریشه اعتماد کنند تا بتوانند به گواهینامههایی که به آن ردیابی میشوند نیز اعتماد کنند.

چگونه یک CA ریشهای را امن کنیم

این موارد اهمیت کلیدهای خصوصی را برای CAها بسیار بیشتر میکند. در هر شرایطی، افتادن یک کلید خصوصی به دست افراد نادرست خطرناک است، اما این موضوع برای CAها بهخصوص فاجعهبار است، زیرا در این حالت افراد مخرب میتوانند گواهینامهها را بهصورت جعلی صادر کنند.

با حرکت به بالای زنجیره در سلسلهمراتب CAها، کنترلهای امنیتی و تأثیر از دست رفتن کلیدها شدیدتر میشود، زیرا هیچ راهی برای لغو یک گواهینامه ریشه وجود ندارد. اگر یک CA ریشهای به خطر بیفتد، سازمان مربوطه باید این نقص امنیتی را بهصورت عمومی اعلام کند. به همین دلیل، CAهای ریشهای باید بالاترین استانداردهای امنیتی را رعایت کنند.

برای رعایت این استانداردهای بالا، CAهای ریشهای تقریباً هیچوقت نباید به اینترنت متصل باشند. بهعنوان یک رویه استاندارد، CAهای ریشهای باید کلیدهای خصوصی خود را در گاوصندوقهایی با استاندارد NSA و در مراکز داده پیشرفته با امنیت ۲۴ ساعته شامل دوربینها و نگهبانان فیزیکی ذخیره کنند. این تدابیر ممکن است افراطی به نظر برسند، اما برای حفاظت از اصالت گواهینامه ریشه ضروری هستند.

اگرچه CAهای ریشهای باید در ۹۹.۹٪ مواقع آفلاین باشند، در موارد خاصی باید به اینترنت متصل شوند. بهطور خاص، این موارد شامل ایجاد کلیدهای عمومی، کلیدهای خصوصی و گواهینامههای جدید میشود، و همچنین اطمینان از اینکه مواد کلیدی آن هنوز معتبر است و هیچ آسیبی ندیده یا به خطر نیفتاده است. ایدهآل این است که CAهای ریشهای این آزمونها را ۲ تا ۴ بار در سال انجام دهند.

تاریخ انقضای گواهینامههای ریشهای

گواهینامههای ریشهای نیز تاریخ انقضا دارند. معمولاً این گواهینامهها بین ۱۵ تا ۲۰ سال اعتبار دارند (در مقایسه با تقریباً ۷ سال برای گواهینامههای صادرشده توسط CAهای زیرمجموعه). معرفی و ایجاد اعتماد به یک گواهینامه ریشهای جدید آسان نیست، اما مهم است که این گواهینامهها تاریخ انقضا داشته باشند، زیرا هرچه بیشتر فعال بمانند، نسبت به خطرات امنیتی آسیبپذیرتر میشوند.

تعیین تعداد لایههای بهینه در سلسلهمراتب CAهای PKI

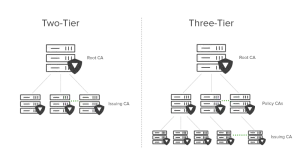

سلسلهمراتب CA معمولاً شامل دو لایه است و زنجیرهای به شکل زیر را دنبال میکند:

مرجع صدور گواهینامه ریشه → مراجع صدور گواهینامه زیرمجموعه → گواهینامههای نهاد نهایی (End-Entity Certificates).

حداقل لایههای لازم در سلسلهمراتب CA

وجود یک سلسلهمراتب دو لایهای بهعنوان حداقل ساختار ضروری است، زیرا یک CA ریشهای باید در ۹۹.۹٪ مواقع آفلاین باشد. این استاندارد برای CAهای زیرمجموعه که باید بهطور منظم گواهینامه صادر کنند، به دلیل نیاز مداوم به اتصال آنلاین برای صدور گواهینامههای جدید، عملی نیست.

اگرچه CAهای زیرمجموعه نهایت تلاش خود را برای محافظت از گواهینامههایشان انجام میدهند، اما در مقایسه با CAهای ریشهای، ریسک امنیتی بسیار بالاتری دارند. با این حال، بر خلاف CAهای ریشهای، CAهای زیرمجموعه امکان لغو گواهینامهها را دارند. این قابلیت باعث میشود بازیابی از هرگونه نقص امنیتی برای CAهای زیرمجموعه بسیار آسانتر از CAهای ریشهای باشد (که توانایی لغو گواهینامهها را ندارند).

با این حال، یک سلسلهمراتب دو لایهای معمولاً برای امنیت کافی است. هرچه تعداد لایههای سلسلهمراتب CA بیشتر باشد، قابلیت استفاده و مقیاسپذیری PKI چالشبرانگیزتر میشود. دلیل این امر آن است که لایههای اضافی پیچیدگی سیاستها و رویههای حاکم بر PKI را افزایش میدهند.

مدیریت لغو گواهینامه از طریق لیستهای لغو گواهینامه (CRL)

اگر یک CA زیرمجموعه به هر دلیلی به خطر بیفتد یا بخواهد گواهینامهای را لغو کند، باید فهرستی از گواهینامههای صادرشده که نباید مورد اعتماد قرار گیرند منتشر کند. این فهرست به نام لیست لغو گواهینامه (Certificate Revocation List – CRL) شناخته میشود و برای طراحی PKI بسیار حیاتی است.

مدیریت لیستهای لغو گواهینامه (CRL) توسط مصرفکنندگان گواهینامه

اگرچه CAها موظف به انتشار لیستهای لغو گواهینامه (CRL) هستند، این مصرفکنندگان گواهینامه هستند که تصمیم میگیرند آیا این لیستها را بررسی کنند و در صورت لغو گواهینامه، چگونه واکنش نشان دهند. این موضوع بار دیگر شباهت گواهینامههای دیجیتال با گواهینامههای رانندگی را نشان میدهد، زیرا فرآیند اعتبارسنجی معمولاً به نوع نیاز به گواهینامه بستگی دارد (برای مثال، تفاوت استفاده از یک گواهینامه رانندگی که بهتازگی منقضی شده برای خرید الکل در مقابل عبور از یک ایست بازرسی TSA).

در بسیاری از موارد، مصرفکنندگان گواهینامه تصمیم میگیرند که CRLها را بررسی نکنند، زیرا این کار فرآیند احراز هویت را کند میکند. همچنین مصرفکنندگان گواهینامه میتوانند انتخاب کنند که تا چه حد در سلسلهمراتب CA به عقب بروند، با این آگاهی که هرچه بیشتر به عقب بروند، این فرآیند طولانیتر خواهد شد.

با وجود اینکه بررسی CRLها (و بررسی تا سطح CA ریشهای) سرعت فرآیند احراز هویت را کاهش میدهد، این کار در حال تبدیل شدن به یک استاندارد است زیرا هرچه وابستگی به گواهینامههای دیجیتال برای امنیت افزایش مییابد، اهمیت این بررسیها نیز بیشتر میشود. بهعنوان مثال، مرورگرهای وب در گذشته معمولاً گواهینامهها را بررسی نمیکردند، زیرا این کار سرعت مرور را کاهش میداد. اما اکنون، این بررسیها به دلیل افزایش اهمیت امنیت اینترنت، رایج شدهاند.

اهمیت تاریخ انقضای CRLها

نکته مهم این است که خود CRLها تاریخ انقضا دارند، و اگر یک CRL منقضی شود، تمام گواهینامههایی که توسط آن CA صادر شدهاند نامعتبر خواهند شد. اگرچه CAها عمدتاً بر اطمینان از عدم انقضای گواهینامهها تمرکز میکنند (که این موضوع اهمیت زیادی دارد)، اطمینان از عدم انقضای CRLها نیز ضروری است، زیرا اگر CRL منقضی شود، ممکن است کل PKI تحت تأثیر قرار گیرد. به همین دلیل، زمانی که CAهای ریشهای آنلاین میشوند، بررسی میکنند که CRLهای صادرشده توسط CAهای زیرمجموعه منقضی نشده باشند.

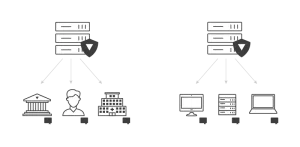

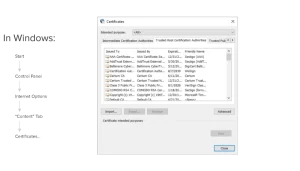

گواهینامههای ریشهای قابل اعتماد

امروزه هر دستگاه و سیستمی که به اینترنت متصل میشود (مانند تلفنها، لپتاپها، سرورها و سیستمعاملها) نیاز به تعامل با گواهینامهها دارد. این تعامل گسترده با گواهینامهها باعث ایجاد مفهوم گواهینامه ریشهای قابل اعتماد در دستگاهها و سیستمعاملها شده است.

بهعنوان مثال، تمام کامپیوترهای مایکروسافت دارای یک مخزن ریشه قابل اعتماد هستند. هر گواهینامهای که بتوان ریشه آن را به این مخزن ریشه قابل اعتماد ردیابی کرد، بهطور خودکار توسط کامپیوتر مورد اعتماد قرار میگیرد. هر دستگاه و سیستمعاملی با یک مخزن ریشه قابل اعتماد پیشفرض عرضه میشود، اما صاحبان دستگاهها میتوانند قوانین را تغییر دهند تا گواهینامههای اضافی را بهعنوان قابل اعتماد تعریف کنند یا گواهینامههایی که از پیش بهعنوان قابل اعتماد تعریف شدهاند را نامعتبر کنند.

چالشهای متداولی که PKI حل میکند

برخی از متداولترین موارد استفاده از PKI عبارتند از:

- گواهینامههای SSL/TLS برای ایمنسازی تجربه مرور وب و ارتباطات

- امضای دیجیتال بر روی نرمافزارها

- دسترسی محدود به اینترانتهای سازمانی و VPNها

- دسترسی به وایفای بدون نیاز به رمز عبور بر اساس مالکیت دستگاه

- رمزگذاری ایمیل و دادهها

روند گسترش گواهینامهها و PKI: اینترنت اشیا (IoT)

یکی از روندهایی که منجر به افزایش استفاده از گواهینامهها و PKI شده، رشد اینترنت اشیا (IoT) است. این موارد استفاده، در صنایع مختلفی گسترش یافتهاند، زیرا هر دستگاه متصل، حتی اگر ساده به نظر برسد، در دنیای امروز نیاز به امنیت دارد. بهعنوان مثال، نقص دادههای هوم دیپو (Home Depot) زمانی آغاز شد که هکرها توانستند با جعل هویت یک واحد تهویه مطبوع (HVAC) غیرمجاز، به سیستم فروشگاه دسترسی پیدا کنند.

برخی از برجستهترین موارد استفاده از PKI امروز حول محور IoT هستند. دو نمونه برجسته صنایع که اکنون از PKI برای دستگاههای IoT استفاده میکنند، عبارتند از تولیدکنندگان خودرو و تولیدکنندگان دستگاههای پزشکی.

تولیدکنندگان خودرو و PKI

امروزه خودروها به دلیل ویژگیهایی مانند GPS داخلی، خدمات اضطراری مانند OnStar، و قطعات خودرویی که نیازهای تعمیر و نگهداری خود را نظارت میکنند، به شدت متصل هستند. این قابلیتها نقاط اتصال متنوعی ایجاد میکنند که دادهها و بهروزرسانیهای نرمافزاری از طریق آنها منتقل میشوند.

اگر هر یک از این اتصالات ایمن نباشند، نتایج میتوانند فاجعهبار باشند. این نقاط ضعف میتوانند به افراد مخرب اجازه دهند:

- به دادههای حساس دسترسی پیدا کنند،

- یا بدافزارهایی را ارسال کنند که به خودروها آسیب برسانند.

بنابراین، حیاتی است که هر بخش متصل خودرو، یک گواهی دیجیتال دریافت کند تا امنیت تضمین شود.

تولیدکنندگان دستگاههای پزشکی و PKI

دستگاههای پزشکی مانند رباتهای جراحی و پیسمیکرهای نسل جدید نیز به دلیل افزایش ارتباطات، نیازمند تدابیر امنیتی بیشتری هستند. علاوه بر این، FDA اکنون الزام کرده که هر نرمافزاری که بخشی از دستگاههای پزشکی نسل جدید است، باید قابلیت بهروزرسانی داشته باشد تا تولیدکنندگان بتوانند به راحتی مشکلات نرمافزاری و امنیتی را رفع کنند.

اگرچه این الزام موجب پیشرفت نرمافزارهای نسل جدید میشود، اما همچنین نقاط ضعف بیشتری ایجاد میکند و به افراد مخرب فرصت میدهد که به دستگاه نفوذ کنند و کنترل آن را در دست بگیرند.

PKI با ارائه گواهینامه به دستگاهها و نرمافزارهایی که با آنها ارتباط دارند، این نقاط ضعف را محدود میکند. این گواهیها به دستگاهها اجازه میدهند تا منابع داده را تأیید کنند و اطمینان حاصل کنند که فقط دادهها و بهروزرسانیها از منبع موردنظر دریافت میشوند.

https://www.keyfactor.com/education-center/what-is-pki/