SSH چیست ؟

SSH چیست ؟

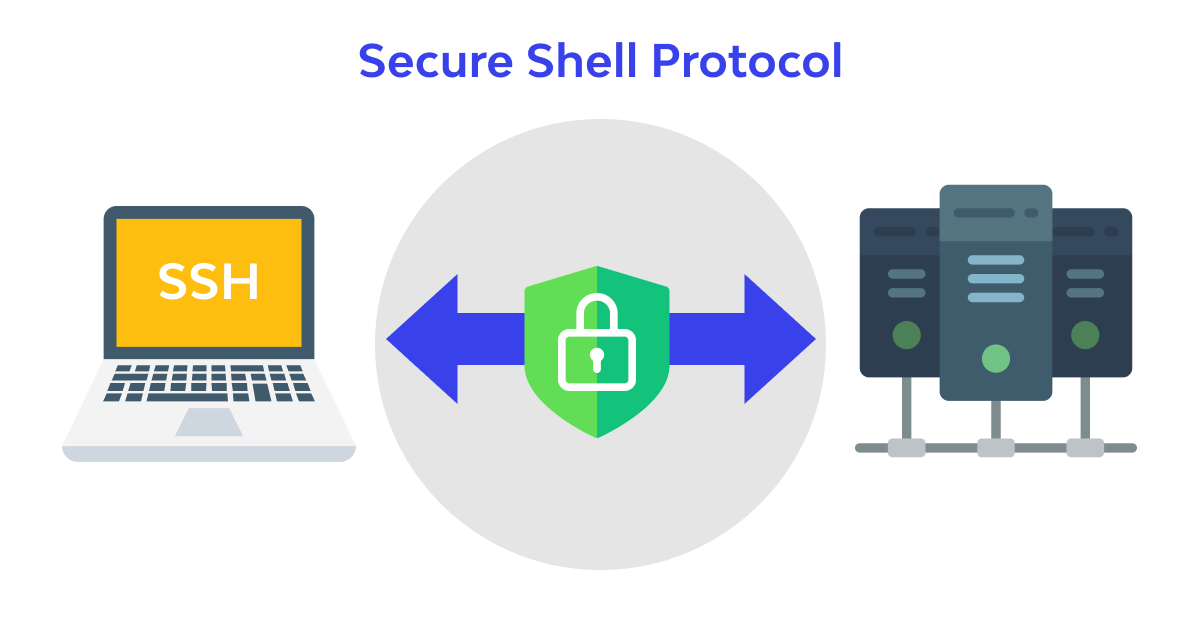

Secure Shell (SSH) یک پروتکل شبکهای رمزنگاری شده است که برای اجرای امن سرویسهای شبکه بر روی شبکههای ناامن استفاده میشود. این پروتکل به طور عمده قابلیتهای ورود از راه دور (remote login) و اجرای دستورات را به صورت رمزنگاری شده فراهم میکند، به کاربران این امکان را میدهد که به سیستمها و سرورهای از راه دور دسترسی داشته باشند و آنها را مدیریت کنند.

تاریخچه SSH چیست؟

تاریخچه SSH (Secure Shell) به سال ۱۹۹۵ بازمیگردد، زمانی که تاتو یلونن، دانشمند کامپیوتر فنلاندی، این پروتکل را ایجاد کرد. انگیزه اصلی توسعه SSH، وقوع یک حادثه هکری در شبکه دانشگاههای فنلاند بود که ضعفهای موجود در انتقال دادهها و توکنهای احراز هویت به صورت متن ساده (Plaintext) از طریق پروتکلهایی مانند Telnet، Rlogin و RSH را آشکار کرد.

برای رفع این آسیبپذیریهای امنیتی، پروتکل SSH طراحی شد؛ یک جایگزین امن و رمزنگاریشده برای دسترسی از راه دور و مدیریت سیستمها.

نسخههای اولیه و تکامل SSH

- SSH-1:

اولین نسخه این پروتکل، SSH-1، در اواخر دهه ۱۹۹۰ میلادی توجه زیادی را در میان جامعه IT به خود جلب کرد و به عنوان راهحلی برای دسترسی ایمن از راه دور شناخته شد.

با این حال، SSH-1 محدودیتها و مشکلات امنیتی داشت که منجر به توسعه یک نسخه اصلی جدید شد.

- SSH-2:

نسخه دوم، یعنی SSH–2، برای برطرف کردن این محدودیتها و آسیبپذیریها طراحی شد.

این نسخه چندین بهبود و ویژگی جدید را معرفی کرد:

- الگوریتمهای رمزنگاری قویتر

- مکانیزمهای بهتر برای تبادل کلید (Key Exchange)

- مدیریت مؤثرتر بستهها (Packet Handling)

SSH-2 به سرعت به استاندارد دسترسی امن از راه دور تبدیل شد و از آن زمان تاکنون به طور گسترده پذیرفته شده است.

توسعه و گسترش OpenSSH

یکی از پرکاربردترین پیادهسازیهای پروتکل SSH، پروژه متنباز OpenSSH است که توسط تیم OpenBSD توسعه داده شد.

ویژگیهای OpenSSH:

- اولین نسخه آن در سال ۱۹۹۹ منتشر شد.

- این پروژه متنباز همچنان در حال توسعه و بروزرسانی است، و نقش مهمی در حفظ امنیت و عملکرد پروتکل SSH ایفا میکند.

- OpenSSH شامل یک کلاینت SSH و یک سرور SSH (sshd) است.

- این ابزار برای پلتفرمهای مختلف، از جمله سیستمعاملهای یونیکسمحور مانند Linux، macOS و BSD در دسترس است.

اهمیت SSH در دنیای مدرن

SSH در طول سالها به یک ابزار حیاتی برای:

- مدیریت سرور از راه دور

- انتقال ایمن فایلها

- تأمین امنیت شبکه

تبدیل شده است.

با گسترش استفاده از رایانش ابری (Cloud Computing) و زیرساختهای گسترده شبکه، اهمیت SSH بهعنوان یک پروتکل ارتباطی امن افزایش یافته است.

معماری و احراز هویت SSH

SSH از معماری کلاینت-سرور و رمزنگاری کلید عمومی برای احراز هویت استفاده میکند، که این موضوع تضمین میکند اتصال بین کلاینت و سرور ایمن بوده و در برابر شنود و دستکاری محافظت میشود.

تاریخچه و دلیل توسعه SSH

SSH به عنوان جایگزینی امنتر برای پروتکلهای متنی ساده مانند Telnet، Rlogin، و Rsh توسعه یافت که دارای ضعفهای امنیتی قابل توجهی بودند. این پروتکل به طور گسترده از طریق بسته نرمافزاری OpenSSH که یک پیادهسازی متنباز از پروتکل SSH است، استفاده میشود.

SSH چگونه کار میکند؟

SSH از یک مدل کلاینت-سرور با سه لایه پروتکل تشکیل شده است: لایه انتقال، لایه احراز هویت کاربر، و لایه اتصال. مراحل زیر نحوه عملکرد SSH را به طور ساده توضیح میدهد:

- برقراری اتصال

کلاینت یک اتصال به سرور برقرار میکند، معمولاً روی پورت پیشفرض TCP 22 (یا هر پورتی که تعریف شده باشد). در این مرحله، دو طرف اطلاعات شناسایی (مثل نسخه پروتکل و نرمافزار استفادهشده) را تبادل میکنند. - لایه انتقال (Transport Layer)

در این مرحله، کلاینت و سرور الگوریتمهای رمزنگاری، روشهای تبادل کلید، و مکانیزمهای بررسی صحت دادهها را توافق میکنند. سپس با استفاده از روش تبادل کلید توافق شده، یک کلید جلسه مشترک تولید میشود که برای رمزنگاری دادههای ارتباطی استفاده خواهد شد. - لایه احراز هویت کاربر (User Authentication Layer)

پس از ایمنسازی اتصال، کلاینت باید خود را به سرور احراز هویت کند. روشهای احراز هویت شامل ورود با رمز عبور یا احراز هویت کلید عمومی است. در روش کلید عمومی، کلاینت هویت خود را با امضای یک پیام منحصر به فرد توسط کلید خصوصیاش اثبات میکند، و سرور امضا را با استفاده از کلید عمومی تأیید میکند. - لایه اتصال (Connection Layer)

پس از احراز هویت موفق، یک جلسه امن و تعاملی بین کلاینت و سرور برقرار میشود. این لایه امکان مدیریت چندین کانال (مانند Shell، Exec، SFTP، SCP و غیره) را در یک اتصال SSH رمزنگاری شده فراهم میکند. در طول این اتصال، دادههای تبادل شده با استفاده از کلید جلسه مشترک رمزنگاری میشوند و امنیت ارتباط تضمین میشود. - اجرای دستورات و انتقال داده

با برقراری اتصال امن و احراز هویت شده، کلاینت میتواند دستورات از راه دور را اجرا کند، فایلها را با پروتکلهایی مثل SCP و SFTP منتقل کند، یا حتی تونلهایی برای سایر پروتکلها ایجاد کند. - پایان اتصال

جلسه SSH زمانی بسته میشود که کلاینت یا سرور تصمیم به خاتمه اتصال بگیرند یا در صورت بروز مشکل در اتصال (مثل Timeout). پس از خاتمه، کلید جلسه دور انداخته میشود و برای اتصالات بعدی باید کلید جدیدی توافق شود.

موارد استفاده از SSH چیست؟

SSH کاربردهای متنوعی دارد که عمدتاً بر دسترسی از راه دور ایمن و مدیریت سیستمها و سرویسها متمرکز است. برخی از موارد استفاده رایج از SSH عبارتند از:

- دسترسی ایمن به خط فرمان (Secure remote shell access)

SSH به کاربران امکان میدهد به صورت ایمن به سیستمهای راه دور دسترسی پیدا کنند و کارهای مدیریتی را از طریق یک رابط خط فرمان انجام دهند. این روش یک جایگزین رمزنگاری شده برای پروتکلهایی مانند Telnet و Rlogin ارائه میدهد. - اجرای دستورات از راه دور (Remote command execution)

کاربران میتوانند بدون نیاز به یک جلسه پوسته تعاملی کامل، دستورات تکی را به صورت ایمن روی سیستمهای راه دور اجرا کنند. - انتقال فایل ایمن (Secure file transfer)

SSH از پروتکلهایی مانند Secure Copy Protocol (SCP) و SSH File Transfer Protocol (SFTP) پشتیبانی میکند و امکان انتقال ایمن فایلها بین ماشینهای محلی و راه دور را فراهم میسازد. - ارسال پورت و تونلسازی (Port forwarding and tunneling)

SSH به کاربران اجازه میدهد تونلهای رمزنگاری شده برای ارسال پورتهای محلی و راه دور TCP ایجاد کنند، و دسترسی ایمن به سرویسهای غیر SSH در یک شبکه ناامن فراهم شود. - فورواردینگ X11 (X11 forwarding)

SSH میتواند جلسات X11 را به صورت ایمن از یک سرور راه دور به یک کلاینت محلی ارسال کند، و کاربران را قادر میسازد تا برنامههای گرافیکی را روی سیستمهای راه دور اجرا کرده و آنها را روی ماشین محلی نمایش دهند. - مدیریت کلید SSH (SSH key management)

کاربران میتوانند از احراز هویت کلید عمومی استفاده کرده و کلیدهای SSH را ایجاد و مدیریت کنند. این روش ورود بدون رمز عبور و افزایش امنیت در دسترسی از راه دور را فراهم میکند. - پیادهسازی VPN (VPN implementation)

SSH میتواند به عنوان یک جزء اساسی برای پیادهسازی VPN استفاده شود، و کاربران را قادر میسازد تا ارتباطات شبکهای ایمن بین سیستمها یا شبکههای راه دور ایجاد کنند. - مرور امن (Secure browsing)

با ایجاد یک اتصال پراکسی رمزنگاری شده، کاربران میتوانند به صورت ایمن از وب در یک شبکه ناامن استفاده کنند. - کنترل دسترسی و نظارت (Access control and auditing)

مدیران سیستم میتوانند با استفاده از SSH دسترسی به یک سرور را مدیریت و کنترل کنند و همچنین تلاشهای ورود و فعالیتها را برای اهداف امنیتی نظارت کنند.

پیادهسازیهای SSH چیست؟

چندین پیادهسازی از پروتکل SSH برای پلتفرمها و اهداف مختلف وجود دارد. برخی از پیادهسازیهای محبوب SSH عبارتند از:

- OpenSSH

پرکاربردترین و شناختهشدهترین پیادهسازی SSH، OpenSSH یک پروژه متنباز است که توسط تیم OpenBSD توسعه داده شده است. این نرمافزار شامل کلاینت SSH و سرور SSH (sshd) است و از سیستمهای مبتنی بر یونیکس مانند لینوکس، macOS و BSD پشتیبانی میکند. - PuTTY

PuTTY یک کلاینت SSH رایگان و متنباز برای ویندوز است که میتوان از آن به عنوان کلاینت Telnet نیز استفاده کرد. PuTTY از ویژگیهایی مانند SSH-1، SSH-2، احراز هویت کلید عمومی، و انتقال پورت پشتیبانی میکند. - WinSCP

WinSCP یک کلاینت SSH متنباز برای ویندوز است که بر قابلیتهای انتقال فایل با استفاده از SCP، SFTP یا FTPS تمرکز دارد. این نرمافزار دارای یک رابط کاربری گرافیکی آسان است که امکان انتقال امن فایلها بین ماشین محلی و راه دور را فراهم میکند. - MobaXterm

MobaXterm یک ابزار چندمنظوره برای ویندوز است که یک کلاینت SSH، سرور X، کلاینت SFTP/SCP، و ابزارهای شبکه دیگر را در یک رابط واحد ترکیب میکند. این نرمافزار برای مدیریت سرورهای راه دور و اجرای برنامههای گرافیکی از سیستمهای UNIX/Linux از طریق فورواردینگ امن X11 مفید است. - Tectia SSH

Tectia SSH یک مجموعه نرمافزاری تجاری شامل کلاینت و سرور SSH است که توسط شرکت SSH Communications Security توسعه یافته است؛ شرکتی که توسط Tatu Ylönen، خالق SSH، تأسیس شده است. این نرمافزار ویژگیها و عملکرد در سطح سازمانی ارائه میدهد و از پلتفرمهای ویندوز، یونیکس، و لینوکس پشتیبانی میکند. Tectia با استانداردهای امنیتی FIPS سازگار است و معمولاً در سازمانهای دولتی و شرکتها استفاده میشود. - Bitvise SSH Client

Bitvise یک کلاینت SSH برای ویندوز است که شامل قابلیتهایی مانند SFTP، SCP، و انتقال پورت است و همچنین دارای یک شبیهساز ترمینال داخلی میباشد. این نرمافزار برای استفاده شخصی رایگان است و نسخهای پولی برای مصارف تجاری ارائه میدهد. - Termius

Termius یک کلاینت SSH چندسکویی است که از ویندوز، macOS، لینوکس، اندروید، و iOS پشتیبانی میکند. این نرمافزار یک رابط مدرن و غنی از ویژگیها برای مدیریت چندین جلسه SSH ارائه میدهد و قابلیتهایی مانند انتقال پورت و SFTP نیز دارد.

تفاوت SSH و SSL چیست؟

SSH (Secure Shell) و SSL (Secure Sockets Layer) هر دو پروتکلهای رمزنگاری هستند که برای تأمین امنیت ارتباطات شبکه استفاده میشوند، اما اهداف و ویژگیهای متفاوتی دارند:

هدف (Purpose):

- SSH:

هدف اصلی SSH دسترسی ایمن و مدیریت سیستمهای راه دور از طریق رابطهای خط فرمان یا اجرای دستورات راه دور است. SSH امکان دسترسی رمزنگاری شده به شل، انتقال فایل، و انتقال پورت را فراهم میکند. - SSL:

SSL (و نسخه جایگزین آن، TLS یا Transport Layer Security) برای ایجاد یک کانال امن و رمزنگاریشده بین یک کلاینت و یک سرور طراحی شده است، معمولاً برای برنامههای وب. SSL/TLS معمولاً برای محافظت از دادههای حساس در پروتکلهایی مانند HTTPS، FTPS، و ایمیل امن (مانند SMTPS، IMAPS) استفاده میشود.

کاربرد (Usage):

- SSH:

عمدتاً توسط مدیران سیستم برای مدیریت ایمن سیستمهای راه دور استفاده میشود. SSH به کاربران امکان میدهد به طور مستقیم به سیستمهای راه دور دسترسی پیدا کنند و آنها را مدیریت کنند. - SSL/TLS:

بیشتر برای ایمنسازی ارتباطات وب و ایمیل استفاده میشود. برخلاف SSH که برای مدیریت مستقیم سیستمها به کار میرود، SSL/TLS به عنوان لایهای امنیتی برای پروتکلهای برنامهای دیگر عمل میکند.

احراز هویت (Authentication):

- SSH:

از رمزنگاری کلید عمومی برای احراز هویت کلاینت و سرور استفاده میکند. کلاینتها با اثبات مالکیت کلید خصوصی مربوطه احراز هویت میشوند، و سرورها از طریق کلید میزبان عمومی خود احراز هویت میکنند. - SSL/TLS:

بر اساس یک سیستم گواهی دیجیتال عمل میکند. سرورها یک گواهی دیجیتال (امضا شده توسط یک مرجع معتبر یا Certificate Authority) به کلاینت ارائه میدهند تا هویت آنها تأیید شود. کلاینتها نیز میتوانند گواهی ارائه دهند، اما این کمتر رایج است.

دستدهی و رمزنگاری (Handshake and Encryption):

- هر دو پروتکل از فرایند “دستدهی” برای توافق بر روی پارامترهای امنیتی (مانند الگوریتمهای رمزنگاری و یکپارچگی) و تبادل اطلاعات رمزنگاری برای ایجاد یک جلسه امن استفاده میکنند.

- با این حال، فرایند دستدهی و الگوریتمهای خاص رمزنگاری استفادهشده بین این دو پروتکل متفاوت است.

لایهبندی پروتکل (Protocol Layering):

- SSH:

یک پروتکل چندلایه است که شامل لایههای انتقال، احراز هویت، و اتصال میشود. - SSL/TLS:

شامل دو لایه اصلی است: پروتکل رکورد (Record Protocol) که رمزنگاری، فشردهسازی، و بررسی یکپارچگی را انجام میدهد؛ و پروتکل دستدهی (Handshake Protocol) که کانال امن را برقرار میکند.

تفاوت SSH و Telnet چیست؟

SSH (Secure Shell) و Telnet هر دو پروتکلهای شبکهای هستند که برای دسترسی و مدیریت سیستمهای راه دور استفاده میشوند. با این حال، تفاوتهای قابلتوجهی در زمینه امنیت و کارایی دارند:

امنیت (Security):

- SSH:

مهمترین تفاوت بین SSH و Telnet امنیت است. SSH یک ارتباط امن و رمزنگاریشده بین کلاینت و سرور فراهم میکند که دادهها را در برابر استراق سمع و دستکاری محافظت میکند. - Telnet:

در حالت Plaintext (متن ساده) عمل میکند، به این معنی که تمام دادهها، از جمله رمز عبور و دستورات، بدون رمزنگاری منتقل میشوند. به همین دلیل، Telnet در برابر حملات امنیتی مانند Man-in-the-Middle (حمله مرد میانی) و استراق سمع بسیار آسیبپذیر است.

احراز هویت (Authentication):

- SSH:

از رمزنگاری کلید عمومی برای احراز هویت استفاده میکند، به طوری که هم کاربر و هم سرور میتوانند هویت یکدیگر را به صورت امن تأیید کنند. همچنین، SSH از روشهای احراز هویت با رمز عبور یا کلید عمومی پشتیبانی میکند، که امکان ورود بدون رمز عبور و امنیت بیشتر را فراهم میکند. - Telnet:

فقط از احراز هویت مبتنی بر رمز عبور پشتیبانی میکند، که امنیت کمتری دارد، به ویژه چون رمز عبور در طول شبکه به صورت متن ساده ارسال میشود.

رمزنگاری دادهها (Data Encryption):

- SSH:

تمام دادههای منتقلشده بین کلاینت و سرور را رمزنگاری میکند، بنابراین اطلاعات حساس در طول انتقال محافظت میشود. - Telnet:

هیچ نوع رمزنگاری داده ارائه نمیدهد، و دادهها در طول انتقال کاملاً در معرض خطر هستند.

انتقال فایل (File Transfer):

- SSH:

از Secure Copy Protocol (SCP) و SSH File Transfer Protocol (SFTP) پشتیبانی میکند، که امکان انتقال فایلهای امن بین سیستمهای محلی و راه دور را فراهم میکند. - Telnet:

به طور پیشفرض از انتقال فایلهای امن پشتیبانی نمیکند.

تونلسازی (Tunneling):

- SSH:

قابلیت ایجاد تونلهای رمزنگاریشده برای انتقال پورتهای محلی و راه دور را دارد، که میتواند برای دسترسی ایمن به خدمات غیر SSH در شبکههای ناامن استفاده شود. - Telnet:

این قابلیت را ندارد.

محبوبیت (Popularity):

- به دلیل ضعفهای امنیتی ذاتی، Telnet تا حد زیادی جای خود را به SSH داده است.

- SSH در حال حاضر استاندارد اصلی برای مدیریت سرورهای راه دور و دسترسی ایمن به سیستمها محسوب میشود.

مزایای SSH چیست؟

رمزنگاری (Encryption):

SSH ارتباطات بین کلاینت و سرور را به صورت End-to-End رمزنگاری میکند. این ویژگی تضمین میکند که دادههای منتقلشده در شبکه از استراق سمع محافظت شده و اطلاعات حساس به طرفهای غیرمجاز افشا نمیشود.

احراز هویت (Authentication):

SSH از مکانیسمهای قوی احراز هویت، از جمله رمزنگاری کلید عمومی استفاده میکند تا هویت کلاینت و سرور را تأیید کند. این مکانیسم به جلوگیری از دسترسی غیرمجاز کمک میکند و ارتباطات امن بین طرفهای مورد اعتماد برقرار میسازد.

یکپارچگی (Integrity):

با استفاده از الگوریتمهای هش رمزنگاریشده، SSH اطمینان حاصل میکند که دادههای دریافتی دقیقاً همان دادههای ارسالشده هستند. این ویژگی از دستکاری یا خرابی دادهها در حین انتقال جلوگیری میکند.

چندمنظوره بودن (Versatility):

SSH یک پروتکل چندمنظوره است که از کاربردهای مختلفی مانند دسترسی به شل راه دور، انتقال فایل، تونلسازی، پورت فورواردینگ و X11 فورواردینگ پشتیبانی میکند. این امکانات به کاربران اجازه میدهد تا طیف گستردهای از وظایف را به صورت امن انجام دهند.

سازگاری چندپلتفرمی (Cross-platform Compatibility):

SSH در پلتفرمهای مختلفی از جمله سیستمهای مبتنی بر یونیکس (Linux، macOS) و ویندوز در دسترس است. این ویژگی تضمین میکند که SSH در محیطها و سیستمعاملهای مختلف به صورت سازگار قابل استفاده باشد.

جایگزینی پروتکلهای ناامن (Replace Insecure Protocols):

SSH برای جایگزینی پروتکلهای ناامنی مانند Telnet، Rlogin و Rsh طراحی شده است. این پروتکلها دادهها را بدون رمزنگاری و مکانیسمهای قوی احراز هویت منتقل میکنند. استفاده از SSH از آسیبپذیریهای امنیتی این پروتکلهای قدیمی جلوگیری میکند.

پیادهسازیهای متنباز (Open-source Implementations):

تعدادی پیادهسازی متنباز برای SSH، مانند OpenSSH وجود دارد که به طور مداوم بهروزرسانی میشوند تا آسیبپذیریهای امنیتی رفع و عملکرد آنها بهبود یابد. این ویژگی SSH را به پروتکلی امن و قابل اعتماد تبدیل کرده است.

پذیرش گسترده (Widespread Adoption and Support):

SSH به عنوان استاندارد صنعتی برای دسترسی امن راه دور و مدیریت سرورها شناخته میشود و از سوی جامعه فناوری اطلاعات، فروشندگان سختافزار و نرمافزار، و ابزارهای ثالث به طور گسترده پشتیبانی میشود. این موضوع باعث میشود راهاندازی، مدیریت و رفع اشکالات مرتبط با SSH آسانتر باشد.

معایب SSH چیست؟

مدیریت کلیدها (Key Management):

SSH بر اساس جفت کلیدهای عمومی و خصوصی برای احراز هویت کار میکند. مدیریت صحیح این کلیدها برای حفظ امنیت ضروری است. اما مدیریت نامناسب، مانند استفاده از کلیدهای ضعیف، عدم بهروزرسانی کلیدها، یا محافظت نکردن از کلیدهای خصوصی، میتواند سیستمها را در معرض دسترسی غیرمجاز قرار دهد.

حملات مرد میانی (Man-in-the-Middle Attacks):

SSH در صورتی که کلیدهای عمومی سرور قبل از اضافه شدن به لیست Known Hosts کلاینت تأیید نشوند یا کلیدهای میزبان به خطر بیفتند، در برابر حملات MITM آسیبپذیر است. برای جلوگیری از این مشکل، تأیید اصالت کلیدهای میزبان ضروری است.

آسیبپذیریهای پیکربندی (Configuration Vulnerabilities):

پیکربندی نادرست سرورهای SSH میتواند باعث ایجاد آسیبپذیریهای امنیتی شود. نمونههایی از این مشکلات شامل فعالسازی الگوریتمهای رمزنگاری ضعیف، مجاز کردن ورود روت بدون محدودیتهای مناسب، یا استفاده از احراز هویت مبتنی بر رمز عبور بدون مکانیزمهای محافظتی اضافی مانند احراز هویت دو عاملی است.

حملات بروت فورس (Brute Force Attacks):

اگرچه SSH از مکانیسمهای قوی احراز هویت استفاده میکند، اما احراز هویت مبتنی بر رمز عبور در صورت استفاده از رمزهای ضعیف یا قابل حدس، در برابر حملات بروت فورس آسیبپذیر است. اعمال سیاستهای رمز عبور قوی یا استفاده از احراز هویت با کلید عمومی میتواند این خطر را کاهش دهد.

فقدان فشردهسازی داخلی دادهها (Lack of Built-in Data Compression):

به طور پیشفرض، SSH دادهها را در حین انتقال فشرده نمیکند، که میتواند باعث کاهش سرعت انتقال، بهویژه برای فایلهای بزرگ یا اتصالات کند شود. برخی از پیادهسازیهای SSH فشردهسازی اختیاری داده را ارائه میدهند، اما این ویژگی بخشی از هسته پروتکل SSH نیست.

مصرف منابع (Resource Usage):

فرآیندهای رمزنگاری و احراز هویت SSH میتوانند منابع سیستم، از جمله CPU و حافظه، را مصرف کنند. این موضوع به خصوص در دستگاههای با منابع محدود یا در شرایط بار زیاد (Concurrency بالا) مشهود است. بهینهسازی پیکربندی SSH و استفاده از شتابدهی سختافزاری برای عملیات رمزنگاری میتواند این مشکل را کاهش دهد.

سازگاری با نسخههای قدیمی (Backward Compatibility):

SSH دارای دو نسخه اصلی است: SSH-1 و SSH-2. نسخه SSH-2 ایمنتر و به طور گسترده مورد استفاده است. با این حال، برخی سیستمهای قدیمی همچنان از SSH-1 استفاده میکنند که دارای آسیبپذیریهای امنیتی شناختهشده است. برای جلوگیری از مشکلات امنیتی و سازگاری، بهروزرسانی نرمافزار SSH و مهاجرت به SSH-2 ضروری است.

SSH Tunneling چیست؟

SSH Tunneling، که با نامهای Port Forwarding یا SSH Port Forwarding نیز شناخته میشود، روشی برای ایجاد یک ارتباط ایمن و رمزنگاریشده بین ماشین محلی شما و یک سرور راه دور به منظور انتقال ترافیک شبکه است. این تونل بهعنوان یک کانال ارتباطی امن عمل میکند و به شما امکان میدهد خدمات و منابع راه دور را از طریق یک شبکه ناامن دسترسی پیدا کنید.

این تکنیک در موارد زیر بسیار مفید است:

- دسترسی ایمن به سرویسهای غیر SSH

- انتقال دادههای حساس

- دور زدن فایروالها و محدودیتهای شبکه

سه نوع اصلی از SSH Tunneling وجود دارد:

- Local Port Forwarding (انتقال پورت محلی):

در این تکنیک، یک پورت محلی در دستگاه شما به یک سرور و پورت راه دور فوروارد میشود.

🔹 کاربرد:

به شما امکان میدهد به سرویسها و منابع راه دور به گونهای دسترسی داشته باشید که انگار روی دستگاه محلی شما اجرا میشوند.

🔸 مثال:

دسترسی ایمن به یک سرور دیتابیس راه دور از طریق تونل SSH.

- Remote Port Forwarding (انتقال پورت راه دور):

در این روش، یک پورت روی سرور راه دور به یک پورت و سرویس روی ماشین محلی شما فوروارد میشود.

🔹 کاربرد:

برای زمانی که میخواهید یک سرویس محلی را به کاربران یا سیستمهای خارجی به صورت ایمن از طریق سرور SSH در معرض نمایش قرار دهید.

🔸 مثال:

ایجاد یک اتصال امن به یک اپلیکیشن وب لوکال که روی ماشین شما میزبانی شده است.

- Dynamic Port Forwarding (انتقال پورت داینامیک):

در این روش، یک پراکسی SOCKS محلی روی دستگاه شما تنظیم میشود.

هر ترافیکی که به این پراکسی ارسال شود، از طریق تونل SSH به سرور راه دور ارسال میشود و سرور راه دور ترافیک را به مقصد مناسب (بر اساس Hostname و Port درخواستشده) فوروارد میکند.

🔹 کاربرد:

- مرور امن در وب

- دسترسی به چندین سرویس راه دور از طریق یک تونل SSH

https://www.1kosmos.com/security-glossary/secure-shell-ssh/