Ivanti دربارهی مشکل امنیتی مهم در vTM که امکان دور زدن احراز هویت را دارد هشدار داد.

شرکت Ivanti اعلام کرده که یک نقص امنیتی بسیار خطرناک در نرمافزار vTM وجود دارد که در صورت رفع نشدن، مهاجمان میتوانند با استفاده از آن به طور غیرمجاز به سیستم دسترسی پیدا کرده و حسابهای کاربری مدیر ایجاد کنند.

یک کنترلکننده نرمافزاری ارائهی اپلیکیشن (ADC) است که مدیریت ترافیک و توازن بار متمرکز بر اپلیکیشن را برای میزبانی خدمات حیاتی کسبوکار فراهم میکند.

یک آسیبپذیری جدی ( CVE-2024-7593 ) در سیستم مدیریت ترافیک مجازی ایوانتی (vTM) وجود دارد که به دلیل اجرای نادرست الگوریتمهای امنیتی، مهاجمان میتوانند بدون داشتن مجوز و به صورت راه دور به این پنلهای مدیریتی دسترسی پیدا کنند.

شرکت Ivanti روز سهشنبه هشدار داد که بهروزرسانیهایی برای Ivanti Virtual Traffic Manager (vTM) منتشر کرده که یک آسیبپذیری حیاتی را برطرف کردهاند. بهرهبرداری موفقیتآمیز از این آسیبپذیری میتواند منجر به دور زدن احراز هویت و ایجاد یک حساب کاربری مدیر شود.

شرکت میگوید که اگرچه هنوز هیچ گزارشی از سوءاستفاده از این آسیبپذیری دریافت نکرده، اما چون یک راهنمایی عمومی برای سوءاستفاده وجود دارد، لازم است مشتریان هرچه سریعتر نرمافزار خود را بهروزرسانی کنند.

Ivanti به مدیران توصیه میکند که برای کاهش سطح حمله و جلوگیری از تلاشهای احتمالی سوءاستفاده، دسترسی به رابط مدیریت vTM را با اتصال آن به یک شبکه داخلی یا آدرس IP خصوصی محدود کنند.

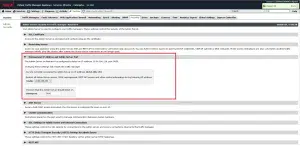

برای محدود کردن دسترسی مدیران به رابط مدیریت از طریق شبکه خصوصی یا شرکتی، مدیران باید:

به مسیر System > Security بروید، سپس از بخش Management IP Address and Admin Server Port صفحه، منوی کشویی را انتخاب کنید.

در منوی کشویی ‘bindip’، آدرس IP رابط مدیریتی را انتخاب کنید یا از تنظیمات درست بالای تنظیمات ‘bindip’ برای محدود کردن دسترسی به آدرسهای IP مورد اعتماد استفاده کنید تا به این ترتیب، بیشتر محدود کنید که چه کسی میتواند به رابط کاربری دسترسی داشته باشد.

مشکل امنیتی در نسخههای مشخصی از نرمافزار اصلاح شده و برای دیگر نسخههای پشتیبانیشده نیز در آینده نزدیک وصلههایی برای رفع این مشکل ارائه خواهد شد.

شرکت Ivanti میگوید که هیچ مدرکی مبنی بر اینکه آسیبپذیری CVE-2024-7593 در حملات مورد سوءاستفاده قرار گرفته وجود ندارد، اما به مدیران توصیه کرده است که گزارشهای لاگهای حسابرسی را برای بررسی ایجاد حسابهای کاربری مدیر جدید با نامهای ‘user1’ یا ‘user2’ که از طریق رابط کاربری گرافیکی (GUI) یا با استفاده از کد مخرب عمومی اضافه شدهاند، بررسی کنند.”

شرکت Ivanti همچنین به مدیران هشدار داد که فوراً یک آسیبپذیری افشای اطلاعات (CVE-2024-7569) را در نسخههای Ivanti ITSM و Neurons for ITSM نسخههای ۲۰۲۳٫۴ و قبل از آن وصله کنند. این آسیبپذیری میتواند به مهاجمان بدون احراز هویت اجازه دهد که کلید مخفی OIDC را از طریق اطلاعات اشکالزدایی بهدست آورند.

این شرکت در ماه فوریه یک آسیبپذیری دیگر در دور زدن احراز هویت (CVE-2024-22024) که Ivanti Connect Secure، Policy Secure و دروازههای ZTA را تحت تأثیر قرار میداد، وصله کرد و به مدیران توصیه کرد که فوراً دستگاههای آسیبپذیر را ایمن کنند.

دستگاههای VPN Ivanti از دسامبر ۲۰۲۳ تحت حمله قرار داشتهاند که در آن از اکسپلویتهایی استفاده شده است که آسیبپذیریهای CVE-2023-46805 در دور زدن احراز هویت و CVE-2024-21887 در تزریق دستور را به عنوان آسیبپذیریهای صفر روز (zero days) زنجیرهای کردهاند.

این شرکت همچنین در فوریه از یک آسیبپذیری صفر روز سوم (یک باگ درخواست جعلی از سمت سرور که با شناسه CVE-2024-21893 پیگیری میشود) که در حال بهرهبرداری گسترده بود، هشدار داد و به مهاجمان این امکان را میدهد که احراز هویت را بر روی دروازههای ICS، IPS و ZTA که وصله نشدهاند، دور بزنند.