ابزار تیم قرمز MacroPack در حملاتی برای پیادهسازی Brute Ratel مورد سوءاستفاده قرار گرفته است.

چارچوب MacroPack که در ابتدا برای تمرینهای تیم قرمز طراحی شده بود، اکنون توسط عوامل تهدید برای پیادهسازی کدهای مخرب از جمله Havoc، Brute Ratel و PhatomCore مورد سوءاستفاده قرار میگیرد.

محققان امنیتی در Cisco Talos اسناد مخربی را که از کشورهای مختلف، از جمله ایالات متحده، روسیه، چین، و پاکستان، در وبسایت VirusTotal ارسال شدهاند، تحلیل کردهاند.

تنوع در روشها و پیچیدگیهای حملات نشاندهنده آن است که گروههای مختلفی از ابزار MacroPack سوءاستفاده میکنند، که این ممکن است به شکلگیری یک روند جدید در حملات سایبری منجر شود.

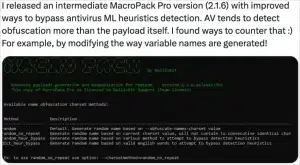

تولید payload با استفاده از MacroPack

MacroPack یک ابزار اختصاصی است که بر تمرینهای تیم قرمز و شبیهسازی حملات دشمن متمرکز شده و توسط توسعهدهنده فرانسوی، Emeric Nasiبا نام تجاری BallisKit ساخته شده است.

این ابزار ویژگیهای پیشرفتهای مانند دور زدن ضدبدافزارها، تکنیکهای ضدبازگشایی، و توانایی ساخت محمولههای مختلف در قالب اسناد با مبهمسازی کد و جاسازی اسکریپتهای VB غیرقابل شناسایی را ارائه میدهد.

یک نسخه سبک و متنباز به نام MacroPack Community نیز وجود دارد که دیگر پشتیبانی و بهروزرسانی نمیشود.

شرکت Cisco گزارش داده است که نمونههای زیادی از اسناد در محیطهای واقعی شناسایی کرده است که نشانههایی دارند مبنی بر اینکه با استفاده از ابزار MacroPack ایجاد شدهاند، از جمله تغییر نام توابع و متغیرها بر اساس زنجیره مارکوف، حذف نظرات و فاصلههای اضافی برای کاهش نرخ شناسایی توسط تحلیلهای ایستا، و کدگذاری رشتهها.

ویژگی مشخصکننده در تمام این اسناد که نشان میدهد با استفاده از MacroPack Pro ساخته شدهاند، وجود چهار زیرروال VBA غیرمخرب است که محققان میگویند تأیید کردهاند که توسط نسخه حرفهای این چارچوب اضافه شده است.

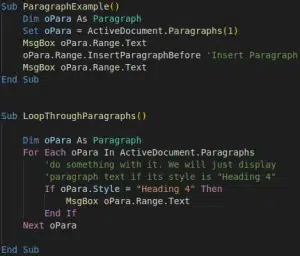

افرادی که این اسناد Microsoft Office را باز کنند، کد VBA مرحله اول را فعال میکنند که یک DLL مخرب را بارگذاری کرده و به سرور فرمان و کنترل (C2) مهاجم متصل میشود.

اسنادی که در محیطهای واقعی یافت میشوند.

گزارش Cisco Talos چهار گروه بزرگ از فعالیتهای مخرب که با استفاده نادرست از ابزار MacroPack مرتبط هستند را شناسایی کرده و توضیحات آنها در ادامه گزارش آمده است.

اسناد مربوط به IPهای موجود در چین، تایوان، و پاکستان (در بازه زمانی مه تا ژوئیه ۲۰۲۴) به کاربران دستور دادهاند که ماکروها را فعال کنند و محمولههای Havoc و Brute Ratel را ارائه دادهاند. این محمولهها به سرورهای فرمان و کنترل (C2) واقع در هنان، چین (AS4837) متصل شدهاند.

اسنادی با مضامین نظامی پاکستانی از مکانهایی در پاکستان بارگذاری شدهاند. یکی از این اسناد که به عنوان یک اطلاعیه از نیروی هوایی پاکستان و دیگری به عنوان تأییدیه استخدام ظاهر شده است، بدافزار Brute Ratel را منتشر کردهاند. این اسناد با استفاده از DNS بر روی HTTPS و Amazon CloudFront ارتباط برقرار کرده و یکی از آنها یک شیء کدگذاریشده با base64 را برای ردیابی Adobe Experience Cloud جاسازی کرده است.

یک فایل اکسل خالی که از یک IP روسی در جولای ۲۰۲۴ بارگذاری شده بود، بدافزار PhantomCore، که یک بکدور مبتنی بر Golang برای جاسوسی است، را منتشر کرد. این سند کد VBA چندمرحلهای را اجرا کرد که تلاش میکرد بکدور را از یک URL راه دور دانلود کند.

یک سند که در مارس ۲۰۲۳ بارگذاری شده بود به عنوان یک فرم تمدید NMLS رمزگذاریشده به نمایش درآمد و از نامهای توابع تولید شده با استفاده از زنجیره مارکوف برای فرار از شناسایی استفاده کرد. این سند حاوی کد VBA چندمرحلهای بود که قبل از تلاش برای دانلود یک محموله ناشناخته از طریق mshta.exe، محیطهای سندباکس را بررسی کرد.

Brute Ratel یک چارچوب حمله پس از بهرهبرداری است که هکرها از آن به عنوان جایگزینی برای Cobalt Strike از اواسط سال ۲۰۲۲ استفاده کردهاند.

گروههای باجافزاری همچنین مشاهده شدند که از نسخهی کرکشدهی این ابزار برای فرار از سیستمهای تشخیص و پاسخ به تهدیدات (EDRs) و نرمافزارهای ضدویروس (AVs) در حین حملات استفاده میکنند.

استفاده نادرست از ابزار MacroPack باعث پیچیدهتر شدن حملات و افزایش چالشها برای کسانی که در حال دفاع از سیستمها و شبکهها هستند، میشود.