ایمیلهای فیشینگ از فایلهای پیوست SVG استفاده میکنند تا از شناسایی توسط سیستمهای امنیتی جلوگیری کنند.

هکرها با استفاده از فایلهای SVG، که معمولاً بهعنوان فایلهای گرافیکی بیخطر در نظر گرفته میشوند، تلاش میکنند تا فرمهای فیشینگ یا کدهای مخرب را ارائه دهند، زیرا سیستمهای امنیتی ممکن است این فایلها را نادیده بگیرند یا بهراحتی شناسایی نکنند.

بیشتر تصاویر موجود در وب دارای فرمت JPG یا PNG هستند که از شبکهای از مربعهای کوچک به نام پیکسل ساخته شدهاند. هر پیکسل دارای یک مقدار رنگ خاص است و با کنار هم قرار گرفتن این پیکسلها، کل تصویر شکل میگیرد.

در فرمت SVG، تصاویر با استفاده از توصیفات ریاضی و کد ایجاد میشوند، نه با پیکسلها. این روش باعث میشود که تصاویر بدون افت کیفیت، قابل مقیاسپذیری باشند و برای گرافیکهایی مثل آیکونها، نمودارها و لوگوها بسیار مناسب است.

برای مثال، متن (کدی) که در ادامه آمده است، یک مستطیل، یک دایره، یک لینک (پیوند) و مقداری متن ایجاد خواهد کرد.

<svg width="200" height="200" xmlns="http://www.w3.org/2000/svg">

<!-- A rectangle -->

<rect x="10" y="10" width="100" height="50" fill="blue" stroke="black" stroke-width="2" />

<!-- A circle -->

<circle cx="160" cy="40" r="40" fill="red" />

<!-- A line -->

<line x1="10" y1="100" x2="200" y2="100" stroke="green" stroke-width="3" />

<!-- A text -->

<text x="50" y="130" font-size="20" fill="black">Hello, SVG!</text>

</svg>

اگر کدی که قبلاً ارائه شده (احتمالاً شامل فرمولها و توصیفات SVG) در مرورگر اجرا شود، تصاویر و اشیایی که آن کد توصیف کرده است (مثل دایره یا مستطیل)، روی صفحه مرورگر نمایش داده خواهند شد.

تصاویر برداری مثل SVG به دلیل اینکه مقیاسپذیری دارند و میتوانند بدون کاهش کیفیت در اندازههای مختلف نمایش داده شوند، برای استفاده در وبسایتها و برنامههای مرورگر که در دستگاههایی با وضوح صفحه متفاوت اجرا میشوند، بسیار مناسب هستند.

استفاده از پیوستهای SVG برای جلوگیری از شناسایی.

فایلهای SVG قبلاً هم در حملات سایبری مانند کمپینهای بدافزار Qbot برای پنهان کردن کدهای مخرب استفاده شدهاند و این تکنیک جدیدی نیست.

طبق گفتههای محقق امنیتی MalwareHunterTeam ، هکرها به طور فزایندهای از فایلهای SVG در کمپینهای فیشینگ خود استفاده میکنند.

فایلهای SVG میتوانند قابلیتهای متنوعی داشته باشند. علاوه بر نمایش تصاویر، میتوانند برای نمایش HTML و اجرای جاوا اسکریپت نیز استفاده شوند، بهویژه با استفاده از عنصر <foreignObject> در داخل فایل SVG. این ویژگیها باعث میشوند که SVGها ابزار قدرتمند و خطرناکی در حملات سایبری باشند.

این امکان به بازیگران تهدید میدهد تا پیوستهای SVG بسازند که نه تنها تصاویر را نمایش میدهند، بلکه میتوانند فرمهای فیشینگ برای سرقت اطلاعات ورود (credentials) ایجاد کنند.

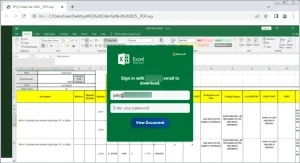

همانطور که در زیر نشان داده شده است، یک پیوست SVG اخیر ([VirusTotal]) یک صفحهگسترده جعلی Excel را با یک فرم ورود ساخته شده نمایش میدهد، که وقتی ارسال میشود، دادهها را به بازیگران تهدید ارسال میکند.

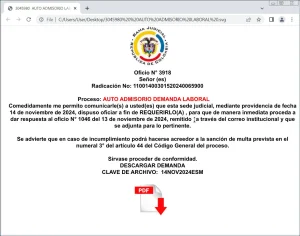

دیگر پیوستهای SVG که در یک کمپین اخیر استفاده شدهاند ([VirusTotal]) وانمود میکنند که اسناد رسمی یا درخواستهایی برای اطلاعات بیشتر هستند، و شما را ترغیب میکنند که دکمه دانلود را کلیک کنید، که سپس بدافزار را از یک سایت راه دور دانلود میکند.

کمپینهای دیگری از پیوستهای SVG و جاوا اسکریپت تعبیهشده استفاده میکنند تا بهطور خودکار مرورگرها را به سایتهایی که فرمهای فیشینگ در آنها قرار دارند هدایت کنند، زمانی که تصویر باز میشود.

فایلهای SVG به دلیل ماهیت متنی خود، معمولاً به راحتی توسط نرمافزارهای امنیتی شناسایی نمیشوند. نمونههایی که بررسی شدهاند، اغلب تنها با یک یا دو شناسایی از طرف نرمافزارهای امنیتی روبرو میشوند.

با این حال، دریافت یک پیوست SVG برای ایمیلهای معتبر معمول نیست و باید بلافاصله با شک و تردید به آن نگاه شود.

مگر اینکه شما یک توسعهدهنده باشید و انتظار دریافت این نوع پیوستها را داشته باشید، بهتر است هر ایمیلی که شامل این پیوستها باشد را حذف کنید.