بدافزار سرقت رمزارز که وانمود میکند یک اپلیکیشن برگزاری جلسات است، متخصصان Web3 را هدف قرار میدهد.

مجرمان سایبری افرادی را که در حوزه Web3 فعالیت میکنند، با جلسات کاری جعلی از طریق یک پلتفرم تقلبی ویدئوکنفرانس هدف قرار میدهند. این پلتفرم ویندوز و مک را با بدافزار سرقت رمزارز آلوده میکند.

این کمپین “Meeten” نامگذاری شده است، نامی که معمولاً برای نرمافزار جلسات استفاده میشود و از سپتامبر ۲۰۲۴ آغاز شده است.

این بدافزار که نسخههای ویندوز و macOS دارد، داراییهای رمزارزی قربانیان، اطلاعات بانکی، دادههای ذخیرهشده در مرورگرهای وب و اطلاعات اعتبارنامه Keychain (در مک) را هدف قرار میدهد.

“Meeten” توسط آزمایشگاههای امنیتی Cado کشف شد. این آزمایشگاه هشدار میدهد که عاملان تهدید به طور مداوم نامها و برندهای نرمافزار جلسات جعلی را تغییر میدهند و قبلاً از نامهایی مانند “Clusee”، “Cuesee”، “Meetone” و “Meetio” استفاده کردهاند.

این برندهای جعلی توسط وبسایتها و حسابهای شبکههای اجتماعی که ظاهراً رسمی به نظر میرسند و با محتوای تولیدشده توسط هوش مصنوعی پر شدهاند، پشتیبانی میشوند تا به آنها مشروعیت ببخشند.

بازدیدکنندگان از طریق فیشینگ یا مهندسی اجتماعی به این سایت هدایت میشوند و ترغیب میشوند چیزی را دانلود کنند که ظاهراً یک اپلیکیشن جلسات است، اما در واقع یک بدافزار به نام Realst Stealer است.

“بر اساس گزارشهای اهداف این حمله، کلاهبرداری به روشهای مختلفی انجام میشود. در یک مورد گزارششده، کاربری در تلگرام توسط فردی که او را میشناخت، برای بحث درباره یک فرصت تجاری و هماهنگی یک تماس مورد تماس قرار گرفت. اما حساب تلگرام ایجاد شده بود تا بهجای مخاطب واقعی هدف، از او تقلید کند. جالبتر اینکه، کلاهبردار یک ارائه سرمایهگذاری از شرکت همان هدف به او فرستاد، که نشاندهنده پیچیدگی و هدفمند بودن این کلاهبرداری است. گزارشهای دیگری از کاربران هدف بیان میکند که در تماسهایی مرتبط با کار Web3 شرکت کردهاند، نرمافزار را دانلود کردهاند و رمزارزهایشان به سرقت رفته است.

پس از تماس اولیه، هدف به وبسایت Meeten هدایت میشود تا محصول را دانلود کند. علاوه بر میزبانی بدافزارهای سرقت اطلاعات، وبسایتهای Meeten شامل کد جاوااسکریپتی هستند که رمزارزهای ذخیرهشده در مرورگرهای وب را حتی قبل از نصب بدافزار، سرقت میکند.”

علاوه بر بدافزار Realst، شرکت Cado میگوید که وبسایتهای “Meeten” جاوااسکریپتی دارند که تلاش میکند کیفپولهایی را که به سایت متصل میشوند، تخلیه کند.

هدف قرار دادن دستگاههای مک و ویندوز

افرادی که نسخه macOS نرمافزار جلسه را برای دانلود انتخاب میکنند، بستهای به نام ‘CallCSSetup.pkg’ دریافت میکنند، اما در گذشته از نامهای فایل دیگری نیز استفاده شده است.

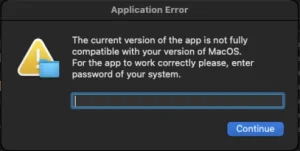

زمانی که اجرا میشود، از ابزار خط فرمان macOS به نام ‘osascript’ استفاده میکند تا از کاربر بخواهد رمز عبور سیستم خود را وارد کند، که منجر به افزایش سطح دسترسی میشود.

پس از وارد کردن رمز عبور، بدافزار یک پیام فریبنده نمایش میدهد که میگوید: “امکان اتصال به سرور وجود ندارد. لطفاً دوباره نصب کنید یا از VPN استفاده کنید.”

با این حال، در پسزمینه، بدافزار Realst دادههای میزبانیشده روی کامپیوتر را سرقت میکند، از جمله:

- اطلاعات ورود تلگرام.

- جزئیات کارت بانکی.

- اطلاعات ذخیرهشده در Keychain (مدیریت رمز عبور macOS).

- کوکیها و اطلاعات تکمیل خودکار (مانند نام کاربری و رمز عبور) از مرورگرهای Google Chrome, Opera, Brave, Microsoft Edge, Arc, CocCoc و Vivaldi.

- کیفپولهای Ledger و Trezor wallets (کیفپولهای سختافزاری رمزنگاری).

دادهها ابتدا بهصورت محلی در یک پوشه ذخیره میشوند، سپس فشرده شده و در نهایت به همراه جزئیاتی از دستگاه، مانند نام بیلد (build name)، نسخه (version) و اطلاعات سیستم، به یک آدرس راه دور ارسال میشوند.

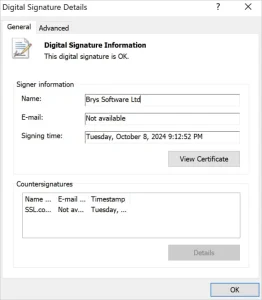

نسخه ویندوزی بدافزار Realst بهصورت یک فایل NSIS (سیستم نصب اسکریپتی Nullsoft) با نام ‘MeetenApp.exe’ توزیع میشود و همچنین با استفاده از یک گواهی سرقتشده از Brys Software بهصورت دیجیتالی امضا شده است.

نصبکننده شامل یک آرشیو ۷zip (به نام “app-64”) و هسته یک برنامه Electron (به نام “app.asar”) است که حاوی جاوااسکریپت و منابع است. این فایلها با استفاده از Bytenode به بایتکد V8 کامپایل شدهاند تا از شناسایی جلوگیری شود.

برنامه Electron به یک سرور راه دور در آدرس “deliverynetwork[.]observer” متصل میشود و یک آرشیو با رمز عبور (“AdditionalFilesForMeet.zip”) دانلود میکند که شامل یک پروفایلساز سیستم (“MicrosoftRuntimeComponentsX86.exe”) و محموله اصلی بدافزار (“UpdateMC.exe”) است.

فایل اجرایی مبتنی بر زبان Rust تلاش میکند تا اطلاعات زیر را جمعآوری کند، آنها را به یک فایل ZIP اضافه کند و به سرقت ببرد:

- اطلاعات ورود به تلگرام

- جزئیات کارت بانکی

- کوکیها، تاریخچه مرورگر و اطلاعات تکمیل خودکار از مرورگرهای Google Chrome, Opera, Brave, Microsoft Edge, Arc, CocCoc و Vivaldi

- کیفپولهای Ledger, Trezor, Phantom و Binance

در مقایسه با macOS، نسخه ویندوزی دارای مکانیزم تحویل محموله پیچیدهتر و چندمنظورهتر، قابلیت پنهانسازی بهتر و توانایی حفظ خود پس از راهاندازی مجدد سیستم از طریق تغییرات در رجیستری است.

به طور کلی، کاربران باید هرگز نرمافزاری که توسط دیگران از طریق رسانههای اجتماعی توصیه میشود را بدون اینکه ابتدا بررسی کنند که آیا نرمافزار معتبر است و سپس آن را با استفاده از ابزار ضدویروس چند موتورهای مانند VirusTotal اسکن کنند، نصب نکنند.