اضافه شدن بکدور توسط Infostealer اتمی macOS برای ادامه حملات

تحلیلگر بدافزار نسخه جدیدی از Atomic macOS Infostealer (که با نام AMOS نیز شناخته میشود) کشف کرده است که همراه با یک بکدور است و دسترسی دائمی به سیستمهای آلوده شده توسط مهاجمان فراهم میکند.

این کامپوننت جدید امکان اجرای دستورات از راه دور به صورت دلخواه را فراهم کرده، از راهاندازی مجدد سیستمها زنده میماند و اجازه میدهد که کنترل دستگاههای آلوده به صورت نامحدود حفظ شود.

بخش امنیت سایبری شرکت MacPaw، Moonlock، پس از دریافت هشدار از محقق مستقل g0njxa که ناظر فعال بر فعالیتهای Infostealer هاست، بکدور در بدافزار Atomic را تحلیل کرد.

محققان میگویند: “کمپینهای AMOS تاکنون به بیش از ۱۲۰ کشور رسیدهاند، که ایالات متحده، فرانسه، ایتالیا، بریتانیا و کانادا از جمله کشورهای با بیشترین آسیبدیدگی هستند.”

آنها اضافه کردند: “نسخه دارای بکدور Atomic macOS Stealer اکنون قادر به دسترسی کامل به هزاران دستگاه Mac در سطح جهانی است.”

تحول بدافزار Atomic

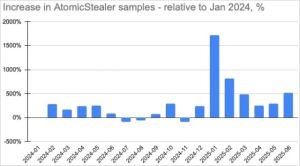

Atomic Stealer که اولینبار در آوریل ۲۰۲۳ مستند شد، یک عملیات بدافزار به عنوان سرویس (MaaS) است که در کانالهای تلگرامی برای اشتراکگذاری با هزینه سنگین ماهیانه ۱۰۰۰ دلار تبلیغ میشود. این بدافزار هدفگیری فایلهای macOS، افزونههای cryptocurrency و رمزهای عبور ذخیره شده در مرورگرهای وب را دنبال میکند.

در نوامبر ۲۰۲۳، این بدافزار اولین گسترش کمپینهای ClearFake را به macOS پشتیبانی کرد، و در سپتامبر ۲۰۲۴، در یک کمپین گسترده توسط گروه جرایم سایبری Marko Polo مشاهده شد که آن را روی کامپیوترهای اپل مستقر کردند.

گزارشهای Moonlock نشان میدهند که اخیراً Atomic از کانالهای توزیع گسترده مانند سایتهای نرمافزار کرکشده به فیشینگ هدفمند علیه مالکان ارزهای دیجیتال و دعوتنامههای مصاحبه شغلی برای فریلنسرها منتقل شده است.

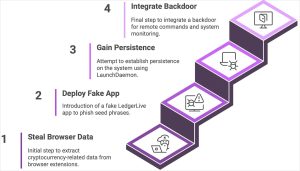

نسخه تجزیه و تحلیلشده از این بدافزار دارای یک بکدور جاسازیشده است، از LaunchDaemons برای بقا پس از راهاندازی مجدد سیستم در macOS استفاده میکند، از ردیابی مبتنی بر شناسه برای هدفگیری قربانیان بهره میبرد و از زیرساخت جدید فرمان و کنترل استفاده میکند.

بکدور به سیستم Mac شما

محققان گزارش میدهند که اجرایی اصلی بکدور یک باینری به نام .helper است که پس از آلوده شدن دستگاه، در دایرکتوری خانگی قربانی دانلود شده و به عنوان یک فایل مخفی ذخیره میشود.

یک اسکریپت پوششی مداوم به نام .agent (که آن هم مخفی است) به صورت مداوم .helper را در حالت کاربر وارد شده اجرا میکند، در حالی که یک LaunchDaemon (com.finder.helper) که از طریق AppleScript نصب شده، اطمینان حاصل میکند که .agent در زمان راهاندازی سیستم اجرا شود.

این اقدام با امتیازات بالاتر و استفاده از رمز عبور سرقتشده کاربر در مرحله اولیه آلودهسازی تحت یک پیشفرض جعلی انجام میشود. بدافزار سپس قادر است دستورات را اجرا کرده و مالکیت فایل LaunchDaemon PLIST را به root:wheel (سطح کاربر سوپر یوزر در macOS) تغییر دهد.

بکدور به مهاجمین امکان اجرای دستورات از راه دور، ثبت ضربات کلید، وارد کردن بارهای اضافی و همچنین بررسی پتانسیل حرکت جانبی را میدهد.

برای جلوگیری از شناسایی، این بکدور از دستور system_profiler برای بررسی محیطهای سندباکس یا ماشینهای مجازی استفاده کرده و همچنین ویژگی مخفیسازی رشتهها (string obfuscation) را داراست.

تحول بدافزار Atomic نشان میدهد که کاربران macOS به اهداف جذابتری تبدیل شدهاند و کمپینهای مخرب علیه آنها روز به روز پیچیدهتر میشود.