سیستم تشخیص نفوذ چیست و چه کاربردی دارد؟ معرفی IDS های رایگان

سیستم تشخیص نفوذ یا (IDS (Intrusion Detection System، سیستمی است که به منظور کشف فعالیتهای مشکوک، بر ترافیک شبکه نظارت کرده و آنها را تجزیه و تحلیل میکند. تشخیص و گزارش ناهنجاری و فعالیت مشکوک، از ویژگیهای اصلی سیستمهای IDS است. البته برخی از سیستم های تشخیص نفوذ، قادر به انجام اقدامات در هنگام مشاهده فعالیت مخرب یا ترافیک غیر عادی هستند، از جمله این موارد، مسدود کردن ترافیک ارسال شده از آدرس IP های مشکوک است.

سیستم IDS را می توان با یک سیستم پیشگیری از نفوذ (IPS) در کنار هم قرار داد. IPS هم مانند IDS، بر بسته های شبکه نظارت میکند تا ترافیک بالقوه آسیب رسان را کشف کند، اما هدف اصلی آن جلوگیری از تهدیدات، پس از شناسایی است.

یک سیستم تشخیص نفوذ چگونه کار می کند؟

سیستمهای تشخیص نفوذ، برای تشخیص ناهنجاریها و ترافیکهای مشکوک و با هدف به دام انداختن هکرها، قبل از آسیب واقعی در یک شبکه، استفاده می شوند. سیستمهای IDS میتوانند بر دو نوع مبتنی بر شبکه و یا مبتنی بر هاست باشند. یک سیستم تشخیص نفوذ مبتنی بر میزبان بر روی رایانه کلاینت نصب میشود، در حالی که یک سیستم تشخیص نفوذ مبتنی بر شبکه، در شبکه مستقر است.

سیستمهای تشخیص نفوذ با جستجوی امضاهای حملات شناخته شده یا انحراف از فعالیت عادی کار میکنند. این انحرافات یا ناهنجاری ها در پشته لایهها، بالا رفته و در لایه پروتکل و کاربرد بررسی میشوند. آنها می توانند حوادثی مانند Christmas tree scans و DNS poisoning را به طور مؤثری تشخیص دهند.

سیستم IDS ممکن است به عنوان یک سیستم نرم افزاری اجرا شود که روی سخت افزار کلاینت یا به عنوان یک وسیله امنیتی شبکه اجرا شود. سیستمهای شناسایی نفوذ مبتنی برابر نیز برای محافظت از دادهها و سیستمها وجود دارند که بر روی سیستمهای ابری مستقر میشوند.

انواع مختلف سیستم های تشخیص نفوذ

IDS ها با قابلیت های مختلفی وجود دارند و فعالیتهای مشکوکی را با استفاده از روش های مختلف از جمله موارد زیر تشخیص می دهند:

(Network Intrusion Detection System (NIDS

NIDS در یک نقطه استراتژیک یا نقاطی در داخل شبکه مستقر میشود، جایی که می تواند ترافیک ورودی و خروجی از طریق همه دستگاه های شبکه را کنترل کند.

(Host Intrusion Detection System (HIDS

HIDS در کلیه رایانهها یا دستگاههای موجود در شبکه با دسترسی مستقیم به اینترنت و شبکه داخلی شرکت، اجرا میشود. HIDS یک مزیت ویژه نسبت به NIDS دارد و آن این است که ممکن است بتواند بستههای غیرعادی شبکه که منشاء آنها داخلی است، یا ترافیک مخربی که NIDS نتوانسته آن را تشخیص دهد، شناسایی کند. HIDS همچنین ممکن است بتواند ترافیک مخربی که از خود میزبان سرچشمه میگیرد را شناسایی کند، مانند زمانی که میزبان به بدافزار آلوده شده و در تلاش است تا سیستمهای دیگر را نیز آلوده کند.

(Signature-Based Intrusion Detection System (SIDS

SIDS تمام بستههای موجود در شبکه را رصد میکند و آنها را در برابر پایگاه دادهای از امضاهای حملات یا ویژگیهای تهدیدهای مخرب شناخته شده، دقیقاً مانند نرم افزار آنتی ویروس، مقایسه میکند.

(Anomaly-Based Intrusion Detection System (AIDS

AIDS بر ترافیک شبکه نظارت میکند و آن را در برابر یک رول که از قبل برای آن نوشته شده است؛ برای شبکه با توجه به پهنای باند، پروتکل ها، پورت ها و سایر دستگاه ها مقایسه میکند. این نوع غالباً از یادگیری ماشین برای ایجاد یک baseline و سیاست امنیتی همراه استفاده می کند.

از یک جهت دیگر، سیستمهای تشخیص نفوذ به دو گروه منفعل (Passive) و فعال (Active) تقسیم بندی میشوند. یک سیستم تشخیص نفوذ منفعل که فعالیتهای مخرب را شناسایی کرده، باعث ایجاد هشدار یا لاگ از فعالیت مخرب میشود، اما اقدامی انجام نمیدهد. سیستم تشخیص نفوذ فعال، که گاهی اوقات سیستم شناسایی و جلوگیری از نفوذ (IDPS) نیز نامیده میشود، باعث ایجاد هشدار و لاگ فعالیت مخرب میشود، اما برخلاف سیستمهای تشخیص نفوذ منفعل، میتواند برای انجام اقدامات مانند مسدود کردن آدرسهای IP یا قطع دسترسی به منابع محدود، پیکربندی شود.

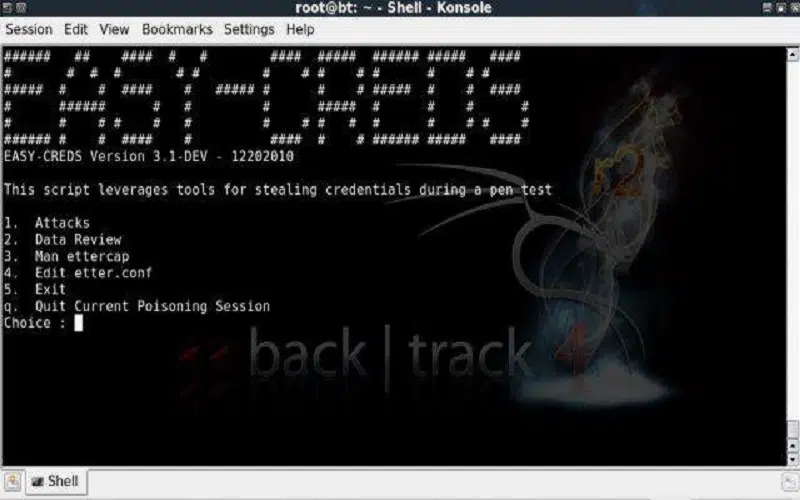

نرم افزار Snort یکی از پرکاربردترین سیستمهای تشخیص نفوذ است، این نرم افزار متن باز بوده و به صورت رایگان در دسترس عموم قرار دارد. Snort از نوع سیستمهای تشخیص نفوذ NIDS میباشد که در اکثر سیستم عاملهای یونیکس و لینوکس و نیز سیستم عامل ویندوز در دسترس میباشد.

یک سیستم IDS چه قابلیتهایی دارد؟

سیستمهای تشخیص نفوذ به منظور تشخیص زمان حمله توسط اشخاص غیرمجاز، بر روی ترافیک شبکه نظارت میکنند. IDS ها برای انجام این کار، برخی یا همه ویژگیهای زیر را به متخصصان امنیتی ارائه میکنند:

- نظارت بر عملکرد روترها، فایروالها، سرورهای مدیریت کلیدی و فایلهای مورد نیاز سایر کنترلهای امنیتی با هدف شناسایی، جلوگیری یا بازیابی از حملات سایبری.

- ارائه روشهایی به مدیران سیستمها به منظور تنظیم، سازماندهی و درک مسیرهای مربوط به حسابرسی سیستم عامل و سایر گزارشهایی که ردیابی یا تجزیه آن دشوار است.

- ارائه یک رابط کاربر پسند به طوری که کارمندان غیرمتخصص بتوانند در مدیریت امنیت سیستم کمک کنند.

- تشخیص و گزارش، هنگامی که IDS تشخیص داده است که فایلهای اطلاعات تغییر یافته پیدا کردهاند.

- ایجاد سیستم هشداردهی در هنگام نقض امنیت اطلاعات.

- با مسدود کردن مهاجمان یا مسدود کردن سرور، به مزاحمان واکنش نشان میدهد.

مزایای استفاده از سیستمهای تشخیص نفوذ در سازمان

سیستمهای تشخیص نفوذ، مزایای مختلفی را با استفاده از توانایی شناسایی حوادث امنیتی، به سازمانها ارائه میدهند. از IDS برای کمک به تجزیه و تحلیل کمیت و انواع حملات استفاده میشود. سازمان ها میتوانند از این اطلاعات برای تغییر سیستمهای امنیتی خود یا اجرای کنترلهای مؤثرتر استفاده کنند. یک سیستم تشخیص نفوذ همچنین میتواند به سازمانها کمک کند تا اشکالات یا مشکلات مربوط به تنظیمات دستگاه شبکه خود را شناسایی کنند. از این معیارها می توان برای ارزیابی خطرات آینده استفاده کرد.

سیستمهای تشخیص نفوذ، همچنین میتوانند در دستیابی به انطباق نظارتی کمک کنند. IDS به سازمانها امکان دید وسیعتر در شبکههای خود را میدهد و این باعث میشود که مقررات امنیتی را راحتتر انجام داده و بر روی شبکه پیاده سازی کنند. علاوه بر این، مشاغل میتوانند از نقشههای IDS خود به عنوان بخشی از مستندات استفاده کنند تا نشان دهند که برخی از الزامات انطباق را برآورده میکنند.

سیستمهای تشخیص نفوذ همچنین میتوانند روند پاسخ گویی به حوادث امنیتی را بهبود بخشند. از آنجا که سنسورهای IDS میتوانند میزبانها و دستگاههای شبکه را تشخیص دهند، میتوان از آنها برای بازرسی دادهها در پکتهای شبکه و همچنین شناسایی سیستم عاملها، استفاده کرد. استفاده از IDS برای جمع آوری این اطلاعات می تواند بسیار مؤثرتر از سرشماری دستی سیستمهای متصل باشد.

چرا شبکه سازمان ها به سیستم تشخیص نفوذ نیازمند است؟

همانطور که هیچ فایروالی غیرقابل نفوذ نیست، هیچ شبکهای هم غیرقابل نفوذ نیست. مهاجمان به طور مداوم، اکسپلویتهای جدیدی را ایجاد میکنند و تکنیکهای حملهای را برای دور زدن سیستم دفاعی شما طراحی میکنند. بسیاری از حملات برای به دست آوردن اعتبار کاربر که به آنها امکان دسترسی به شبکه و دادههای شما را میدهد، از بدافزارها یا مهندسی اجتماعی دیگر استفاده میکنند. یک سیستم تشخیص نفوذ شبکه (NIDS) برای امنیت شبکه بسیار مهم است، زیرا این امکان را برای شما فراهم میکند تا ترافیک مخرب را ردیابی کرده و پاسخ مناسب به آن دهید.

هدف اصلی یک سیستم تشخیص نفوذ اطمینان از اطلاع کارکنان فناوری اطلاعات در هنگام حمله یا نفوذ شبکه است. یک سیستم شناسایی نفوذ شبکه (NIDS) هم ترافیک ورودی و خروجی در شبکه را کنترل میکند، هم دادههای موجود بین سیستمهای درون شبکه را مرور میکند. سیستم شناسایی نفوذ شبکه نظارت بر ترافیک شبکه را انجام میدهد و در صورت شناسایی فعالیت مشکوک یا تهدیدهای شناخته شده، هشدار ایجاد میکند، بنابراین پرسنل IT می توانند با دقت بیشتری بررسی کرده و اقدامات مناسب را برای مسدود کردن یا متوقف کردن حمله انجام دهند.

معرفی برخی ابزارهای شناخته شده سیستم تشخیص نفوذ

- Snort: سیستم پشتبانی شده: یونیکس، لینوکس، ویندوز

- OSSEC: سیستم پشتبانی شده : یونیکس، لینوکس، ویندوز، مک

- Bro: سیستم پشتبانی شده : یونیکس، لینوکس، مک

- Suricata: سیستم پشتبانی شده : یونیکس، لینوکس، ویندوز، مک

- Fail2Ban: سیستم پشتبانی شده : یونیکس، لینوکس، مک

- Samhain: سیستم پشتبانی شده : یونیکس، لینوکس، مک

- AIDE: سیستم پشتبانی شده : یونیکس، لینوکس، مک

- OpenWIPS-NG: نوع NIDS برای شبکه های بی سیم