دولت چین برخی از ترافیکهای HTTPS را بلاک میکند!

چین تمام ترافیکهای HTTPS رمزنگاری شده که از TLS 1.3 و ESNI استفاده میکردند را بلاک کرد

دولت چین برای جلوگیری از اتصالات رمزنگاری شده HTTPS که با استفاده از تکنولوژی پروتکلهای مدرن و ضدرهگیری تنظیم شدهاند، بهروزرسانی را در ابزارهای سانسور ملی خود (معروف به فایروال بزرگ یا همان GFW) انجام داد.

این ممنوعین حداقل به مدت یک هفته، از آخر جولای، برقرار است و این خبر طبق گزارش مشترکی منتشر شد که توسط سه سازمان (که سانسور چین را دنبال میکنند) جمعآوری و نوشته شده است.این سازمانها عبارتنداز “iYouPort” ، “دانشگاه مریلند” و “گزارش بزرگ فایروال”.

ازطریق بهروزرسانی جدید GFW، مقامات چینی فقط ترافیک HTTPS را که با فناوریهای جدید مانند TLS 1.3 و ESNI (Encrypted Server Name Indication) تنظیم شدهاند را مورد هدف قرار میدهند.

اگر از نسخههای قدیمیتر پروتکلهای مشابه استفاده شود، دیگر ترافیکهای HTTPS نیز اجازه دارند که از دیوار بزرگ فایروال عبور کنند – نسخههایی نظیر TLS 1.1 یا ۱٫۲یا SNI (Server Name Indication).

با اتصالات HTTPS که ازطریق این پروتکلهای قدیمی تنظیم شدهاند، سانسورکنندههای چینی میتوانند به این پیببرند که “کاربر درحال تلاش برای اتصال ازطریق چه دامنهای است”؟ این کار نیز با نگاه انداختن به قسمت (plaintext) SNI در مراحل اولیه اتصالات HTTPS انجام میشود.

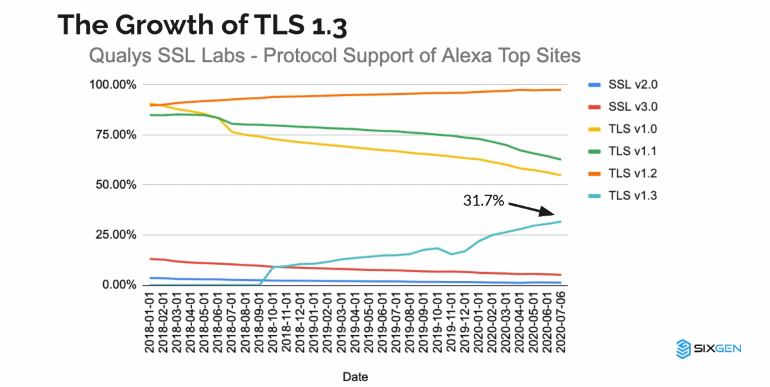

در اتصالات HTTPS که ازطریق TLS 1.3 جدیدتر تنظیم شده است، فیلد SNI میتواند توسط ESNI، یعنی همان نسخه قدیمیتر SNI که رمزگذاری شدهاست، مخفی شود. از آنجا که استفاده از TLS 1.3 در سراسر وب همچنان رو به رشد است، ترافیک HTTPS که در آن TLS 1.3 و ESNI استفاده میشود، اکنون باعث اذیت شدن سانسورکنندگان چینی خواهند شد. و به همین دلیل نیز فیلتر کردن ترافیک HTTPS و کنترل اینکه مردم چین به چه محتواهایی دسترسی داشته باشند، برای آنها سختتر شده است.

براساس یافتههای گزارش مشترکی که ذکر شد، دولت چین در حال حاضر تمام ترافیکهای HTTPS را که از TLS 1.3 و ESNI در آنها استفاده میشود، متوقف کرده و آدرسهای IP موجود در این اتصالات را متوقف (ban) میکند. این متوقف کردن IP در مدت زمانهای متفاوت بین ۲ تا ۳ دقیقه انجام میشود.

درحال حاضر، iYouPort ، دانشگاه مریلند و مرکز گزارش فایروال بزرگ، گفتهاند که آنها توانستند شش تکنیک دور زدن را پیدا کنند، که این تکنیکها میتوانند درکنار مشتری (در داخل برنامهها و نرمافزارها) استفاده شوند و چهار مورد قابل استفاده درکنار سرور (بر روی سرورها و برنامههای پشتیبان) برای دور زدن بلوک فعلیGFW نیز توسط آنها کشف شده است.

این سه سازمان همچنین افزودند : “متاسفانه، این استراتژیهای خاص ممکن است یک راه حل بلند مدت محسوب نشوند. همانطور که دعوای بین موش و گربه ادامهدار است، فایروال بزرگ نیز همواره خواهان پیشرفت قابلیتهای سانسوری خود است.”

ZDNet نیز یافتههای این گزارش را با دو منبع دیگر – یعنی اعضای یک ارائه دهنده ارتباطات از راه دور ایالات متحده و یک نقطه تبادل اینترنت (IXP) – با استفاده از دستورالعملهای ارائه شده در این لیست پستی، تایید میکند.