۷ توصیه برای تامین امنیت شبکههای وایفای

با اینکه شبکهی وایفای اتصال یکپارچه و بیدردسری برای شما فراهم میکند ولی نقایص امنیتی موجود در آن سبب شده هکرها به اکسپلویت کردن آن علاقمند باشند. عدم آگاهی نسبت به ترفندهای هکرها برای هدفقراردادن دستگاههای متصل به شبکهی وایفای، تشخیص عاداتی که بیشترین خطر را برای کاربران به همراه دارند برای آنها دشوار خواهد بود.

هکرهای وایفای معمولا از اشتباهات کوچک کاربران هنگام اتصال به یک شبکه یا تنظیم روتر سواستفاده میکنند. برای پیشگیری از این اشتباهات، موارد احتیاطی سادهای وجود دارد که میتوانید با دنبالکردن آنها بخشهای مستعد حمله را کاهش داده و از قربانیشدن در رایجترین حملات وایفای جلوگیری کنید.

خطرات استفاده از شبکههای وایفای

وقتی یک فرد معمولی به هک شبکه وایفای فکر میکند، یک هکر را تصور میکند که وارد شبکهی محلی وایفای او شده است. با این که این تصور تا حدودی صحیح است، از شبکهی وایفای میتوان برای ردیابی کاربران از روی دستگاههای متصل به وایفای، دسترسی به رمزهای عبور از طریق حملات فیشینگ، و کسب اطلاعات دربارهی محل کار یا سفر افراد گوناگون نیز استفاده کرد.

هکرهایی که شبکهی وایفای را هدف قرار میدهند این توانایی را دارند که به انتخاب خودشان به شبکه حمله کنند یا دستگاههای متصل به شبکه را هدف قرار دهند. هکرها با این شیوه میتوانند ضعیفترین لینکها را انتخاب کرده و سپس با تکیه بر اشتباهات حیاتی از سوی هدف، نقاط آسیبپذیر و آمادهی اکسپلویتشدن را هدف قرار دهند.

شبکهی وایفای محیطی مستعد حمله است که میتواند همهجا همراه شما باشد. دستگاههای وایفای قابل حمل را میتوان به سادگی در مکانهای مختلف ردیابی کرد و نام شبکههایی را که به آنها متصل میشوند به دست آورد. با این کار میتوان اطلاعاتی را راجع به مالک دستگاه کسب کرد. این موضوع خطری برای حریم شخصی و امنیت تمامی افرادی به حساب میآید که تمایل ندارند اطلاعات محل کار و مکانهایی که میروند در دسترس همگان باشد.

برای کاهش این خطرات بهتر است رفتارهای نادرستی که میتوانند منجر به نشت اطلاعات شخصی و آسیبپذیری دستگاه شوند را محدود کنیم. شما میتوانید با دنبالکردن مراحل زیر به آسانی سطح حملهی خود را کاهش داده و زمانی که به وایفای در منزل یا مکانهای دیگر متصل هستید، از خطرات در امان باشید.

۱) شبکههایی که به آن نیاز ندارید را از لیست شبکههای ترجیحی خود حذف کنید

لیست شبکههای ترجیحی (PNL) لیستی از اسامی شبکههای وایفای است که دستگاه شما به طور خودکار شناسایی کرده و به آنها متصل می شود. این لیست در طول زمان و از شبکههایی که به آنها وصل شدهاید، ایجاد میشود ولی توانایی تمایز قائل شدن میان شبکههای با نام و پروتکل امنیتی مشابه را ندارد. این یعنی (مثلا) پس از یک بار وصل شدن به شبکهی وایفای با نام Starbucks، دستگاه شما این شبکه را به خاطر میسپارد و به طور خودکار به هر شبکهی در دسترس دیگری که نام یکسانی داشته باشد متصل خواهد شد.

برای یک هکر، ایجاد نقاط دسترسی سرکش (Rogue Access Points) که اسامی نقاط دسترسی وایفای باز را تقلید میکنند، یکی از آسانترین شیوههای ردیابی دستگاههای نزدیک با هدف انجام حملات مرد میانی (MITM) به حساب میآید. اگر در فضاهای عمومی وایفای گوشی هوشمند خود را در حالت روشن قرار دهید، دستگاه شما هنگام اتصال خودکار به شبکههای بازی که نامی مشابه شبکههایی داشته باشند که قبلا به آنها متصل شدهاید، هیچ هشداری به شما نخواهد داد. رعایت نکردن موارد احتیاطی میتواند یک هکر را قادر کند که صفحات فیشینگ را لود کند، سایتهایی که از آن بازدید کردهاید را ردیابی کرده و اپلیکیشنهایی که استفاده میکنید را شناسایی کند.

در ویندوز، شما میتوانید از قسمت Manage Known Networks شبکههای ترجیحی خود را حذف کنید و سپس با کلیک بر روی گزینهی Forget از اتصال خودکار کامپیوتر خود به شبکههای ناخواسته به راحتی جلوگیری کنید. کمترین کاری که میتوانید انجام دهید این است که تمامی وایفایهای باز را از این لیست حذف کنید. خطر اتصال دستگاه شما به یک نقطهی دسترسی سرکش که خود را یک وایفای باز جا میزند، به مراتب بیشتر از مواجه شدن با یک شبکهی مخرب است که نام و رمز عبور یکسانی با یکی از شبکههای ذخیرهشده در لیست شبکههای ترجیحی شما داشته باشد.

در حملهی بالا، از یک میکروکنترلر ESP8266 به ارزش ۳ دلار برای ایجاد هزاران شبکهی جعلی استفاده شده است. بسیاری از گوشیهای هوشمند در حوالی این شبکهها، تلاش میکنند به شبکههایی متصل شوند که نامی مشابه شبکههایی دارند که قبلا به آنها وصل شده و از امنیت آنها مطمئن هستند. یک هکر میتواند پس از یافتن اسامی شبکههایی که در لیست شبکههای ترجیحی دستگاههای متعددی در همان حوالی قرار دارند، به طور همزمان با استفاده از یک شبکهی سرکش با نامی مانند «attwifi» اتصال دادهی بسیاری از دستگاهها را هایجک کند. اگر شما هم در لیست PNL خود شبکههایی مشابه لیست موجود در عکس بالا دارید هرچه سریعتر آنها را حذف کنید!

به تست نفوذ وایفای علاقمند هستید؟

۲) با استفاده از یک VPN ترافیک محلی شبکهی خود را رمزگذاری کنید

یکی از نقصهای اساسی استانداردهای رمزگذاری WPA2 که در WPA3 اصلاح شده است، سیاست Forward Secrecy است. یعنی طبق استانداردهای جدید WPA3 حتی اگر یک مهاجم به پسورد وایفای هم دسترسی پیدا کند، نمیتواند بر روی ترافیک ضبطشدهی وایفای جاسوسی کند، درحالیکه استانداردهای فعلی WPA2، این کار به راحتی برای مهاجمی که رمز عبور را به دست آورده امکانپذیر است. جاسوسی ترافیک شبکههای محلی را میتوان -هم برای کاربران متصل به آن شبکه و هم برای مهاجمانی که ترافیک را ضبط و پس از یافتن رمز آن رمزگشایی میکنند- امکانپذیر است.

با اینکه پروتکل HTTPS امنیت و حریم خصوصی در اینترنت را برای کاربرانی که از اتصالهای غیرقابل اطمینان استفاده میکنند بسیار بهبود داده است، استفاده از VPN همچنان میتواند جاسوسی ترافیک شبکهها را به طور قابل توجهی کاهش دهد. سرویسهای VPN با رمزگذاری درخواستهای DNS و دیگر اطلاعات قابل بازیابی – که میتوانند شرایط را برای یک حملهی فیشینگ مهیا کنند- مشاهدهی رفتار کاربر هدف در اینترنت یا هدایت کاربران به یک وبسایت مخرب را برای مهاجمان دشوارتر میکنند.

سرویسهای VPN محبوب برای شما لایهای محافظ فراهم میکنند تا بتوانید ترافیک محلی خود را رمزگذاری کرده و دیگر طعمهی آسانی برای هکرها نباشید. فیلترشکنهایی مانند PIA، Mullvadیا NordVPN ترافیک محلی شما را برای هکرها غیرقابل رمزگشایی میکنند و Forward Secrecy را تامین میکنند؛ یعنی حتی اگر هکر بعدا به پسورد وایفای شما دست پیدا کند ترافیک وایفای شما برای او غیر قابل استفاده خواهد بود.

من در مثال بالا، PIA را خاموش کردم و به طور همزمان، اتصال وایفای دستگاه از کامپیوتر دیگری با استفاده از وایرشارک مانتیور و کنترل شده است. به محض اینکه اتصال قطع شد، فقط از روی درخواستهای DNS میشد تشخیص داد که اپلیکیشن Signal Messenger در حال اجرا بر روی تلفن همراه است، اپراتور تلفن همراه AT&T بوده و فیلمی روی یوتیوب در حال اجرا است. حتی توانستم ارتباط VPN با سرورهای بهروزرسانیاش را شناسایی کنم.. تمامی این اطلاعات، در چند ثانیه شنود ترافیک وایفای بدون VPN نشت کرده بودند.

برای آشنایی با برترین ابزارهای تست نفوذ روی لینک زیر کلیک کنید:

۳) اتصال خودکار به شبکهها را غیرفعال کنید

یکی از معایب پاکسازی لیست شبکههای ترجیحی این است که برای اتصال به تمامی شبکهها باید هر بار به صورت دستی پسورد را وارد کنید. این موضوع در صورت تکرار میتواند آزاردهنده باشد و شما باید هر بار پس از اتصال به یک شبکه، لیست PNL خود را پاکسازی کنید.

برای شبکههای وایفای دارای پسورد که اغلب به آنها متصل میشوید یک راهکار وجود دارد که هم پسورد را ذخیره کنید و هم خطر اتصال خودکار دستگاه خود به شبکههای مخرب با نام یکسان را کاهش دهید. برای انجام این کار حتما در اولین دفعهای که به یک شبکه متصل میشوید اتصال خودکار را غیرفعال کنید. این کار سبب می شود که از اتصال دستگاه شما به شبکهای دیگر با نام و پروتکل امنیتی یکسان، جلوگیری شود.

با این کار با اینکه همچنان باید هر بار برای اتصال به شبکه بر روی نام آن کلیک کنید ولی دیگر نیازی نیست که پسورد را وارد کنید. شما تنها با یک کلیک میتوانید به راحتی مانع از نشت نام شبکههایی که قبلا به آنها متصل شده بودید، بشوید.

در دستگاههای دارای سیستم عامل Mac OS میتوانید از تنظیمات بخش Advanced در منوی Network تعیین کنید که کدام شبکهها به صورت خودکار متصل شوند. تنها کافیست شبکههایی که نمیخواهید به صورت خودکار متصل شوند را از لیست حذف کنید.

۴) هیچوقت از شبکههای مخفی (Hidden Networks) استفاده نکنید

یک نقطهی دسترسی وایفای معمولی سیگنالهایی حاوی تمامی اطلاعات موردنیاز –مانند SSID شبکه و رمزگذاری پشتیبانیشده- برای دستگاههای نزدیک میفرستد تا آنها را کشف کند و بتواند به آنها متصل شود. برخلاف آن، شبکههای مخفی هیچ سیگنالی ارسال نمیکنند و به هیچ روشی هم اعلام حضور نمیکنند و در این وضعیت، دستگاه سرویسگیرنده باید در محدوده باشد و از قبل این شبکه را بشناسد تا بتواند به آن متصل شود. این یعنی شما هیچگاه شبکهی مخفی را در لیست شبکههای حوالی خود مشاهده نخواهید کرد و در نگاه اول به نظر میرسد این موضوع کار را برای هکرهای مهاجم سخت خواهد کرد.

برخی از کاربرها گمان میکنند که امنیت از طریق ابهام و تیرگی (Security by Obscurity) راه مناسبی برای پنهان کردن شبکهشان از دسترس هکرهای وایفای است ولی حقیقت چیزی خلاف این است و شما با پنهان کردن شبکهی وایفای خود، سبب میشوید تا تمامی دستگاههای هوشمندتان خیلی راحتتر ردیابی شوند. از آنجایی که یک شبکهی مخفی وایفای هیچوقت قبل از اینکه یک دستگاه سعی داشته باشد به آن وصل شود سیگنالی ارسال نمیکند، یک دستگاه وایفای که به گونهای تنظیم شده است تا به یک شبکهی مخفی متصل شود باید فرض را بر این بگذارد که این شبکه ممکن است هر لحظه در اطراف باشد.

در عمل، این یعنی که دستگاه شما همیشه در جستجوی نام شبکهای است که مخفی کردهاید و این سبب میشود تا دستگاه وایفای شما راحتتر ردیابی شود -حتی اگر آدرس MAC به شیوهای تصادفی انتخاب شده باشد یا شما برای ناشناسماندن از شیوههای احتیاطی دیگری استفاده کرده باشید. این کار نه تنها سبب میشود دستگاه شما فریب خورده و به یک نقطهی دسترسی سرکش متصل شود، همچنین به همهی افراد اجازه میدهد تا حضور شما را از طریق سیگنالهای رادیویی ارسالی توسط دستگاه شما، ردیابی کنند.

در تصویر بالا، یک شبکهی مخفی به لیست شبکههای ترجیحی یک گوشی هوشمند اضافه شده است. در وایرشارک، میتوانیم به آسانی دستگاهی را که به دنبال شبکهی مخفی است ردیابی کنیم. در این حالت شبکه به هیچوجه مخفی نیست، زیرا نهتنها میتوانیم دستگاه را شناسایی کنیم بلکه میتوانیم نام شبکهی مخفی را هم پیدا کنیم. هدف ما این است که شبکهی وایفای خود را مخفی کنیم ولی، در عوض دستگاه سرویسگیرندهی خود را مجبور کردهایم تا همیشه به دنبال شبکههای مخفی بوده و در تمام دنیا قابل ردیابی باشد.

در برخی موارد، این شبکهی به اصطلاح «مخفی» را که یک دستگاه به دنبال آن است حتی میتوان بر روی سایت Wigle.net پیدا کرد –اگر SSID به اندازهی کافی خاص باشد. این یعنی ممکن است شما به راحتی آدرس منزل یا محل کار خود را به هر فردی که در حال شنود ترافیک وایفای است، بدهید. اگر هدف شما این است که وجود شبکهی خود را مخفی کنید باید به جای اسجاد یک شبکهی وایفای مخفی، فقط از اترنت استفاده کنید.

۵) قابلیت WPS را بر روی روتر خود غیرفعال کنید

از دیدگاه یک مهاجم، شبکههای دارای WPS فعال، مانند گاو پیشانی سفید به راحتی قابل شناسایی هستند. هکرها میتوانند تنها با استفاده از یک فرمان شبکههای محلی را که از WPS پشتیبانی میکنند و به این خاطر هدف مناسبی برای حملات هکری با استفاده از تکنیکهایی مانند WPS-Pixie به شمار میروند، اسکن کنند.

در تصویر بالا شبکههای محلی دیده میشوند که نسخههای مختلفی از WPS بر روی آنها فعال است یعنی، آنها ارزش شنود -با استفاده از ابزاری مانند Airgeddon- را دارند تا ببینیم که میتوانیم سریع به نتیجه برسیم یا خیر. بسیاری از نسخههای WPS نسبت به حملات Brute-forcing و WPS-Pixie آسیبپذیر هستند و همین به یک مهاجم این امکان را میدهد که در کمتر از ۱۵ ثانیه به یک شبکهی آسیبپذیر دسترسی پیدا کند.

مسئلهای که دربارهی حملات برای یافتن پینکد WPS (WPS setup pin) میتواند موجب نگرانی شما شود این است که تاثیر یک حملهی موفق بسیار فراتر از تغییردادن پسورد است. اگر مهاجم بتواند از طریق یک حملهی Reaver یا WPS-Pixie به پینکد WPS شما دست پیدا کند به راحتی میتواند پسورد شما را هر چقدر طولانی، خاص و یا ایمن باشد به دست آورد. این موضوع به این دلیل است که پینکد WPS در ابتدا برای بازیابی پسوردهای ازدسترفته طراحی شده است بنابراین، یک هکر با سواستفاده از این موضوع مانند صاحب دستگاه به آن دسترسی پیدا خواهد کرد.

برای بیرون انداختن یک هکر که به پینکد WPS شما دسترسی پیدا کرده است تنها تغییر دادن پسورد کافی نیست. شما باید پینکد WPS را غیرفعال کنید و در صورت امکان یک روتر جدید تهیه کنید (اگر میخواهید باز هم از پینکد WPS استفاده کنید). بسیاری از روترها به شما اجازه نمیدهند که پینکد WPS را تغییر دهید بنابراین، برای اینکه از میزان امنیت و مخفی ماندن پسورد طولانی و قابل اعتماد خود اطمینان حاصل کنید باید این گزینه را در منوی تنظیمات روتر خود غیرفعال کنید.

غیرفعال کردن پینکد WPS به روشهای مختلفی قابل انجام است ولی به طور کلی، شما باید به روتر وایفای خود لاگین کنید و چک باکس مربوط به پین WPS یا WPS Setup را بردارید و مطمئن شوید که غیرفعال شده است. در برخی از روترهای قدیمیتر، غیرفعال کردن این گزینه ممکن است برای خاموش کردن آن کافی نباشد؛ بنابراین، شما میتوانید با استفاده از فرمان «-wash» در کالی لینوکس شبکههایی را که WPS منتشر میکنند در اطراف خود شناسایی کنید. اگر همچنان بعد از غیرفعال کردن WPS دستگاه شما به انتشار WPS مشغول است یعنی وقت آن رسیده است که دستگاه خود را عوض کنید.

۶) هیچوقت از پسوردهای تکراری برای وایفای خود استفاده نکنید

یکی از بزرگترین معایب پروتکلهای WPA2 -استانداردهای فعلی وایفای- اینست که یک پسورد ضعیف میتواند نفوذ یک مهاجم به شبکهی شما را آسانتر کند. اگر پسورد وایفای شما در میان ضعیفترین پسوردهای موجود، جزو حدود یک میلیون پسورد اول باشد، احتمال اینکه هکر در یک چشم برهم زدن به شبکهی شما نفوذ کند بسیار بالاست. این موضوع به این دلیل است که هکرها تنها به برقراری اتصال با دستگاه متصل به وایفای نیاز دارند تا اطلاعات آن را در ابزاری مانند Hashcat بارگذاری کنند و منتظر باشند تا از میان لیستی از پسوردها به پسورد شما دست پیدا کند.

یک مورد حیاتی در این مرحله این است که در نظر داشته باشید که پسورد باید از دو جنبه «قدرتمند» باشد. نخست اینکه پسورد شما باید حدس زدنش دشوار باشد و دیگر اینکه خاص و غیرتکراری باشد. این یعنی استفاده از پسوردهای یکسان یا مشابه در اکانتهای دیگر میتواند منجر به این شود که پسورد شما هم در لیست پسوردهایی که هکرها توانستهاند به آن نفوذ پیدا کنند قرار بگیرد و آن را به یکی از پسوردهای نامناسبی تبدیل کند که هکرها با حملات Brute-forcing به راحتی به آن دسترسی پیدا میکنند.

حالا با این اوصاف، چگونه حتی یک پسورد طولانی و پیچیده که در چندین جا مورد استفاده قرار گرفته است لو میرود؟ بسیار اتفاق میافتد که شرکتها پسوردهای حسابهای کاربری را به خاطر نفوذ هکرها از دست میدهند. یکی از رایجترین تکنیکها این است که این پسوردها را پس از اینکه آشکار شدند در جاهای دیگر هم استفاده کنیم. هکرهای وایفای این نکته را به خوبی میدانند که افراد علاقهی زیادی به کپی کردن پسورد موردعلاقه و قوی خود در اکانتهای مختلف دارند و همین موضوع انجام حملات Brute-force را آسانتر میکند زیرا این پسوردها ممکن است طولانی باشند ولی اصلا خلاقانه و خاص نیستند.

برای اینکه بتوانید میزان قدرت پسوردهای موردعلاقهی خود را بسنجید اکانتهای خود را در وبسایت www.haveibeenpwned.com بررسی کنید تا ببینید کدام شرکتها پسوردهای شما را لو دادهاند. هیچگاه از یک پسورد که در اینترنت استفاده میکنید برای وایفای خود استفاده نکنید. همچنین، از یک پسورد که توسط سرویس دیگری آشکار شده است هرگز استفاده نکنید.

۷) سرویسگیرندهها را در زیرشبکههای مربوط به آنها محدود کنید

یکی از اشتباهات مخربی که شرکتهای کوچک بسیاری مرتکب میشوند این است که به کلاینتهای خود وایفای ارائه میدهند ولی دسترسی کاربران مهمان را به زیرشبکهی مربوط به خودشان محدود نمیکنند. اگر محدود کردن به زیرشبکه به درستی انجام شود، باعث میشود هر سرویسگیرنده تنها بتواند با روتر ارتباط برقرار کند و نتواند دستگاههای دیگر متصل به شبکه را اسکن کند یا تلاش کند که به پورتهای باز متصل شود.

بر روی یک شبکه که کلاینتها را به درستی ایزوله کرده است، ابزار Nmap یا ARP-scan چیزی را نشان نخواهد داد یا تنها روتر را به عنوان دستگاه بر روی شبکه نشان خواهد داد. بعلاوه، روتر نباید هیچکدام از پورتهایی که میزبان صفحات ادمین یا پیکربندی هستند، نباید قابل دسترسی باشند، زیرا این صفحات اغلب حاوی اطلاعاتی هستند که با نشت آنها هکر میتواند به راحتی روتر را اکسپلویت کند.

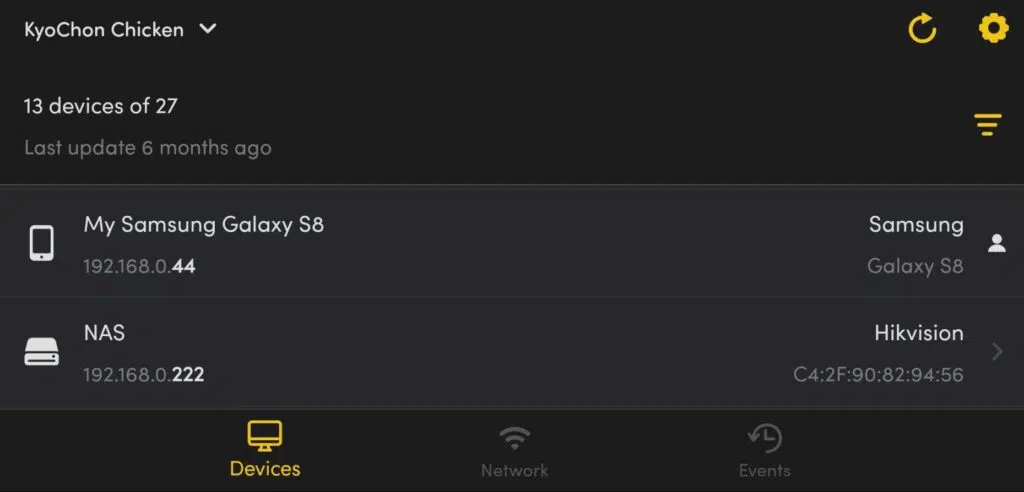

در تصویر بالا، میتوانید وضعیت بسیاری از شبکههای وایفای شرکتهای کوچک را که به مشتریان ارائه میشوند مشاهده کنید، که در آنها سرویسگیرندهها به درستی در زیرشبکههای خود ایزوله نشدهاند. بدون ایزوله کردن کلاینتها، هر فردی بر روی شبکه میتواند دستگاههای متصل دیگر را ببیند و با آنها ارتباط برقرار کند. این بدین معناست که دستگاههایی مانند دوربینهای امنیتی، سیستمهای DVR، روتر، NAS یا فایلسرورهای موجود بر روی شبکه میتوانند از لحظهای که به شبکه جوین میشوند به صورت مستقیم در دسترس هکرها باشند. این موضوع کار یافتن ضعیفترین لینکهای شبکهها را برای هکرها بسیار آسان میکند.

در تصویر بالا، میتوانید یک شرکت را مشاهده کنید که به مشتریان خود وایفای ارائه کرده است و سرور دوربینهای امنیتی NAS را هم با استفاده از ابزار احراز هویت پیشفرض در دسترس همهی افراد حاضر در شبکه قرار داده است. این کار به هکرها این امکان را میدهد تا دوربینهای شرکت را چک کنند و حتی به بایگانیهای ذخیرهشده بر روی سرورها دسترسی داشته باشند. معمولا، شرکتها این شبکهها را ایجاد میکنند و دستگاههای وایفای متعددی را به آن وصل میکنند ولی فراموش میکنند که پسورد پیشفرض را بر روی همهی دستگاهها -از روترها گرفته تا پرینترها- تغییر دهند.

اگر یک شرکت فراموش کند که پسورد پیشفرض روتر خود را تغییر دهد و نتواند کلاینتها را در زیرشبکهها ایزوله کند، دیر یا زود یک هکر کنترل روتر آنها را در دست خواهد گرفت. وقتی یک کاربر مهمان شبکه را اسکن میکند تنها باید دو دستگاه را ببیند: دروازهی اتصال (Gateway) و دستگاه خودش.

هنگامی که پسوردهای پیشفرض مانند «Admin» یا «Password» بر روی روتر باقی میماند و تغییر داده نمیشود به هکرها این امکان را میدهد تا آپدیتهای سختافزاری مخرب را بارگذاری کنند و به وسیلهی آن کاربران را تحت نظر بگیرند یا از روتر به عنوان VPN شخصی خود استفاده کرده و با استفاده از اتصال آن، از کارتهای اعتباری که اطلاعات آنها را سرقت کردهاند استفاده کنند. نخستین قدم در پیشگیری از این موضوع اینست که در وهلهی اول از دسترسی غیرضروری به دستگاههای موجود بر روی یک شبکه جلوگیری کنیم.

با رعایت چند نکتهی احتیاطی ساده، شبکهی وایفای بسیار امنتر میشود

به طور کلی، بهتر است تعداد محدودی شبکهی وایفای قابل اطمینان را برای مواقع مورد نیاز در دستگاه خود ذخیره کنید و گزینهی اتصال خودکار را غیرفعال کنید. اگر شما شغل حساسی دارید و در شرکت شبکههای وایفای شما اسامی منحصربفردی دارند، ممکن است بدون این که بدانید اطلاعات محل کار خود را در اختیار سودجویانی بگذارید که به این اطلاعات علاقهمندند. اگر به ایمنی کامل دستگاه خود شک دارید، کافی است وایفای خود را در مواقعی که از آن استفاده نمیکنید خاموش کنید تا از حملات هکری مبتنی بر وایفای جلوگیری کنید.

با انجام مواردی که در بالا گفته شد، به آسانی میتوانید خطر اتصال خودکار دستگاه خود به یک شبکهی وایفای مخرب، ردیابی مکانها یا نشت اطلاعات شخصی را تا حد زیادی کاهش دهید. اگرچه این نکات راهنمای جامعی برای امنیت وایفای شما نیستند، ولی با استفاده از آنها میتوانید از بسیاری از سادهترین و ارزانترین انواع حملات هکری در امان بمانید.