Amazon دامنههایی را که در کمپین غیرقانونی Remote Desktop برای سرقت دادهها استفاده شده بود، ضبط کرد.

شرکت Amazon دامنههایی را ضبط کرده که توسط گروه هکری APT29 از روسیه برای انجام حملات هدفمند به سازمانهای دولتی و نظامی مورد استفاده قرار گرفتهاند. هدف این حملات سرقت اعتبارنامههای ویندوز و دادههای مربوط به این سازمانها از طریق استفاده از فایلهای اتصال بدافزاری پروتکل Remote Desktop بوده است.

APT29 یک گروه سایبری است که به دولت روسیه وابسته است و در زمینه جاسوسی سایبری فعالیت میکند. این گروه به دو نام مستعار Cozy Bear و Midnight Blizzard نیز معروف است و به سرویس اطلاعات خارجی روسیه (SVR) مرتبط میباشد.

Amazon توضیح میدهد که هرچند صفحات فیشینگ که APT29 استفاده کرده بود بهگونهای طراحی شده بودند که بهعنوان دامنههای AWS به نظر برسند، اما نه Amazon و نه اعتبارنامههای مربوط به پلتفرم ابریاش، هدف مستقیم این حملات بودند.

نامهای دامنهای که توسط گروه هکری استفاده شده بودند، بهگونهای طراحی شده بودند که افراد را فریب دهند و تصور کنند که این دامنهها مربوط به Amazon وب سرویس (AWS) هستند، در حالی که واقعاً اینطور نبود. همچنین تأکید میشود که Amazon هدف اصلی این حملات نبوده و این گروه نیز به دنبال جمعآوری اطلاعات حسابهای مشتریان AWS نیستند.

هدف گروه APT29 جمعآوری اعتبارنامههای ویندوز کاربران هدف خود بوده است و این کار را از طریق نرمافزار Microsoft Remote Desktop انجام میدادند.

پس از اینکه Amazon از فعالیتهای غیرقانونی گروه APT29 مطلع شد، بلافاصله اقدام به ضبط دامنههایی کرد که این گروه از آنها استفاده میکرد و خود را بهعنوان Amazon وب سرویس (AWS) معرفی کرده بود. هدف این اقدام، متوقف کردن عملیات این گروه و جلوگیری از سوءاستفادههای بیشتر بود.

این مهاجمان به خاطر حملات بسیار پیشرفتهای که به دولتها، اندیشکدهها و مؤسسات تحقیقاتی در سطح جهانی هدف قرار میدهند، شناخته شدهاند و معمولاً از فیشینگ و بدافزارها برای سرقت اطلاعات حساس استفاده میکنند.

هدف قرار دادن سازمانها در سطح جهانی.

کمپین جدید گروه APT29 در اوکراین تأثیر زیادی داشت و این کشور جایی است که این گروه برای اولین بار شناسایی شده است. با این حال، حملات این گروه محدود به اوکراین نبوده و دامنه وسیعتری دارد که شامل کشورهای دیگری میشود که به عنوان دشمنان روسیه شناخته میشوند.

Amazon اشاره میکند که در این کمپین خاص، APT29 ایمیلهای فیشینگ را به تعداد بسیار بیشتری از هدفها ارسال کرد تا آنها معمولاً انجام میدهند و به رویکرد معکوس استراتژی معمولی ‘هدفگذاری محدود’ خود روی آوردند.

تیم CERT-UA در اوکراین یک اطلاعیه رسمی منتشر کرده است که به نوعی پیوستهای بدافزاری به نام “Rogue RDP” مربوط میشود. هدف این اطلاعیه هشدار دادن به افراد درباره فعالیتهای ایمیل انبوهی است که شامل این پیوستها میشود و CERT-UA این فعالیتها را با شناسه ‘UAC-0215’ پیگیری میکند.

پیامهایی که ارسال شدهاند به موضوعاتی مانند حل مسائل مربوط به یکپارچگی خدمات Amazon و مایکروسافت و همچنین پیادهسازی معماری امنیت سایبری به نام “عدم اعتماد” (که به اختصار ZTA نامیده میشود) پرداختهاند.

ایمیلهای فیشینگی که ارسال شدهاند حاوی فایلهای اتصال RDP هستند که بهگونهای طراحی شدهاند که وقتی کاربران آنها را باز میکنند، بهطور خودکار به سرورهای مخرب متصل میشوند. نام فایلها بهگونهای انتخاب شده است که به نظر برسد مربوط به مسائل امنیتی و معماری عدم اعتماد هستند، که ممکن است تلاش برای فریب کاربران باشد تا این فایلها را باز کنند و در نتیجه به سیستمهای خود آسیب برسانند.

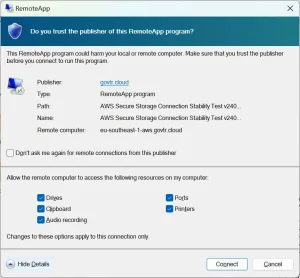

همانطور که از تصویر یکی از این پروفایلهای اتصال RDP در بالا مشاهده میشود، آنها همه منابع محلی را با سرور RDP کنترلشده توسط مهاجم به اشتراک گذاشته بودند، از جمله:

دیسکها و فایلهای محلی

منابع شبکه

پرینترها

پورتهای COM

دستگاههای صوتی

حافظه موقت (Clipboard)

علاوه بر این، UA-CERT میگوید که آنها همچنین میتوانند برای اجرای برنامهها یا اسکریپتهای غیرمجاز بر روی دستگاه آسیبدیده استفاده شوند.

Amazon اعلام کرده است که هدف اصلی این کمپین سرقت اطلاعات ورود به سیستم ویندوز بوده است. اما چون منابع محلی کاربر (مثل فایلها و پوشهها) با سرور RDP کنترلشده توسط مهاجم به اشتراک گذاشته شده، این امر همچنین به مهاجمان امکان میدهد تا دادهها را بهطور مستقیم از دستگاههای به اشتراک گذاشته شده سرقت کنند.

این شامل تمام دادههای ذخیرهشده بر روی دیسکهای سخت هدف، حافظه موقت ویندوز و اشتراکهای شبکه نقشهبرداریشده است.

CERT-UA توصیه میکند که لاگهای تعامل شبکه بهدقت بررسی شوند تا آدرسهای IP موجود در بخش IoC اطلاعیه آنها شناسایی شوند و نشانههای احتمالی حمله یا نفوذ کشف گردد.

علاوه بر این، اقدامات زیر برای کاهش سطح حمله توصیه میشود:

- فایلهای ‘.rdp’ را در gateway ایمیل مسدود کنید.

- از راهاندازی هرگونه فایل ‘.rdp’ توسط کاربران زمانی که نیازی به آن نیست، جلوگیری کنید.

- تنظیمات فایروال را پیکربندی کنید تا اتصالات RDP از برنامه mstsc.exe به منابع شبکه خارجی محدود شود.

- سیاستهای گروهی را تنظیم کنید تا بازگردانی منابع از طریق RDP (خدمات دسکتاپ از راه دور) غیرفعال شود (‘خدمات دسکتاپ از راه دور’ -> ‘میزبان جلسه دسکتاپ از راه دور’ -> ‘بازگردانی دستگاه و منابع’ -> ‘اجازه ندهید…’).

APT29 یکی از تهدیدات سایبری با قابلیتهای بالا در روسیه باقی مانده است و اخیراً بهخاطر استفاده از آسیبپذیریهایی شناخته شده که فقط برای فروشندگان نرمافزارهای جاسوسی در دسترس هستند، معروف شده است.

“در سال گذشته، مشخص شد که تهدیدگران به شرکتهای نرمافزاری مهمی مانند TeamViewer، مایکروسافت و هولیت پاکارد انترپرایز (Hewlett Packard Enterprise) هک کردهاند.”

“سرویسهای اطلاعاتی غربی اوایل این ماه درباره استفاده APT29 از نقاط ضعف سرورهای Zimbra و JetBrains TeamCity بهصورت انبوه، برای نفوذ به سازمانهای مهم در سرتاسر جهان هشدار دادند.”