باجافزار Black Basta به بدافزار سفارشی و پیچیدهتری تغییر کرده است.

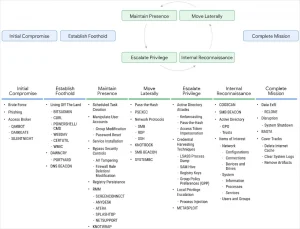

گروه باجافزار Black Basta توانایی مقاومت و تطبیقپذیری خود را در یک فضای دائماً در حال تغییر نشان داده است. این گروه از ابزارها و تاکتیکهای سفارشی جدیدی برای گریز از شناسایی و انتشار در شبکه استفاده میکند.

Black Basta یک گروه باجافزاری است که از آوریل ۲۰۲۲ فعال بوده و مسئول بیش از ۵۰۰ حمله موفقیتآمیز به شرکتها در سراسر جهان است.

این گروه باجافزار از یک استراتژی دوگانهی اخاذی پیروی میکند که شامل سرقت داده و رمزگذاری آن است و درخواست پرداختهای کلان باج به میزان میلیونها دلار میکند. این گروه باجافزار پیشتر با باتنت QBot همکاری کرده بود تا دسترسی اولیه به شبکههای شرکتها را به دست آورد.

با این حال، پس از آن که باتنت QBot توسط نیروهای انتظامی مختل شد، شرکت Mandiant گزارش میدهد که این گروه باجافزار مجبور شد برای نفوذ به شبکههای شرکتها، همکاریهای جدیدی ایجاد کند.

علاوه بر این، شرکت Mandiant، که عاملان تهدید را با عنوان UNC4393 ردیابی میکند، بدافزارها و ابزارهای جدیدی را که در نفوذهای Black Basta استفاده میشوند، شناسایی کرده است که نشاندهندهی تکامل و مقاومت آنها است.

گروه باجافزار Black Basta تا کنون سال فعالی داشته است و به نهادهای برجستهای همچون Veolia North America، هیوندای موتور اروپا، و Keytronic نفوذ کرده است.

پیشرفته بودن این گروه تهدید در این واقعیت نمود پیدا میکند که اغلب به سوءاستفاده از آسیبپذیریهای روز صفر دسترسی دارد، از جمله آسیبپذیری افزایش امتیاز در ویندوز (۲۰۲۴-۲۶۱۶۹) و نقصهای دور زدن احراز هویت در VMware ESXi (CVE-2024-37085)

تاکتیکها و ابزارهای جدید Black Basta

پس از آن که FBI و وزارت دادگستری در اواخر سال ۲۰۲۳ زیرساختهای QBot را از بین بردند، Black Basta به دیگر clusters توزیع دسترسی اولیه روی آورد، بهویژه آنهایی که بدافزار DarkGate را تحویل میدهند.

سپس، Black Basta به استفاده از SilentNight، یک بدافزار درب پشتی چندمنظوره که از طریق تبلیغات مخرب (malvertising) توزیع میشود، روی آورد و این تغییر به معنای ترک روش فیشینگ به عنوان روش اصلی دسترسی اولیه آنها بود.

شرکت Mandiant گزارش میدهد که گروه Black Basta بهتدریج از استفاده از ابزارهای عمومی در دسترس به بدافزارهای سفارشی توسعهیافته داخلی تغییر رویه داده است.

در اوایل سال ۲۰۲۴، مشاهده شد که UNC4393 از یک دراپر سفارشی که تنها در حافظه فعال است و نام آن DawnCry است، استفاده کرده است. این دراپر یک عفونت چندمرحلهای را آغاز کرد، که پس از آن DaveShell قرار داشت و در نهایت به PortYard tunneler منتهی شد.

PortYard، که آن نیز ابزاری سفارشی است، اتصالاتی به زیرساخت فرماندهی و کنترل (C2) گروه Black Basta برقرار میکند و ترافیک را از طریق پروکسی هدایت میکند.

سایر ابزارهای سفارشی قابل توجهی که Black Basta در عملیاتهای اخیر خود استفاده کرده است، عبارتند از:

- CogScan : یک ابزار شناسایی مبتنی بر .NET که برای جمعآوری فهرستی از میزبانهای موجود در شبکه و جمعآوری اطلاعات سیستمی استفاده میشود.

- SystemBC : یک تونلکننده که دستورات مربوط به پروکسی را از سرور C2 با استفاده از یک پروتکل باینری سفارشی از طریق TCP بازیابی میکند.

- KnockTrock : یک ابزار مبتنی بر .NET که لینکهای نمادین را در اشتراکهای شبکه ایجاد میکند و اجرایی باجافزار BASTA را اجرا میکند، و مسیر لینک نمادین تازه ایجاد شده را به آن میدهد.

- KnowTrap : یک دراپر که تنها در حافظه فعال است و به زبان C/C++ نوشته شده است و میتواند بار اضافی (پلود) دیگری را در حافظه اجرا کند.

در کنار موارد فوق، Black Basta همچنان در حملات اخیر خود از باینریهای ‘استفاده از منابع موجود’ و ابزارهای در دسترس استفاده میکند، از جمله استفاده از ابزار خط فرمان certutil ویندوز برای دانلود SilentNight و ابزار Rclone برای استخراج دادهها.

در مجموع، Black Basta همچنان یک تهدید جهانی مهم باقی میماند و یکی از بازیگران اصلی در حوزه باجافزار است.