کتاب و مقالات

-

پیکربندی امن Mobile با استفاده از GrapheneOS

پیش از ورود به فرآیند راهاندازی، ضروری است درک کنیم که چرا GrapheneOS نسبت به Android استاندارد متمایز است و چرا گزینهای ایدهآل برای کاربرانی محسوب میشود که به حریم خصوصی اهمیت میدهند. GrapheneOSیک سیستمعامل متمرکز بر امنیت و حریم خصوصی است که جایگزین Stock OS دستگاه میشود و سطح بالاتری از محافظت در برابر بدافزارها، رهگیری و دسترسی غیرمجاز…

بیشتر بخوانید » -

Varonis Interceptor: نسل جدید امنیت ایمیل با رویکرد هوش مصنوعی

امروز با افتخار از Varonis Interceptor رونمایی میکنیم؛ راهکار امنیت ایمیل مبتنی بر هوش مصنوعی. هوش مصنوعی موجب پیدایش نسل جدیدی از تهدیدات ایمیلی شده است که از هر زمان دیگری فریبندهتر هستند. مهاجمان با تقلید از لحن، زبان، برندینگ، و حتی صدا و ویدیو، کمپینهای فیشینگ خودکار و پیچیدهای را اجرا میکنند که شناسایی آنها برای انسانها — و…

بیشتر بخوانید » -

بررسی تأثیر گواهینامه VMware بر توسعه مهارتها و فرصتهای شغلی

از آزمایشگاه تا رهبری: چگونه گواهینامه VMware مسیر شغلی من را دگرگون کرد هنوز هم لحظهای را که اولین آزمون گواهینامه VMware خود را با موفقیت پشت سر گذاشتم، بهخاطر دارم؛ لحظهای که بهراستی تمام تلاشهایم در مسیر حرفهایام را معنا و تأیید کرد. بهعنوان یک مهندس فناوری اطلاعات، همیشه به توانایی خود در مواجهه با چالشهای پیچیدهٔ زیرساختی افتخار…

بیشتر بخوانید » -

دسترسی رایگان به نسخه سوم کتاب Cybersecurity For Dummies برای مدت محدود

در دنیای فوقالعاده متصل امروز، تهدیدهای سایبری از هر زمان دیگری پیچیدهتر و پرتکرارتر شدهاند — از حملات باجافزاری و نشت دادهها گرفته تا کلاهبرداریهای مهندسی اجتماعی و حملات مداوم پیشرفته (APT) که همهچیز را از کاربران عادی تا شرکتهای بزرگ Fortune 500 هدف قرار میدهند. اکنون میتوانید کتاب «Cybersecurity For Dummies، ویرایش سوم» با ارزش ۲۹٫۹۹ دلار را برای…

بیشتر بخوانید » -

حفاظت از حریم خصوصی: اشتراکگذاری فایل

ما هر روز فایل به اشتراک میگذاریم — چه عکس باشد، چه سند، گزارش یا حتی دادههای حساس تجاری. اما با هر کلیک، مخاطرهای وجود دارد: هکرها، بدافزارها، نشت داده یا کسی که جایی را که نباید، زیر نظر دارد. به همین دلیل اشتراکگذاری فایل بهصورت امن و ناشناس اهمیت زیادی یافته است. موضوع تنها انتقال داده از نقطهای به…

بیشتر بخوانید » -

چرا Microsoft 365 به بزرگترین ریسک امنیتی سازمانها تبدیل شده است؟

مخفی در برابر دیدگان: نقطه کور پشتیبانگیری یکی از ریسکهای اغلب نادیده گرفتهشده در محیطهای Microsoft 365 مربوط به سیستمهای backup و recovery است. بسیاری از سازمانها تصور میکنند که retention policies و version history داخلی Microsoft حفاظت کافی را فراهم میکنند، اما این فرض منجر به ایجاد نقاط کور خطرناک میشود. Backupهای استاندارد در Microsoft 365 اغلب فاقد گزینههای…

بیشتر بخوانید » -

Burp Suite برای تست نفوذ: افزونه Autorize

بهمنظور حفاظت از داراییهای آنلاین، تست امنیتی وباپلیکیشن یکی از عناصر حیاتی در راستای ایمنسازی آنها محسوب میشود. Burp Suite طی سالهای متمادی در این حوزه پیشرو بوده و همچنان توسط متخصصان امنیت و هکرهای اخلاقی مورد استفاده قرار میگیرد. یکی از افزونههایی که در جامعه تست امنیت وب برجسته است، Autorize نام دارد که مجموعهای گسترده از قابلیتهای اضافی…

بیشتر بخوانید » -

۶ سناریوی حملهی Browser-Based که امنیت سازمانها را در ۲۰۲۵ به چالش میکشد

تیمهای امنیتی باید چه نکاتی را دربارهی تکنیکهای حملهی مبتنی بر مرورگر که عامل اصلی نقضهای امنیتی در سال ۲۰۲۵ هستند، بدانند؟ «مرورگر میدان نبرد جدید است.» «مرورگر نقطهی پایانی جدید است.» اینها جملاتی هستند که بارها و بارها هنگام مطالعهی مقالات در وبسایتهایی مشابه این با آنها مواجه میشوید. اما این عبارات از منظر امنیتی دقیقاً چه معنایی دارند؟…

بیشتر بخوانید » -

روش نوین حملات هوش مصنوعی با سوءاستفاده از Downscaled Images برای سرقت دادهها

پژوهشگران یک حمله نوین طراحی کردهاند که با inject کردن malicious prompts در تصاویر پردازششده توسط سامانههای AI، دادههای کاربران را سرقت میکند و سپس این دادهها را به یک Large Language Model (LLM) منتقل میسازد. این روش مبتنی بر تصاویر full-resolution است که حاوی دستورالعملهایی نامرئی برای چشم انسان میباشند اما پس از کاهش کیفیت از طریق resampling algorithms…

بیشتر بخوانید » -

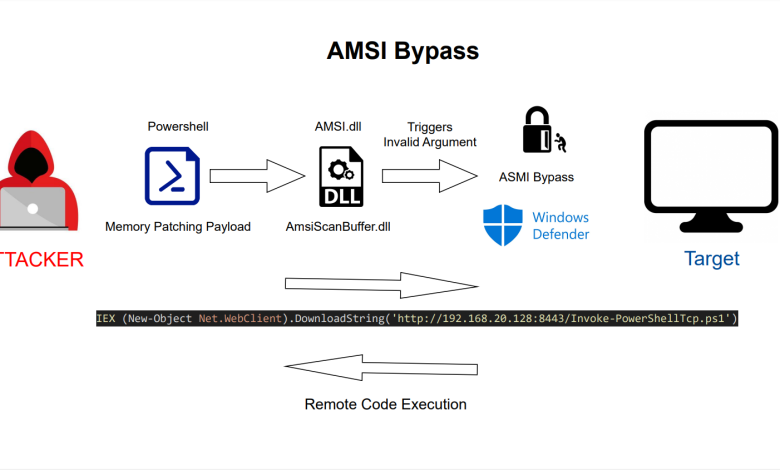

راهنمای جامع در مورد Bypass کردن AMSI

مایکروسافت استاندارد Antimalware Scan Interface (AMSI) را توسعه داد که به توسعهدهندگان امکان میدهد مکانیزمهای دفاع در برابر بدافزار را در نرمافزار خود ادغام کنند. AMSI این قابلیت را فراهم میکند که یک برنامه با هر آنتیویروس نصبشده روی سیستم تعامل داشته باشد و از اجرای بدافزارهای پویا و مبتنی بر اسکریپت جلوگیری کند. در این مقاله، به بررسی دقیقتر…

بیشتر بخوانید »