امنیت اطلاعات

-

Security Policy یا سیاست امنیتی چیست ؟

Security Policy چیست ؟ Security Policy یا سیاست امنیتی، مجموعهای از اصول، قواعد، و دستورالعملها است که یک سازمان برای محافظت از اطلاعات و سیستمهای خود در برابر تهدیدات امنیتی تدوین میکند. این سیاست بهعنوان چارچوبی عمل میکند که راهنماییهای لازم برای تأمین امنیت اطلاعات و زیرساختهای سازمان را ارائه میدهد. اجزای سیاست امنیتی تعریف اهداف: تعیین اهداف امنیتی مانند…

بیشتر بخوانید » -

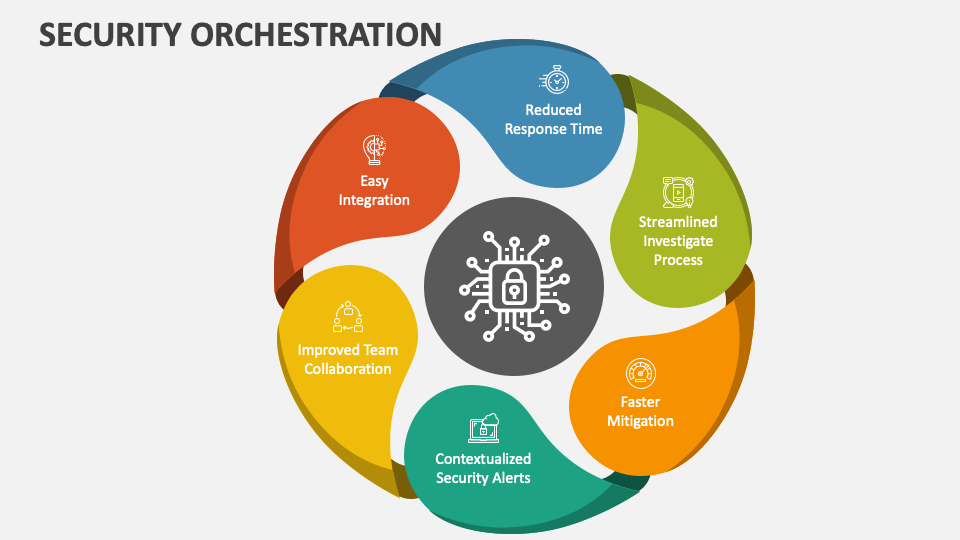

Security Orchestration یا هماهنگی امنیتی چیست ؟

Security Orchestration چیست ؟ هماهنگی امنیتی (Security Orchestration) به فرایند اتوماسیون و هماهنگسازی ابزارها، فناوریها و فرآیندهای امنیتی برای شناسایی، تجزیه و تحلیل، پاسخ و مدیریت تهدیدات سایبری اطلاق میشود. این مفهوم به سازمانها کمک میکند تا امنیت سایبری خود را بهینه کنند و کارایی عملیات امنیتی را افزایش دهند. اجزای کلیدی Security Orchestration اجزای کلیدی هماهنگی امنیتی (Security Orchestration)…

بیشتر بخوانید » -

آموزش امنیت شبکه

امنیت شبکه یکی از حوزههای مهم در فناوری اطلاعات و ارتباطات است که به محافظت از دادهها و اطلاعات در برابر تهدیدها و حملات مختلف میپردازد. در این آموزش، به اصول، ابزارها و تکنیکهای مختلف امنیت شبکه خواهیم پرداخت. مفاهیم اولیه امنیت شبکه الف) تهدیدها و آسیبپذیریها تهدید: هر گونه رویدادی که میتواند به اطلاعات یا عملکرد شبکه آسیب…

بیشتر بخوانید » -

Incident Response یا پاسخ به حوادث چیست ؟

Incident Response یا پاسخ به حوادث فرآیندی است که طی آن سازمانها و تیمهای امنیتی به وقایع امنیتی (مثل حملات سایبری، نفوذ به سیستمها، نشت اطلاعات و…) واکنش نشان میدهند تا تأثیرات منفی آنها را به حداقل برسانند. این فرآیند شامل شناسایی، مدیریت، تحلیل، و بازیابی از حوادث امنیتی میباشد. مراحل Incident Response چیست؟ مراحل Incident Response (پاسخ به حوادث)…

بیشتر بخوانید » -

استاندارد PCI DSS چیست ؟

استاندارد PCI DSS (مخفف Payment Card Industry Data Security Standard) یک مجموعه جامع از الزامات امنیتی است که برای حفاظت از اطلاعات کارتهای پرداختی (مانند کارتهای اعتباری، دبیت کارتها و کارتهای پیشپرداخت) طراحی شده است. این استاندارد توسط شورای استانداردهای امنیتی صنعت کارت پرداخت (PCI SSC) که توسط شرکتهای اصلی کارت اعتباری مانند Visa، MasterCard، American Express، Discover و JCB…

بیشتر بخوانید » -

استاندارد HIPAA چیست ؟

استانداردهای امنیتی HIPAA یکی از بخشهای حیاتی این قانون هستند که با هدف حفاظت از اطلاعات بهداشتی شخصی (PHI) در برابر دسترسیهای غیرمجاز، از دست رفتن دادهها، و سوءاستفاده طراحی شدهاند. این استانداردها شامل مجموعهای از الزامات فنی و مدیریتی است که مؤسسات و ارائهدهندگان خدمات بهداشتی ملزم به رعایت آنها هستند. اجزای اصلی استانداردهای امنیتی HIPAA استانداردهای امنیت اداری…

بیشتر بخوانید » -

استاندارد امنیتی SABSA چیست ؟

SABSA (Sherwood Applied Business Security Architecture) یک چارچوب امنیتی جامع است که به منظور طراحی، توسعه، و مدیریت امنیت سازمانها و سیستمهای اطلاعاتی ایجاد شده است. این استاندارد به شما کمک میکند تا امنیت را به صورت استراتژیک و با در نظر گرفتن نیازهای تجاری و فناوریهای موجود پیادهسازی کنید. در ادامه به برخی از جنبههای اصلی استاندارد SABSA پرداخته…

بیشتر بخوانید » -

Hardening چیست ؟

در امنیت سایبری و فناوری اطلاعات، Hardening یا “سختسازی” به مجموعهای از اقدامات و تنظیمات اطلاق میشود که برای افزایش امنیت سیستمها، شبکهها، نرمافزارها و سختافزارها انجام میشود. هدف از سختسازی کاهش سطح حمله (attack surface) و محدود کردن فرصتهای نفوذ برای هکرها و بدافزارها است. مراحل معمول در سختسازی شامل موارد زیر است: حذف یا غیرفعال کردن سرویسها و…

بیشتر بخوانید » -

CIS Control چیست ؟

CIS (Center for Internet Security) Controls یک چارچوب امنیتی متشکل از مجموعهای از بهترین شیوهها و دستورالعملها برای افزایش امنیت سیستمها و کاهش مخاطرات امنیتی در شبکههای سازمانی است. این کنترلها به سازمانها کمک میکنند تا تهدیدات سایبری را کاهش داده و سطح امنیتی خود را افزایش دهند. در ادامه به معرفی کامل CIS Controls میپردازیم. CIS Controls چیست؟ CIS…

بیشتر بخوانید » -

امنیت اطلاعات (Information Security) چیست ؟

امنیت اطلاعات (Information Security) به مجموعهای از اقدامات و فرایندهایی گفته میشود که هدف آنها حفاظت از اطلاعات در برابر دسترسیهای غیرمجاز، تغییرات غیرمجاز، و از دست رفتن یا تخریب اطلاعات است. امنیت اطلاعات شامل سه جزء اصلی است که به عنوان مثلث CIA شناخته میشوند: محرمانگی (Confidentiality) : حفاظت از اطلاعات در برابر دسترسیهای غیرمجاز، به طوری که فقط…

بیشتر بخوانید »