یییی اسلاید

-

نحوهی ایجاد و اداره یک مرکز عملیات امنیت

مراکز عملیات امنیت امروزی (یا همان مراکز SOC) باید به تمامی امکانات مورد نیاز برای ایجاد یک سد دفاعی قدرتمند و موثر برای حفاظت از زیرساخت IT پویا و همواره در حال تغییر سازمانها مجهز باشند. این امکانات بازهی وسیعی از فناوریهای تشخیص و پیشگیری، دریایی از ابزارهای گزارش اطلاعات تهدید و دسترسی به نیروی کار مستعد مشتکل از کارشناسان…

بیشتر بخوانید » -

XML چیست و آسیبپذیری XXE چگونه به وجود میآید؟

در این مقاله میخواهیم با مثال عملی و استفاده از کد، با آسیبپذیری XXE آشنا شویم. XXE یا XML External Entities، در لیست OWASP Top 10 برای آسیبپذیریهای وب، در رتبه چهارم قرار دارد و بخش مهمی از حملات وب، حملات تزریق XXE هستند. اما برای این که بهتر بتوانیم این آسیبپذیری را درک کنیم، ابتدا باید آشنایی مختصری با…

بیشتر بخوانید » -

ساخت یک اکوسیستم امن ۵G

افزایش عملکرد حیاتی ۵G، سیستمهای هوشمند مهم را قادر میسازد تا اطلاعات را سریعتر از هر زمان دیگری به اشتراک بگذارند و به آنها پاسخ دهند. همچنین به شرکتهای صنعتی این امکان را میدهد، زیرساختهای خود را با اطمینان خاطر به سمت رویه دیجیتالی و خودکار، سوق دهند. فناوری ۵G مجموعهای منحصر به فرد و ارزشمند از قابلیتها را ارائه…

بیشتر بخوانید » -

چگونه مدرک CEH بگیریم؟

این روزها تعداد هکها، حملات سایبری و سرقتهای مجازی به حد زیادی رسیده است. بسیاری از شرکتهای کوچک و بزرگ قربانی هکرها شده و دادههای مهم خود را ازدستدادهاند. به نظر میرسد امروزه، هرکسی نیاز دارد به گونهای از سیستم خود در مقابل نفوذ هکرها محافظت کند. «هک اخلاقی» در واقع نوعی دسترسی مجاز به دادههای یک شبکه یا کامپیوتر…

بیشتر بخوانید » -

دامین کنترلر چیست؟

کنترلر دامنه یا Domain Controller، سروری است که به ریکوئستهای احراز هویت پاسخ میدهد و کاربرها را در یک شبکهی کامپیوتری اعتبارسنجی میکند. ایجاد دامنه، یک روش سلسلهمراتبی برای مرتبکردن و دستهبندی کاربران و کامپیوترهایی است که روی یک شبکهی مشترک با هم تعامل میکنند. کنترلر دامنه، تمام دادههای این کاربران و کامپیوترها را مرتب و ایمن نگه میدارد. میتوانید…

بیشتر بخوانید » -

بیتلاکر چیست؟ شکستن قفل درایو Bitlocker

بیتلاکر چیست؟ | کاربرد و اهمیت آن آیا میدانید چطور میتوانید از اطلاعات سیستم خودتان در مقابل هکرها محافظت کرد؟یکی از قابلیتهای امنیتی رمزگذاریشده که از طریق آن امکان حفاظت از درایوها وجود دارد، «بیتلاکر» است. این قابلیت توسط شرکت مایکروسافت ارائه شد و بهعنوان یکی از قویترین سیستمهای رمزنگاری اطلاعات به شمار میرود. در ادامه قصد داریم به معرفی…

بیشتر بخوانید » -

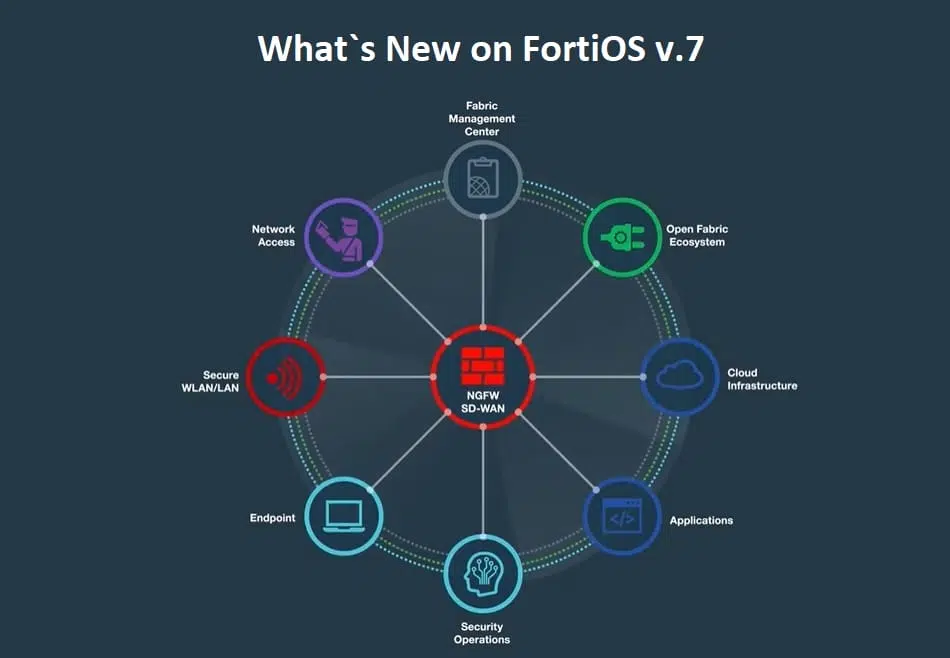

معرفی ورژن هفت فورتی او اس (FortiOS v.7)

معرفی نسخه هفتم FortiOS: امنیت پایدار در تمام شبکهها، اندپوینتها و زیرساختهای ابری شبکههای امروزی همواره در حال گسترش هستند؛ فناوریها و پدیدههای مثل دستگاههای خارج از شبکه، رایانش غیرمتمرکز، محیطهای چندابری، شبکههای فناوری عملیاتی (OT) همگراشده، LTE و ۵G، اتصالات متنوع اینترنتی و لبهی منزل (home) که اخیرا و با رواج گستردهی دورکاری اهمیت فراوانی پیدا کرده است، با…

بیشتر بخوانید » -

بعد از حمله باجافزار چه کنیم؟

فایلهای شما رمزگذاری شد! چگونه میتوان عواقب حمله باج افزارهای سازمانی را به حداقل رساند؟ شما هزار و یک مقاله درباره حفاظت از شبکه خود در برابر هر تهدیدی خواندهاید. اما گاهی اوقات، با وجود همه اقدامات احتیاطی، یک راه نفوذ پیدا میشود. اکنون زمان حفظ خونسردی و اقدامات سریع و قاطع است. عکس العمل شما کمک خواهد کرد تا…

بیشتر بخوانید » -

فورتی آنالایزر مجازی چیست؟

فورتی آنالایزر مجازی چیست؟ لاگگیری و تحلیل پیشرفته زیرساختهای مجازی هرروزه چشمانداز دنیای آیتی را تغییر میدهند؛ از شبکههای محلی و سرورهای مجازی گرفته تا سیستمهای دسکتاپ مجازی، به طور کلی محیطهای مختلف IT با سرعت زیادی در حال تبدیلشدن به بخشی از زیرساختهای ابری مجازیسازی شده هستند، و محصولات امنیتی نیز از این قاعده مستثنی نیستند. نسخه مجازی فورتیآنالایزر…

بیشتر بخوانید » -

SQL Injection چیست؟

SQL Injection یا تزریق SQL، یک آسیب پذیری امنیتی وب است که مهاجم میتواند به واسطهی آن، در کوئریهایی که یک اپلیکیشن به دیتابیس خود میفرستد تداخل ایجاد کرده و آنها را دستکاری کند. این آسیبپذیری عموماً به مهاجم اجازه میدهد دادههایی را ببیند که در اصل قرار نبوده قادر به دیدن آنها باشد! این داده ممکن است شامل دادههایی…

بیشتر بخوانید »