هکرهای چینی لینوکس را با بدافزار جدیدی به نام WolfsBane هدف قرار دادهاند.

یک بکدور جدید برای لینوکس با نام WolfsBane کشف شده است که گمان میرود نسخهای تغییر یافته از بدافزاری ویندوزی باشد که توسط گروه هکری چینی “Gelsemium” استفاده میشود.

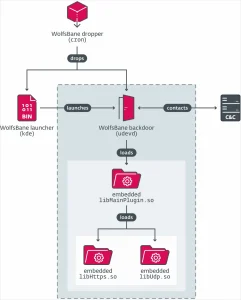

پژوهشگران امنیتی شرکت ESET که بدافزار WolfsBane را تحلیل کردهاند، گزارش میدهند که WolfsBane یک ابزار بدافزاری کامل است که شامل یک Dropper ، Launcher و Backdoor میباشد، در حالی که از یک روتکیت متنباز اصلاحشده برای دور زدن شناسایی نیز استفاده میکند.

پژوهشگران همچنین بدافزار دیگری به نام FireWood را کشف کردهاند که به نظر میرسد با بدافزار ویندوزی “Project Wood” مرتبط باشد.

با این حال، احتمال بیشتری وجود دارد که FireWood یک ابزار مشترک باشد که توسط چندین گروه APT چینی استفاده میشود، و نه یک ابزار اختصاصی یا خصوصی که توسط گروه Gelsemium ایجاد شده باشد.

شرکت ESET میگوید که این دو خانواده بدافزاری، که هر دو در سال گذشته در پلتفرم VirusTotal ظاهر شدهاند، بخشی از یک روند گستردهتر هستند که در آن گروههای APT به طور فزایندهای پلتفرمهای لینوکس را هدف قرار میدهند؛ زیرا امنیت ویندوز قویتر شده است.

به گفته شرکت ESET : روند تمرکز گروههای APT روی بدافزارهای لینوکس قابلتوجهتر شده است. ما معتقدیم این تغییر به دلیل بهبودهایی در امنیت ایمیل و نقاط پایانی (Endpoint) ویندوز است، مانند استفاده گسترده از ابزارهای شناسایی و واکنش در نقاط پایانی (EDR) و تصمیم مایکروسافت برای غیرفعال کردن ماکروهای Visual Basic for Applications (VBA) بهصورت پیشفرض. در نتیجه، عاملان تهدید به دنبال مسیرهای حمله جدید هستند و تمرکز بیشتری روی بهرهبرداری از آسیبپذیریهای سیستمهای متصل به اینترنت دارند، که بیشتر آنها بر روی لینوکس اجرا میشوند.

ماهیت پنهانی و خطرناک بدافزار WolfsBane

WolfsBane از طریق یک فایل مخرب (cron) وارد سیستم قربانی میشود و بخشی از آن که مسئول اجرای بدافزار است، به گونهای طراحی شده که شبیه به یک فایل معتبر مربوط به دسکتاپ KDE باشد تا شناسایی و مشکوک شدن به آن دشوارتر شود.

WolfsBane بسته به مجوزهای دسترسی خود، اقداماتی برای ماندگاری در سیستم انجام میدهد، از جمله غیرفعال کردن مکانیزمهای امنیتی مانند SELinux، ایجاد فایلهای سیستمی جدید یا تغییر فایلهای تنظیمات کاربر، تا حتی پس از ریبوت شدن سیستم یا مداخله کاربر همچنان فعال باقی بماند.

پس از اجرای لانچر، بدافزار udevd بارگذاری میشود که شامل کتابخانههای رمزگذاریشده است. این کتابخانهها حاوی عملکردهای اصلی بدافزار و همچنین پیکربندی ارتباطات فرمان و کنترل هستند که به مهاجم امکان میدهند تا از راه دور سیستم را کنترل کنند.

بدافزار WolfsBane از یک نسخه تغییر یافته از روتکیت BEURK استفاده میکند که از طریق فایل /etc/ld.so.preload به سیستم اضافه میشود. این روتکیت بهطور سراسری در سیستم اجرا میشود تا فرآیندها، فایلها و ترافیک شبکهای که به فعالیتهای بدافزار مربوط میشود را مخفی کند و بدین ترتیب شناسایی آن را دشوارتر کند.

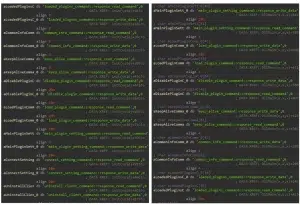

شرکت ESET توضیح میدهد که روتکیت WolfsBane Hider بسیاری از توابع پایهای کتابخانه استاندارد C مانند open، stat، readdir و access را متصل میکند.

توابعی که توسط روتکیت WolfsBane تغییر داده شدهاند، هنگام فراخوانی توابع اصلی سیستم، نتایج مرتبط با خود بدافزار را نادیده میگیرند یا حذف میکنند تا از شناسایی آن جلوگیری کنند. به عبارت دیگر، بدافزار تلاش میکند تا از شناسایی خود در هنگام بررسی سیستم توسط ابزارهای امنیتی جلوگیری کند.

عملکرد اصلی بدافزار WolfsBane دریافت دستورات از سرور فرمان و کنترل (C2) و سپس اجرای آنها با استفاده از نگاشتهای از پیشتعریفشده است، که این مکانیزم مشابه مکانیزم استفادهشده در نسخه ویندوزی این بدافزار است.

دستورات ارسالی به سیستمهای آلوده شامل کارهایی مانند مدیریت فایلها، استخراج اطلاعات حساس و دستکاری تنظیمات سیستم است، که این به گروه هکری Gelsemium اجازه میدهد تا کنترل کامل بر روی سیستمهای هدف را بهدست آورد.

بررسی کلی FireWood

FireWood یک بدافزار درب پشتی لینوکسی است که میتواند برای انجام عملیات جاسوسی پیچیده و طولانیمدت مورد استفاده قرار گیرد. هرچند که ارتباط آن با گروه هکری Gelsemium ضعیف است، اما این بدافزار هنوز هم قابلیتهای تهدیدآمیز زیادی دارد.

قابلیتهای اجرای دستورات آن به اپراتورها این امکان را میدهد که عملیاتهای مربوط به فایلها، اجرای دستورات شل، بارگذاری/حذف کتابخانهها و استخراج دادهها را انجام دهند.

ESET فایلی به نام ‘usbdev.ko’ شناسایی کرده که احتمالاً یک روتکیت در سطح هسته است. این روتکیت به بدافزار FireWood این امکان را میدهد که فرآیندهای خود را مخفی کرده و از شناسایی جلوگیری کند.

بدافزار پایداری خود را بر روی میزبان با ایجاد یک فایل شروع خودکار (gnome-control.desktop) در مسیر ‘.config/autostart/’ تنظیم میکند، در حالی که همچنین میتواند دستورات را در این فایل وارد کند تا آنها را بهطور خودکار در زمان راهاندازی سیستم اجرا کند.

یک لیست جامع از شاخصهای نفوذ مربوط به دو خانواده جدید بدافزار لینوکسی و آخرین کمپینهای گروه Gelsemium در این مخزن گیتهاب در دسترس است.