هکرها از تکنیک AppDomain Injection برای قرار دادن Beacons CobaltStrike استفاده میکنند.

حملات جدیدی که از تابستان ۲۰۲۴ شروع شدهاند، از تکنیک AppDomain Manager Injection استفاده میکنند که به مهاجمان امکان میدهد برنامههای .NET را در ویندوز به ابزارهای مخرب تبدیل کنند.

این تکنیک از سال ۲۰۱۷ وجود داشته و طی سالها چندین PoC برای آن منتشر شده است. با این حال، معمولاً در فعالیتهای تیمهای قرمز (red team) استفاده میشود و به ندرت در حملات مخرب مشاهده شده است، به طوری که مدافعان به طور فعال آن را تحت نظر ندارند.

واحد ژاپنی NTT حملات سایبری را دنبال کرده که با استفاده از ابزار CobaltStrike به سازمانهای مختلف در کشورهای آسیایی اشاره شده، هدف قرار گرفتهاند.

با توجه به گزارش های اخیر شرکت AhnLab ، به نظر میرسد که گروه APT 41 مسئول حملات است، اما اعتماد به این نسبتدادن کم است و هنوز ممکن است اشتباه باشد.

تکنیک AppDomain Manager Injection

تکنیک AppDomainManager Injection، مانند بارگذاری جانبی استاندارد DLL، شامل استفاده از فایلهای DLL است و هدف آن انجام فعالیتهای مخرب بر روی سیستمهای هدف قرار گرفته است.

تکنیک AppDomainManager Injection با استفاده از کلاس خاصی در فریمورک .NET، به طور مؤثرتر و کمتر قابل شناسایی، کدهای مخرب را تزریق و اجرا میکند.

مهاجم یک DLL مخرب ایجاد میکند که با استفاده از یک فایل پیکربندی خاص، بارگذاری یک اسمبلی قانونی را به DLL مخرب هدایت میکند.

در این تکنیک، مهاجم میتواند فایلهای مخرب را در همان پوشه با فایل اجرایی هدف قرار دهد بدون اینکه لازم باشد نام فایل DLL مخرب با نام DLLهای موجود در سیستم هدف مطابقت داشته باشد، برخلاف تکنیکهای دیگر مانند بارگذاری جانبی DLL

وقتی برنامه .NET اجرا میشود، DLL مخرب به عنوان بخشی از آن برنامه بارگذاری شده و کد مخرب آن در همان محیط برنامه قانونی اجرا میشود، که به مهاجم اجازه میدهد بدون شناسایی شدن به فعالیتهای مخرب بپردازد.

برخلاف بارگذاری جانبی DLL که میتواند بهراحتی توسط نرمافزارهای امنیتی شناسایی شود، تزریق AppDomainManager سختتر شناسایی میشود زیرا رفتار مخرب به نظر میرسد که از یک فایل اجرایی قانونی و امضا شده ناشی میشود.

حملات GrimResource

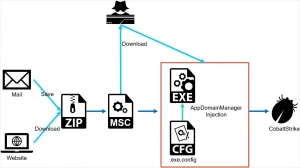

حملاتی که توسط NTT مشاهده شده است با ارسال یک فایل فشرده ZIP به هدف آغاز میشود که شامل یک فایل مخرب MSC (Microsoft Script Component) است.

در این حملات، کد مخرب به محض باز شدن فایل توسط هدف، بدون نیاز به تعامل اضافی از سوی کاربر، اجرا میشود و از تکنیک GrimResource برای انجام این کار استفاده میشود. تیم امنیتی Elastic در ماه ژوئن توضیحات مفصلی در مورد این تکنیک ارائه داده است.

GrimResource یک تکنیک حمله جدید است که از آسیبپذیری XSS در کتابخانه apds.dll ویندوز بهرهبرداری میکند تا کد دلخواه را از طریق کنسول مدیریت مایکروسافت (MMC) با استفاده از فایلهای MSC به طور خاص طراحی شده، اجرا کند.

با استفاده از این تکنیک، مهاجمان قادر به اجرای کد جاوااسکریپت مخرب هستند که سپس میتواند کد .NET را با استفاده از روش DotNetToJScript اجرا کند.

در حملات اخیر که توسط NTT مشاهده شده، فایل MSC به طور خاص یک فایل پیکربندی (exe.config) در پوشهای که یک فایل اجرایی قانونی و امضا شده مایکروسافت در آن قرار دارد، ایجاد میکند.

فایل پیکربندی به گونهای تنظیم شده است که بارگذاری اسمبلیهای خاصی را به سمت یک DLL مخرب هدایت میکند که شامل کلاسی خاص از فریمورک .NET است و به جای اسمبلی قانونی بارگذاری میشود.

در نهایت، این DLL کد مخرب را در چارچوب فایل اجرایی قانونی و امضا شده مایکروسافت اجرا میکند، به طور کامل از شناسایی پنهان شده و تدابیر امنیتی را دور میزند.

در مرحله نهایی حمله، مهاجم یک beacon از ابزار CobaltStrike را بر روی دستگاه هدف بارگذاری میکند و از آن برای انجام فعالیتهای مخرب مختلف، از جمله اضافه کردن بارهای اضافی و حرکت افقی در شبکه استفاده میکند.

هرچند هنوز مشخص نیست که آیا گروه APT41 مسئول این حملات است یا خیر، استفاده از تکنیکهای پیشرفته و کمتر شناخته شده نشاندهندهی تخصص فنی بالای مهاجمان در ترکیب این تکنیکها در عمل است.