کلاهبرداری جدید از کاربران مک با اپلیکیشنهای جعلی Ledger

کارزارهای مجرمان سایبری با استفاده از اپلیکیشنهای جعلی Ledger، کاربران سیستمعامل macOS را هدف قرار داده و با توزیع بدافزاری، تلاش میکنند عبارات بازیابی (Seed Phrase) کاربران را که کلید دسترسی به کیفپولهای ارز دیجیتال آنها محسوب میشود، سرقت کنند.

Ledger یکی از کیفپولهای سختافزاری محبوب برای نگهداری امن ارزهای دیجیتال در حالت آفلاین است.

عبارت بازیابی یا Seed، مجموعهای از ۱۲ یا ۲۴ واژه تصادفی است که به کاربر این امکان را میدهد تا در صورت گم شدن کیفپول یا فراموشی رمز عبور، دارایی دیجیتال خود را بازیابی کند. این عبارت باید بهصورت خصوصی و آفلاین نگهداری شود، چرا که در صورت افشای آن، تمام داراییهای دیجیتال در معرض خطر قرار خواهند گرفت.

تحول در حملات جعلی Ledger: سرقت مستقیم عبارت بازیابی کاربران macOS

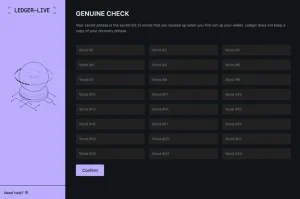

طبق گزارشی از آزمایشگاه Moonlock، در این نوع حملات، اپلیکیشنهای مخرب با جعل ظاهر اپلیکیشن رسمی Ledger، کاربران را فریب میدهند تا عبارت بازیابی (Seed Phrase) خود را در یک صفحهی فیشینگ وارد کنند.

Moonlock Lab اعلام کرده است که از اوت ۲۰۲۴ این حملات را زیر نظر داشته و در آن زمان، نسخههای جعلی این اپلیکیشن تنها قادر به سرقت رمزهای عبور، یادداشتها و جزئیات کیف پول بودند تا صرفاً تصویری کلی از داراییهای دیجیتال کاربران به دست آورند. با این حال، این اطلاعات برای دسترسی به موجودی کیف پول کافی نبود.

در نسخههای جدیدتر، تمرکز مهاجمان بر سرقت عبارت بازیابی قرار گرفته که به آنها امکان میدهد کل دارایی قربانی را برداشت کنند.

پیشرفت کمپینهای مخرب Ledger

در ماه مارس، Moonlock Lab فعالیت یک عامل تهدید با نام مستعار “Rodrigo” را شناسایی کرد که بدافزار جدیدی برای macOS با نام “Odyssey” را منتشر کرده بود.

این بدافزار با جایگزین کردن اپلیکیشن رسمی Ledger Live در دستگاه قربانی، حمله را مؤثرتر میکند. درون این اپلیکیشن جعلی، یک صفحه فیشینگ تعبیه شده است که از کاربر میخواهد برای بازیابی حساب، عبارت ۲۴ کلمهای بازیابی را وارد کند. این درخواست پس از نمایش یک پیام خطای جعلی با عنوان “خطای بحرانی” به کاربر ارائه میشود.

گسترش بدافزار Odyssey و الگوبرداری سایر مهاجمان

بدافزار Odyssey همچنین قادر است نام کاربری دستگاههای macOS را سرقت کرده و تمامی دادههایی را که از طریق فیلدهای فیشینگ وارد میشود، به سرور فرمان و کنترل (C2) متعلق به “Rodrigo” ارسال کند.

موفقیت و کارایی این بدافزار بهسرعت در انجمنهای زیرزمینی سایبری مورد توجه قرار گرفت و باعث ظهور حملاتی مشابه توسط بدافزاری با نام AMOS Stealer شد که قابلیتهای مشابهی را پیادهسازی کرده است.

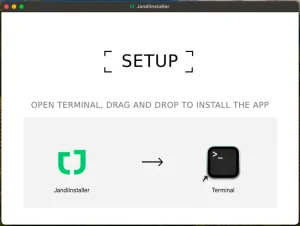

در ماه گذشته، یک کمپین جدید مرتبط با AMOS شناسایی شد که از فایل نصبی با پسوند DMG و نام ‘JandiInstaller.dmg’ استفاده میکرد. این فایل با دور زدن مکانیزم امنیتی Gatekeeper در macOS، اقدام به نصب نسخهای آلوده و جعلی از اپلیکیشن Ledger Live میکرد که صفحات فیشینگ مشابه با سبک حملات Rodrigo را به نمایش میگذاشت.

فریب کاربران و پیچیدهتر شدن روشهای حمله

کاربرانی که فریب حملات AMOS را خورده و عبارت ۲۴ کلمهای بازیابی خود را در فیلد فیشینگ وارد میکردند، با پیامی گمراهکننده تحت عنوان “اپلیکیشن خراب شده است” (App corrupted) مواجه میشدند. این پیام بهمنظور کاهش شک و تردید قربانی و فراهمکردن زمان کافی برای مهاجم جهت انتقال داراییها نمایش داده میشد.

در همان بازه زمانی، یک عامل تهدید دیگر با نام کاربری @mentalpositive در انجمنهای دارکوب، ماژولی موسوم به “anti-Ledger” را تبلیغ میکرد. با این حال، طبق اعلام Moonlock، هیچ نمونه عملیاتی از این ابزار در دسترس نبود.

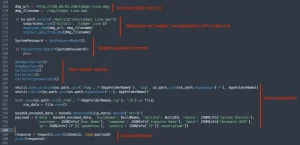

حمله جدید با استفاده از PyInstaller و تکنیک iframe

در ماه جاری، پژوهشگران شرکت Jamf، که در زمینه ارائه نرمافزارهای مدیریت دستگاههای اپل به سازمانها فعالیت دارد، کمپین دیگری را شناسایی کردند. در این کمپین، یک فایل باینری فشردهشده با PyInstaller در قالب فایل نصبی DMG توزیع میشد. این فایل پس از اجرا، صفحهای فیشینگ را از طریق iframe در رابط جعلی Ledger Live بارگذاری میکرد تا عبارت بازیابی کاربران را سرقت کند.

این حمله نیز مانند کمپین AMOS، رویکردی ترکیبی را دنبال میکند و علاوه بر حملات هدفمند به کیفپول Ledger، دادههای مرورگر، پیکربندی کیفپولهای گرم (hot wallets) و اطلاعات سیستمی را نیز هدف قرار میدهد.

توصیههای امنیتی برای حفاظت از کیفپول Ledger

برای ایمن نگهداشتن کیفپول Ledger خود، تنها اپلیکیشن Ledger Live را از وبسایت رسمی این شرکت دانلود کنید و پیش از وارد کردن عبارت بازیابی (Seed Phrase)، از صحت محیط کاربری و اصالت نرمافزار اطمینان حاصل نمایید.

عبارت بازیابی فقط در شرایط خاص مانند بازیابی کیفپول یا راهاندازی دستگاه جدید باید مورد استفاده قرار گیرد. حتی در این مواقع نیز، این عبارت صرفاً باید از طریق خود دستگاه سختافزاری Ledger وارد شود، نه درون اپلیکیشن و نه در هیچ وبسایتی.

هرگونه درخواست برای وارد کردن عبارت بازیابی در محیط نرمافزاری یا آنلاین، نشانهای قوی از فیشینگ و حمله سایبری است.