در حملهای سایبری به وبسایت iClicker، دانشجویان از طریق CAPTCHA جعلی هدف بدافزار قرار گرفتند.

وبسایت iClicker، پلتفرم محبوب تعامل با دانشجویان، در حملهای از نوع ClickFix مورد نفوذ قرار گرفت؛ در این حمله، مهاجمان با استفاده از CAPTCHA جعلی، دانشجویان و اساتید را فریب دادند تا بدافزاری را بر روی دستگاههای خود نصب کنند.

iClicker یکی از زیرمجموعههای شرکت Macmillan و یک ابزار دیجیتال برای کلاسهای درس است که به اساتید امکان میدهد حضور و غیاب را ثبت کنند، سؤالات یا نظرسنجیهای زنده مطرح نمایند و میزان مشارکت دانشجویان را پایش کنند. این پلتفرم بهطور گسترده توسط بیش از ۵ هزار استاد و ۷ میلیون دانشجو در دانشگاهها و کالجهای ایالات متحده، از جمله دانشگاه میشیگان، دانشگاه فلوریدا و چندین دانشگاه در ایالت کالیفرنیا مورد استفاده قرار میگیرد.

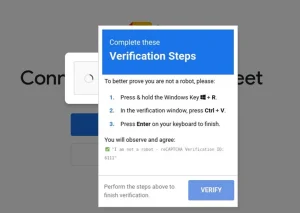

براساس هشدار امنیتی تیم Safe Computing دانشگاه میشیگان، وبسایت iClicker در بازه زمانی ۱۲ تا ۱۶ آوریل ۲۰۲۵ مورد نفوذ قرار گرفته و یک CAPTCHA جعلی نمایش داده است که از کاربران میخواست برای تأیید هویت، دکمه «من ربات نیستم» را فشار دهند.

با این حال، کلیک کاربران بر روی پیام تأیید منجر به کپی شدن بیصدای یک اسکریپت PowerShell در کلیپبورد ویندوز میشد؛ روشی که در چارچوب یک حمله مهندسی اجتماعی با عنوان “ClickFix” مورد استفاده قرار گرفته است.

در مرحله بعد، CAPTCHA به کاربران دستور میداد که پنجره Run ویندوز را با فشردن کلیدهای Win + R باز کنند، اسکریپت PowerShell را با استفاده از Ctrl + V در آن الصاق نمایند و سپس با فشردن کلید Enter آن را اجرا کنند تا فرآیند تأیید هویت انجام شود.

اگرچه حمله ClickFix دیگر در وبسایت iClicker فعال نیست، اما یکی از کاربران Reddit این فرمان را در پلتفرم Any.Run اجرا کرده است که منجر به افشای محتوای اسکریپت PowerShell مورد استفاده در این حمله شده است.

دستور PowerShell مورد استفاده در حمله به iClicker بهشدت مبهمسازی (obfuscation) شده بود، اما پس از اجرا، با یک سرور راهدور به آدرس http://67.217.228[.]14:8080 ارتباط برقرار میکرد تا یک اسکریپت PowerShell دیگر را دریافت و اجرا کند.

متأسفانه هنوز مشخص نیست که در نهایت چه نوع بدافزاری نصب شده است، چرا که اسکریپت PowerShell دریافتشده بسته به نوع کاربر بازدیدکننده متفاوت بوده است.

برای کاربران هدفمند، اسکریپتی ارسال میشد که بدافزار را روی سیستم قربانی دانلود میکرد. دانشگاه میشیگان اعلام کرده است که این بدافزار به عامل تهدید امکان دسترسی کامل به دستگاه آلوده را میداد.

برای کاربرانی که هدف حمله نبودند – مانند محیطهای تحلیل بدافزار (sandbox) – اسکریپت بهجای بدافزار، نسخهای معتبر از نرمافزار Microsoft Visual C++ Redistributable را دانلود و اجرا میکرد، همانطور که در ادامه نشان داده شده است.

iwr https://download.microsoft.com/download/9/3/f/93fcf1e7-e6a4-478b-96e7-d4b285925b00/vc_redist.x64.exe -out "$env:TMP/vc_redist.x64.exe"; & "$env:TMP/vc_redist.x64.exe"

حملات ClickFix به یکی از روشهای رایج مهندسی اجتماعی تبدیل شدهاند که در کمپینهای متعدد بدافزاری مورد استفاده قرار گرفتهاند؛ از جمله کمپینهایی که خود را بهجای CAPTCHA متعلق به Cloudflare، سرویس Google Meet یا خطاهای مرورگرهای وب جا زدهاند.

با توجه به کمپینهای پیشین، این حمله بهاحتمال زیاد نوعی بدافزار سرقت اطلاعات (Infostealer) را توزیع میکرده است؛ بدافزاری که توانایی سرقت کوکیها، اطلاعات کاربری، گذرواژهها، اطلاعات کارتهای اعتباری و تاریخچه مرور از مرورگرهایی مانند Google Chrome، Microsoft Edge، Mozilla Firefox و سایر مرورگرهای مبتنی بر Chromium را دارد.

این نوع بدافزار همچنین قادر است کیفپولهای رمزارزی، کلیدهای خصوصی و فایلهای متنی حاوی اطلاعات حساس را سرقت کند؛ فایلهایی با نامهایی مانند seed.txt، pass.txt، ledger.txt، trezor.txt، metamask.txt، bitcoin.txt، words، wallet.txt، و نیز تمامی فایلهای با پسوند .txt و .pdf که احتمال میرود حاوی دادههای محرمانه باشند.

این دادهها در قالب یک آرشیو جمعآوری شده و به مهاجم ارسال میگردند؛ مهاجم میتواند از این اطلاعات در حملات بعدی بهرهبرداری کند یا آنها را در بازارهای جرائم سایبری به فروش برساند.

دادههای سرقتشده همچنین میتوانند در اجرای نفوذهای گسترده مورد استفاده قرار گیرند که در نهایت منجر به حملات باجافزاری میشوند. از آنجا که این حمله دانشجویان و مدرسان دانشگاهی را هدف قرار داده بود، هدف مهاجمان ممکن است سرقت اطلاعات کاربری بهمنظور اجرای حملاتی بر زیرساختهای شبکه دانشگاهها بوده باشد.

در ادامه شرکت iClicker در تاریخ ۶ مه یک بولتن امنیتی در وبسایت خود منتشر کرده است، اما با افزودن تگ <meta name='robots' content='noindex, nofollow' /> در کد HTML صفحه، از ایندکس شدن این سند توسط موتورهای جستوجو جلوگیری کرده و بدین ترتیب، دسترسی به اطلاعات مربوط به این حادثه را دشوارتر ساخته است.

در بولتن امنیتی iClicker آمده است: «ما بهتازگی یک حادثه را که صفحه اصلی iClicker (به نشانی iClicker.com) را تحت تأثیر قرار داده بود، برطرف کردیم. نکته حائز اهمیت آن است که هیچیک از دادهها، برنامهها یا عملیاتهای iClicker تحت تأثیر قرار نگرفتهاند و آسیبپذیری شناساییشده در صفحه اصلی نیز رفع شده است.

در بخش «چه اتفاقی افتاد» آمده است: «یک شخص ثالث نامرتبط یک کد کپچای جعلی را پیش از ورود کاربران به سرویس iClicker بر روی صفحه اصلی وبسایت ما قرار داده بود. این شخص ثالث امیدوار بود کاربران بر روی کپچای جعلی کلیک کنند؛ مشابه آنچه متأسفانه امروزه بهطور مکرر در حملات فیشینگ ایمیلی مشاهده میکنیم.

در ادامه این بولتن آمده است: «از باب احتیاط، به کلیه اعضای هیئت علمی و دانشجویانی که بین تاریخ ۱۲ تا ۱۶ آوریل با کپچای جعلی در وبسایت ما مواجه شده و روی آن کلیک کردهاند توصیه میکنیم که نرمافزار امنیتی (آنتیویروس) را اجرا کنند تا از ایمنبودن دستگاههای خود اطمینان حاصل نمایند.

کاربرانی که در زمان وقوع حمله به وبسایت iClicker.com وارد این سایت شده و دستورالعملهای کپچای جعلی را دنبال کردهاند، باید فوراً رمز عبور حساب iClicker خود را تغییر دهند. همچنین، در صورتی که دستور مخرب اجرا شده باشد، لازم است تمامی گذرواژههای ذخیرهشده در رایانه خود را با گذرواژههای منحصربهفرد و مجزا برای هر وبسایت جایگزین کنند.

برای سهولت در این فرایند، توصیه میشود از یک مدیر گذرواژه (Password Manager) مانند BitWarden یا ۱Password استفاده شود.

شایان ذکر است کاربرانی که از طریق اپلیکیشن موبایل به iClicker دسترسی داشتهاند یا با کپچای جعلی مواجه نشدهاند، در معرض خطر این حمله قرار نگرفتهاند.