باجافزار جدید به نام Interlock وجود دارد که سرورهای FreeBSD را هدف قرار میدهد.

یک عملیات باجافزار نسبتاً جدید به نام Interlock به سازمانهای سراسر جهان حمله میکند و با رویکردی غیرمعمول، ابزار رمزگذاریای ساخته است که سرورهای FreeBSD را هدف قرار میدهد.

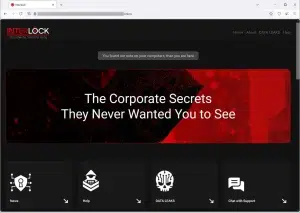

باجافزار Interlock که در اواخر سپتامبر ۲۰۲۴ راهاندازی شده، از آن زمان تاکنون به شش سازمان حمله کرده و دادههای سرقتی این سازمانها را در سایت مخصوص افشای دادههایشان منتشر کرده است، چرا که این سازمانها باج درخواستی را پرداخت نکردهاند. یکی از قربانیان این حملهها، شهرستان وین در ایالت میشیگان بوده که در اوایل اکتبر مورد حمله سایبری قرار گرفته است.

اطلاعات زیادی درباره عملیات باجافزار وجود ندارد، و برخی از اولین اطلاعات در این باره توسط یک متخصص واکنش به حوادث به نام Simo در اوایل اکتبر منتشر شده است. او یک بَکدور جدید (مسیر نفوذ مخفی) را در یک حادثه مربوط به باجافزار Interlock پیدا کرده که در VirusTotal (سایتی برای تحلیل بدافزارها) هم مشاهده شده است.

مدت کوتاهی پس از آن، یک محقق امنیت سایبری به نام MalwareHuntTeam چیزی را پیدا کرد که احتمالاً یک ابزار رمزگذاری Linux ELF برای عملیات Interlock بود.

بررسی رشتههای متنی موجود در فایل اجرایی نشان داد که این فایل بهطور خاص برای سیستمعامل FreeBSD کامپایل شده است. همچنین، استفاده از دستور File در لینوکس تأیید کرد که این فایل روی نسخه FreeBSD 10.4 کامپایل شده است.

interlock.elf: ELF 64-bit LSB executable, x86-64, version 1 (SYSV), statically linked, BuildID[sha1]=c7f876806bf4d3ccafbf2252e77c2a7546c301e6, for FreeBSD 10.4, FreeBSD-style, not strippedبا این که این نمونه روی یک ماشین مجازی FreeBSD آزمایش شد، اما نمی توان آن را بهدرستی اجرا کرد.

در حالی که ساخت ابزارهای رمزگذاری لینوکس برای هدف قرار دادن سرورهای VMware ESXi و ماشینهای مجازی رایج است، ساخت ابزارهای رمزگذاری برای FreeBSD نادر است. تنها عملیات باجافزاری دیگری که شناخته شده و برای FreeBSD ابزار رمزگذاری ساخته، عملیات باجافزار Hive بوده که در سال ۲۰۲۳ توسط FBI متوقف شد و اکنون دیگر فعال نیست.

این هفته، محققان شرکت امنیت سایبری Trend Micro در شبکه اجتماعی X اعلام کردند که نمونه دیگری از ابزار رمزگذاری FreeBSD با فرمت ELF و همچنین نمونهای از ابزار رمزگذاری این عملیات برای ویندوز را پیدا کردهاند. این نمونهها در VirusTotal موجود هستند.

Trend Micro همچنین اعلام کرد که بازیگران تهدید احتمالاً یک ابزار رمزگذاری برای FreeBSD ساختهاند، چون این سیستمعامل معمولاً در زیرساختهای حیاتی استفاده میشود و حملات میتوانند باعث اختلالات گسترده در این بخشها شوند.

Trend Micro توضیح میدهد که Interlock سیستمعامل FreeBSD را هدف قرار میدهد زیرا این سیستمعامل بهطور گستردهای در سرورها و زیرساختهای حیاتی استفاده میشود. مهاجمان میتوانند خدمات حیاتی را مختل کنند، باجهای کلانی طلب کنند و قربانیان را تحت فشار قرار دهند تا پرداخت کنند.

باجافزار Interlock

در حالی که نسخه ی ابزار رمزگذاری FreeBSD به درستی اجرا نمی شود، نسخه ویندوز این ابزار بدون هیچ مشکلی روی ماشین مجازی آنها اجرا می شود.

طبق گفتههای Trend Micro، ابزار رمزگذاری ویندوز گزارشهای رویداد ویندوز را پاک میکند و اگر حذف خودکار فعال باشد، از یک DLL برای حذف فایل اجرایی اصلی خود با استفاده از rundll32.exe استفاده میکند.

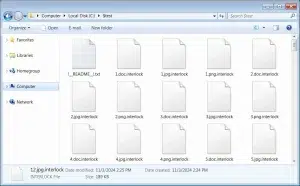

هنگام رمزگذاری فایلها، باجافزار پسوند .interlock را به تمام نامهای فایلهای رمزگذاریشده اضافه میکند و یک یادداشت باج در هر پوشه ایجاد میکند.

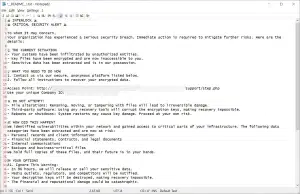

این یادداشت باج به نام !README!.txt نامگذاری شده و بهطور خلاصه توضیح میدهد که چه اتفاقی برای فایلهای قربانی افتاده است، تهدیدهایی را مطرح میکند و به سایتهای مذاکره و افشای دادهها در Tor لینک میدهد.

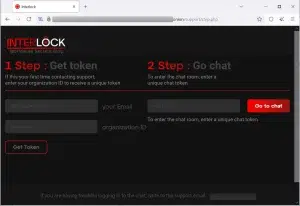

هر قربانی یک “شناسه شرکت” منحصر به فرد دارد که به همراه یک آدرس ایمیل برای ثبتنام در سایت مذاکره تهدیدکنندگان در Tor استفاده میشود. مانند بسیاری از عملیاتهای اخیر باجافزاری، سایت مذاکرهای که به قربانیان ارائه میشود فقط شامل یک سیستم چت است که میتوان از آن برای ارتباط با تهدیدکنندگان استفاده کرد.

هنگام انجام حملات، Interlock به یک شبکه شرکتی نفوذ کرده و دادهها را از سرورها سرقت میکند در حالی که بهطور جانبی به سایر دستگاهها گسترش مییابد. پس از انجام این مراحل، تهدیدکنندگان باجافزار را اجرا میکنند تا تمامی فایلهای موجود در شبکه را رمزگذاری کنند.

دادههای سرقتشده بهعنوان بخشی از یک حمله دوگانه باجخواهی (double-extortion attack) استفاده میشود، جایی که تهدیدکنندگان تهدید میکنند که اگر باج پرداخت نشود، این دادهها را بهطور عمومی افشا خواهند کرد.