هکرهای کره شمالی از بدافزار macOS برای حمله به شرکت های ارز دیجیتال استفاده کردند.

گروه BlueNoroff یک بدافزار جدید و پیچیده برای حمله به شرکتهای ارز دیجیتال ساخته است که به طور خاص برای سیستمهای macOS طراحی شده است.

هکرها از طریق یک کمپین به نام “خطر پنهان” ایمیلهایی حاوی اخبار جعلی درباره ارزهای دیجیتال ارسال میکنند تا توجه قربانیان را جلب کرده و آنها را به باز کردن ایمیل و انجام اقدامات دیگری که ممکن است به بدافزار آلودهشان کند، ترغیب کنند.

بدافزار مورد نظر از یک روش پنهانی و نوآورانه برای ماندگاری در سیستم macOS استفاده میکند که باعث میشود حتی در نسخههای جدید سیستمعامل، هیچ هشداری به کاربران داده نشود و بنابراین شناسایی آن دشوار باشد.

گروه BlueNoroff، که در زمینه دزدیهای ارز دیجیتال شناخته میشود، پیشتر با استفاده از بدافزاری به نام ObjCShellz، به دستگاههای macOS حمله کرده و با ایجاد دسترسی راه دور، کنترل آنها را به دست آورده است.

زنجیرهی آلودگی

هکرها از یک ایمیل فیشینگ استفاده میکنند که با موضوعات جذاب مرتبط با ارزهای دیجیتال و به شکل ارسالشده توسط یک فرد مشهور طراحی شده است تا قربانیان را فریب داده و اعتماد آنها را جلب کنند.

پیام همراه با یک لینک است که supposedly به منظور خواندن یک فایل PDF مرتبط با اطلاعات مورد نظر ارائه شده، اما این لینک به دامنه “delphidigital[.]org” اشاره دارد که تحت کنترل حملهکنندگان است.

بر اساس گزارشهای پژوهشگران SentinelLabs، “آدرس URL در حال حاضر یک نسخه بیضرر از سند ETF بیتکوین را ارائه میدهد که عناوین آن با گذر زمان تغییر میکند”، اما گاهی اوقات اولین مرحله از یک بسته برنامه مخرب را که به نام ‘Hidden Risk Behind New Surge of Bitcoin Price.app’ شناخته میشود، ارائه میدهد.

عامل تهدید در کمپین “Hidden Risk” از یک مقاله علمی معتبر دانشگاه تگزاس به عنوان ابزاری برای فریب کاربران یا افزایش اعتبار حملات خود استفاده کرده است.

مرحله اول یک برنامه دراپر است که با استفاده از یک شناسه معتبر توسعهدهنده اپل، “Avantis Regtech Private Limited (2S8XHJ7948)” امضا و تأیید شده است، که اکنون اپل آن را لغو کرده است.

هنگامی که اجرا میشود، دراپر یک فایل PDF جعلی را از یک لینک Google Drive دانلود کرده و آن را در نمایشگر پیشفرض PDF باز میکند تا قربانی را منحرف کند. اما در پسزمینه، محموله مرحله بعدی از دامنه “matuaner[.]com” دانلود میشود.

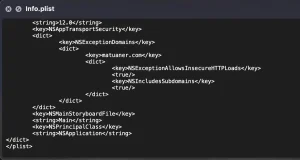

به طور قابل توجهی، هکرها فایل ‘Info. plist’ برنامه را دستکاری کردهاند تا اتصالات HTTP ناامن به دامنه تحت کنترل حملهکننده را مجاز کنند، که اساساً سیاستهای امنیت حملونقل برنامههای اپل (App Transport Security) را نادیده میگیرد.

بکدور اصلی و مکانیزم جدید برای پایداری

Payload مرحله دوم که “growth” نام دارد، یک فایل باینری x86_64 Mach-O است که تنها روی دستگاههای مبتنی بر Intel و Apple silicon که فریمورک شبیهساز Rosetta را دارند، اجرا میشود.

این برنامه با تغییر فایل پیکربندی “.zshenv” که در دایرکتوری خانگی کاربر مخفی است و در طول جلسات Zsh بارگذاری میشود، به پایداری در سیستم دست مییابد.

بدافزار با نصب یک فایل مخفی در دایرکتوری موقت سیستم، به خودش اجازه میدهد تا پس از راهاندازی مجدد سیستم یا شروع مجدد جلسات کاربری همچنان در سیستم باقی بماند و فعال بماند.

این روش به بدافزار این امکان را میدهد که از سیستمهای جدید شناسایی پایداری در macOS 13 و بالاتر عبور کند، سیستمی که به طور خاص با ارسال اعلان به کاربر هنگامی که برنامههای LaunchAgent نصب میشوند، به دنبال شناسایی این نوع برنامهها است.

استفاده از یک فایل Zshenv مخرب به بدافزار این امکان را میدهد که در سیستم به شکلی بسیار پایدارتر و قویتر باقی بماند.

اگرچه این تکنیک قبلاً شناخته شده است، اما برای اولین بار است که در دنیای واقعی توسط سازندگان بدافزارها به کار گرفته میشود.

پس از نفوذ به سیستم، بکدور با سرور فرمان و کنترل (C2) ارتباط برقرار کرده و هر ۶۰ ثانیه برای دریافت دستورات جدید بررسی میکند. رشته user-agent که برای این کار استفاده میشود، قبلاً در حملاتی در سال ۲۰۲۳ که به BlueNoroff نسبت داده شده، مشاهده شده است.

دستورات دریافتشده از سرور فرمان و کنترل به بدافزار این امکان را میدهند که محمولههای اضافی را دانلود و اجرا کند، فایلها را دستکاری یا استخراج کند، یا خود را متوقف کند.

کمپین “Hidden Risk” به جای استفاده از روشهای معمول شبکههای اجتماعی برای فریب کاربران، از یک رویکرد فیشینگ مستقیمتر بهره میبرد و مدت زمانی است که در حال اجراست.

گروه هکری BlueNoroff توانسته به طور مداوم حسابهای توسعهدهنده جدید اپل را بهدست آورد و Payload های خود را تایید کند تا از سیستم امنیتی macOS، یعنی Gatekeeper، عبور کند.