O2 بریتانیا آسیبپذیری افشای موقعیت مکانی کاربران از طریق فراداده تماس را برطرف کرد.

یک آسیبپذیری در پیادهسازی فناوریهای VoLTE و تماس از طریق WiFi (WiFi Calling) در شبکه O2 بریتانیا، میتوانست به افراد ناشناس امکان دهد تا با برقراری تماس با قربانی، به موقعیت مکانی کلی و برخی شناسههای مرتبط با وی دست یابند.

این نقص امنیتی توسط پژوهشگر امنیت سایبری، دانیل ویلیامز، شناسایی شد. بررسیها نشان میدهد این آسیبپذیری احتمالاً از فوریه ۲۰۲۳ در شبکه O2 وجود داشته و روز گذشته برطرف شده است.

O2 بریتانیا یکی از شرکتهای زیرمجموعه Virgin Media O2 بهشمار میرود. طبق آمار منتشرشده در مارس ۲۰۲۵، این اپراتور نزدیک به ۲۳ میلیون مشترک تلفن همراه و ۵.۸ میلیون مشتری خدمات پهنباند در سراسر بریتانیا دارد و بهعنوان یکی از بزرگترین ارائهدهندگان خدمات مخابراتی کشور شناخته میشود.

در مارس ۲۰۱۷، این شرکت سامانه چندرسانهای تحت پروتکل اینترنت (IMS) خود را با نام تجاری «تماس ۴G» راهاندازی کرد؛ سرویسی که با هدف بهبود کیفیت صوت و افزایش پایداری ارتباط در تماسها ارائه شده است.

با این حال، همانطور که ویلیامز هنگام تحلیل ترافیک یک تماس از این نوع دریافت، پیامهای سیگنالینگ (سربرگهای SIP) رد و بدلشده میان طرفین تماس، بسیار طولانی و حاوی اطلاعات حساسی هستند. این پیامها شامل شناسه بینالمللی مشترک موبایل (IMSI)، شناسه بینالمللی تجهیزات موبایل (IMEI) و دادههای مربوط به موقعیت سلولی کاربر میشوند.

ویلیامز در اینباره توضیح میدهد: «پاسخهایی که از شبکه دریافت کردم، بسیار مفصل و طولانی بودند و با آنچه پیشتر در سایر شبکهها مشاهده کرده بودم، تفاوت زیادی داشتند.»

او افزود: «این پیامها شامل اطلاعاتی از جمله سرور IMS/SIP مورد استفاده توسط اپراتور O2 (با نام Mavenir UAG) بههمراه شماره نسخهها، پیامهای خطای گاهبهگاه تولیدشده توسط سرویسهای ++C هنگام پردازش اطلاعات تماس در صورت بروز اشکال، و سایر دادههای اشکالزدایی (debug) بودند.»

ردیابی کاربران از طریق تماس تلفنی

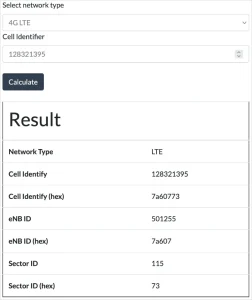

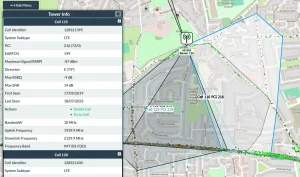

ویلیامز با استفاده از اپلیکیشن Network Signal Guru (NSG) روی یک گوشی Google Pixel 8 روتشده، موفق شد پیامهای خام سیگنالینگ IMS را که حین برقراری تماس مبادله میشوند، رهگیری کند. او با رمزگشایی شناسه سلول (Cell ID)، توانست آخرین دکل مخابراتیای را که گیرنده تماس به آن متصل شده بود، شناسایی کند.

سپس با بهرهگیری از ابزارهای عمومی که نقشه دکلهای مخابراتی را ارائه میدهند، مختصات جغرافیایی دکل موردنظر را بهدست آورد.

در مناطق شهری که تراکم دکلهای مخابراتی بالا است، دقت مکانیابی میتواند به حدود ۱۰۰ متر مربع (۱۰۷۶ فوت مربع) برسد. در مناطق روستایی، دقت موقعیتیابی کاهش مییابد، اما همچنان میتواند اطلاعات قابل توجهی درباره مکان فرد هدف ارائه دهد.

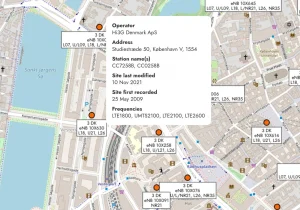

ویلیامز دریافت که این روش در زمانی که فرد هدف در خارج از کشور نیز باشد، مؤثر است. او توانست یکی از افراد شرکتکننده در آزمایش را در شهر کپنهاگ، دانمارک موقعیتیابی کند.

تأیید رفع آسیبپذیری توسط O2 UK

ویلیامز اعلام کرد که در تاریخهای ۲۶ و ۲۷ مارس ۲۰۲۵، چندین بار با اپراتور O2 UK تماس گرفته تا یافتههای خود را گزارش دهد، اما پاسخی دریافت نکرد.

در نهایت، وی امروز تأییدیه رسمی از O2 UK دریافت کرد مبنی بر اینکه آسیبپذیری موردنظر برطرف شده است. او با انجام آزمایشهای مجدد، صحت این موضوع را نیز تأیید کرد.

در بیانیهای که به وبسایت BleepingComputer ارائه شد، سخنگوی Virgin Media O2 نیز ضمن تأیید اعمال اصلاحیه، اعلام کرد که کاربران برای محافظت از خود نیازی به انجام هیچ اقدامی ندارند.

Virgin Media O2 در این بیانیه گفت:

«تیمهای فنی ما طی چند هفته گذشته در حال توسعه و آزمون یک اصلاحیه بودند – اکنون میتوانیم تأیید کنیم که این اصلاح بهطور کامل پیادهسازی شده، و نتایج آزمایشها نیز مؤثر بودن آن را نشان میدهد. کاربران ما نیازی به انجام اقدامی ندارند.»

BleepingComputer از O2 پرسیده است که آیا شواهدی از سوءاستفاده از این آسیبپذیری وجود دارد و آیا قصد دارند مشتریان را مطلع کنند یا خیر؛ اما تا زمان نگارش این گزارش، پاسخی دریافت نشده است.