باتنت پیشرفته RondoDox در حملاتی گسترده به ۵۶ آسیبپذیری شناختهشده حمله کرد

یک باتنت جدید در مقیاس بزرگ با نام RondoDox در حال هدف قرار دادن ۵۶ آسیبپذیری در بیش از ۳۰ دستگاه مختلف است، از جمله نقصهایی که نخستینبار در مسابقات هک Pwn2Own افشا شده بودند.

مهاجم بر روی طیف گستردهای از دستگاههای در معرض دید تمرکز دارد، از جمله DVRها، NVRها، سامانههای نظارتی CCTV و وبسرورها، و از ماه ژوئن تاکنون فعال بوده است.

باتنت RondoDox از رویکردی استفاده میکند که پژوهشگران Trend Micro آن را «Exploit Shotgun» مینامند، روشی که در آن تعداد زیادی اکسپلویت بهصورت همزمان مورد استفاده قرار میگیرند تا میزان آلودگی به حداکثر برسد، حتی اگر این فعالیت بسیار پرنویز باشد.

از زمان کشف RondoDox توسط FortiGuard Labs، به نظر میرسد این باتنت فهرست آسیبپذیریهای مورد بهرهبرداری خود را گسترش داده است، که شامل CVE-2024-3721 و CVE-2024-12856 میشود.

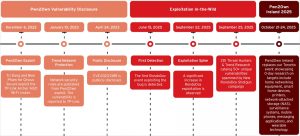

در گزارشی که امروز منتشر شده است، Trend Micro اعلام کرد که RondoDox از CVE-2023-1389 نیز سوءاستفاده میکند — نقصی در روتر TP-Link Archer AX21 Wi-Fi که در ابتدا در رویداد Pwn2Own Toronto 2022 به نمایش درآمده بود.

رویداد Pwn2Own یک رقابت هک است که سالی دو بار توسط Zero Day Initiative (ZDI) متعلق به Trend Micro برگزار میشود، جایی که تیمهای White-hat اکسپلویتهای خود را برای آسیبپذیریهای Zero-day در محصولات پرکاربرد به نمایش میگذارند.

پژوهشگران امنیتی اشاره کردهاند که توسعهدهندگان باتنت RondoDox توجه ویژهای به اکسپلویتهایی دارند که در رویدادهای Pwn2Own به نمایش گذاشته میشوند و بلافاصله برای تسلیح و بهرهبرداری عملی از آنها اقدام میکنند؛ مشابه آنچه Mirai در سال ۲۰۲۳ با CVE-2023-1389 انجام داد.

در ادامه فهرست آسیبپذیریهای n-day پس از سال ۲۰۲۳ آورده شده است که RondoDox آنها را در زرادخانهٔ خود گنجانده است:

- Digiever – CVE-2023-52163

- QNAP – CVE-2023-47565

- LB-LINK – CVE-2023-26801

- TRENDnet – CVE-2023-51833

- D-Link – CVE-2024-10914

- TBK – CVE-2024-3721

- Four-Faith – CVE-2024-12856

- Netgear – CVE-2024-12847

- AVTECH – CVE-2024-7029

- TOTOLINK – CVE-2024-1781

- Tenda – CVE-2025-7414

- TOTOLINK – CVE-2025-1829

- Meteobridge – CVE-2025-4008

- Edimax – CVE-2025-22905

- Linksys – CVE-2025-34037

- TOTOLINK – CVE-2025-5504

- TP-Link – CVE-2023-1389

آسیبپذیریهای قدیمیتر — بهویژه در دستگاههایی که به پایان چرخهٔ عمر رسیدهاند — خطر قابلتوجهی محسوب میشوند، زیرا احتمال عدم وصله بودن آنها بسیار بالاست. در عین حال، نقصهای جدیدتر در سختافزارهای پشتیبانیشده نیز به همان اندازه خطرناک هستند، چراکه بسیاری از کاربران پس از راهاندازی دستگاه، بهروزرسانی Firmware را نادیده میگیرند.

همچنین Trend Micro دریافته است که RondoDox شامل ۱۸ اکسپلویت مربوط به آسیبپذیریهای Command Injection نیز هست که هنوز شناسهٔ CVE برای آنها تخصیص داده نشده است. این نقصها دستگاههای زیر را تحت تأثیر قرار میدهند:

- دستگاههای NAS ساخت D-Link

- DVRهای TVT و LILIN

- تجهیزات Fiberhome و ASMAX

- روترهای Linksys

- دوربینهای Brickcom

- و سایر نقاط انتهایی ناشناخته

برای محافظت در برابر RondoDox و سایر حملات مشابه باتنتها، توصیه میشود:

- آخرین نسخهٔ Firmware موجود برای دستگاههای خود را نصب کنید.

- تجهیزات EoL را جایگزین نمایید.

- شبکهٔ خود را بخشبندی کنید تا دادههای حیاتی از دستگاههای IoT متصل به اینترنت یا اتصالات مهمان جدا شوند.

- و در نهایت، رمزهای عبور پیشفرض را با گذرواژههای قوی و منحصربهفرد جایگزین کنید.