ارتباط ShinyHunters با نفوذ به اطلاعات Salesforce سازمانهای بزرگ جهانی افشا شد

موجی از نشتهای اطلاعاتی که شرکتهایی مانند Qantas، Allianz Life، LVMH و Adidas را تحت تأثیر قرار داده، به گروه اخاذی ShinyHunters نسبت داده شده است. این گروه از حملات Voice Phishing برای سرقت دادهها از محیطهای Salesforce CRM استفاده کرده است.

در ماه ژوئن، Google Threat Intelligence Group (GTIG) هشدار داد که عاملان تهدیدی با نام UNC6040 در حال اجرای حملات مهندسی اجتماعی علیه مشتریان Salesforce هستند.

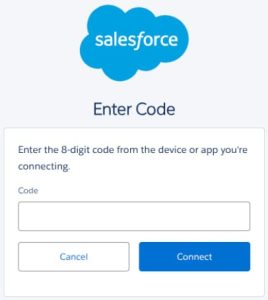

در این حملات، مهاجمان با جعل هویت کارکنان پشتیبانی فناوری اطلاعات، با قربانیان تماس تلفنی برقرار کرده و تلاش میکردند آنها را متقاعد کنند که به صفحه Connected App Setup در Salesforce مراجعه کنند. سپس از آنها خواسته میشد یک “connection code” وارد کنند که در واقع نسخهای مخرب از برنامه Salesforce Data Loader را از طریق OAuth به محیط Salesforce قربانی متصل میکرد.

در برخی موارد، این مؤلفه با عنوان جعلی “My Ticket Portal” بازنامگذاری شده بود تا ظاهر فریبندهتری در حمله داشته باشد.

موجی از نشتهای دادهای با منشأ حملات فیشینگ صوتی و هدف قرار دادن Salesforce؛ نقش گروه ShinyHunters در اخاذی سایبری از شرکتهای بزرگ

گروه Google Threat Intelligence Group (GTIG) اعلام کرده که حملات اخیر که به نشت داده از شرکتهایی نظیر Qantas، Allianz Life، LVMH و Adidas منجر شده، عمدتاً از طریق حملات Voice Phishing (Vishing) انجام گرفته، اما در برخی موارد، نام کاربری، گذرواژه و توکنهای MFA نیز از طریق صفحات فیشینگ جعلی که مشابه صفحات لاگین Okta طراحی شده بودند، به سرقت رفتهاند.

در زمان انتشار این گزارش، شرکتهای متعددی از نشت داده مرتبط با پلتفرمهای خدمات مشتریان یا سیستمهای CRM ابری شخص ثالث خبر دادند.

شرکتهای زیرمجموعه LVMH، از جمله Louis Vuitton، Dior و Tiffany & Co.، بهصورت جداگانه وقوع دسترسی غیرمجاز به پایگاهدادههای اطلاعات مشتریان خود را اعلام کردند. Tiffany Korea نیز به مشتریان اطلاع داد که مهاجمان به “پلتفرم شخص ثالثی که برای مدیریت داده مشتریان استفاده میشد” نفوذ کردهاند.

شرکتهای Adidas، Qantas و Allianz Life نیز نشت داده از طریق سیستمهای شخص ثالث را تأیید کردند؛ در این میان، Allianz اعلام کرده که این نشت از یک پلتفرم مدیریت ارتباط با مشتری (CRM) ابری شخص ثالث بوده است.

سخنگوی Allianz Life به BleepingComputer گفت:

«در تاریخ ۱۶ ژوئیه ۲۰۲۵، یک عامل تهدید به یک سیستم CRM ابری شخص ثالث که توسط شرکت بیمه Allianz Life Insurance Company of North America مورد استفاده قرار میگرفت، دسترسی پیدا کرد.»

هرچند شرکت Qantas تأیید نکرده که پلتفرم مورد نفوذ Salesforce بوده، اما گزارشهای رسانههای محلی نشان میدهند دادهها از نمونه Salesforce شرکت Qantas به سرقت رفتهاند. همچنین، اسناد دادگاه نشان میدهند که مهاجمان جداول “Accounts” و “Contacts” را هدف قرار دادهاند؛ جداولی که بهطور خاص به Salesforce تعلق دارند.

اگرچه هیچیک از شرکتهای قربانی، Salesforce را بهطور عمومی نام نبردهاند، اما BleepingComputer تأیید کرده که همه آنها در همان کمپینی هدف قرار گرفتهاند که Google در گزارش خود به آن اشاره کرده است.

تاکنون هیچگونه افشای عمومی داده یا اخاذی رسانهای در پی نداشته است؛ اما طبق اطلاعات بهدست آمده، مهاجمان از طریق ایمیلهای خصوصی شرکتها را تهدید به اخاذی کرده و خود را با نام ShinyHunters معرفی کردهاند.

گمان میرود در صورتی که این تلاشها برای اخاذی ناکام بماند، مهاجمان دادههای سرقتشده را بهصورت عمومی افشا کنند؛ مشابه آنچه در حملات قبلی ShinyHunters به شرکت Snowflake رخ داد.

Genevieve Stark، مدیر تحلیل اطلاعات عملیات سایبری در GTIG، به BleepingComputer گفت:

«ما تاکنون هیچ سایتی برای افشای داده که با این حملات مرتبط باشد شناسایی نکردهایم. محتمل است که مهاجمان بهجای انتشار عمومی، قصد فروش دادهها را داشته باشند؛ رویکردی که با رفتارهای قبلی گروه ShinyHunters همراستا است.»

Google اعلام کرده که هماکنون حملات سرقت داده از Salesforce را تحت چند گروه تهدید مجزا دنبال میکند.

Stark در ادامه گفت:

«GTIG چندین حادثه تأثیرگذار بر نمونههای Salesforce را به گروه UNC6040 نسبت میدهد. در برخی موارد، فعالیتهای اخاذی متعاقب با نام ShinyHunters توسط گروهی مجزا با شناسه UNC6240 انجام شده است.»

«دلیل نسبت دادن مرحله اخاذی به UNC6240، فاصله زمانی قابلتوجه بین سرقت اولیه داده و آغاز فاز اخاذی است. ما هنوز ماهیت ارتباط بین این نفوذها و استفاده قبلی از برند ShinyHunters در فرومهای زیرزمینی را تأیید نکردهایم.»

چه کسانی پشت این حملات هستند؟

این نشتهای اطلاعاتی باعث سردرگمی در میان تحلیلگران امنیت سایبری و رسانهها (از جمله BleepingComputer) شده است، چرا که در زمان مشابه، گروه دیگری به نام Scattered Spider (که توسط Mandiant با شناسه UNC3944 رهگیری میشود) نیز بخشهای هوانوردی، خردهفروشی و بیمه را با روشهایی مشابه هدف قرار داده بود.

با این حال، Scattered Spider بیشتر به نفوذهای عمیق شبکهای معروف است که با سرقت داده و گاهی باجافزار خاتمه مییابند؛ در حالیکه ShinyHunters (با شناسه UNC6040) عمدتاً روی اخاذی بر پایه سرقت داده از پلتفرمهای ابری یا اپلیکیشنهای وب تمرکز دارد.

به باور برخی تحلیلگران، اعضای UNC6040/UNC6240 و UNC3944 احتمالاً در انجمنهای آنلاین مشترک حضور دارند و تداخل ساختاری بین این گروهها وجود دارد. همچنین احتمال میرود این تهدیدها با شبکهای موسوم به “The Com” که شامل مجرمان سایبری انگلیسیزبان حرفهای است نیز همپوشانی داشته باشد.

Allan Liska، تحلیلگر اطلاعات در شرکت Recorded Future، به BleepingComputer گفت:

«با توجه به شباهتهای فنی (TTPs) بین حملات شناختهشده Scattered Spider و ShinyHunters، احتمالاً میان آنها همپوشانی وجود دارد.»

برخی محققان نیز گفتهاند ShinyHunters و Scattered Spider ظاهراً همزمان و هماهنگ در یک حوزه صنعتی فعالیت میکنند، که کار نسبتدهی دقیق حملات را دشوارتر میسازد.

همچنین برخی گزارشها حاکی از آن است که هر دو گروه با اعضای سابق گروه Lapsus$ مرتبط هستند؛ یکی از اعضای دستگیرشده Scattered Spider نیز پیشتر در Lapsus$ فعالیت داشته است.

نظریه دیگری نیز مطرح شده مبنی بر اینکه ShinyHunters بهعنوان یک سرویس اخاذی (Extortion-as-a-Service) عمل میکند و از طرف گروههای دیگر برای اخاذی، در ازای دریافت سهم از درآمد، وارد عمل میشود؛ مشابه مدل کاری باندهای باجافزار بهعنوان سرویس (Ransomware-as-a-Service).

این نظریه با صحبتهایی که پیشتر BleepingComputer با اعضای ShinyHunters داشته همراستا است؛ جایی که آنها مدعی شده بودند عامل نفوذ نیستند، بلکه فقط فروشنده دادههای سرقتشده هستند.

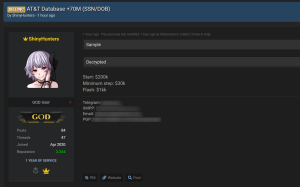

از جمله قربانیان قبلی مرتبط با ShinyHunters میتوان به PowerSchool، Oracle Cloud، حملات Snowflake، AT&T، NitroPDF، Wattpad، MathWay و دیگر سازمانها اشاره کرد.

ادامه حملات با وجود بازداشت اعضای ShinyHunters؛ تمرکز بر تقویت امنیت در Salesforce

برای پیچیدهتر کردن اوضاع، افراد متعددی که با نام ShinyHunters در ارتباط بودهاند، تاکنون بازداشت شدهاند؛ از جمله افرادی که به حملات سرقت داده از Snowflake، نفوذ به PowerSchool و اداره فروم هکری Breached v2 مرتبط بودهاند.

با این حال، حتی پس از این بازداشتها، حملات جدیدی رخ دادهاند و شرکتها همچنان ایمیلهای اخاذی دریافت میکنند که در آن مهاجمان با عبارت “We are ShinyHunters” خود را یک «مجموعه/کلکتیو» معرفی میکنند.

حفاظت از نمونههای Salesforce در برابر حملات

در بیانیهای که به BleepingComputer ارائه شد، شرکت Salesforce تأکید کرد که زیرساخت پلتفرم دچار نفوذ نشده است، بلکه حسابهای کاربران از طریق مهندسی اجتماعی مورد سوءاستفاده قرار گرفتهاند.

Salesforce اعلام کرد:

«پلتفرم Salesforce مورد نفوذ قرار نگرفته و مشکلات شرحدادهشده ناشی از هیچگونه آسیبپذیری شناختهشده در پلتفرم ما نیست. در حالیکه Salesforce سطح امنیتی در کلاس سازمانی را در تمامی محصولات خود لحاظ میکند، مشتریان نیز نقش حیاتی در حفاظت از دادههایشان ایفا میکنند—بهویژه در دوران افزایش حملات پیچیده فیشینگ و مهندسی اجتماعی.»

شرکت Salesforce از مشتریان خود خواسته تا اقدامات امنیتی زیر را برای تقویت سطح ایمنی حسابها اجرا کنند:

- تعریف محدودههای IP معتبر برای ورود کاربران

- اعمال اصل حداقل سطح دسترسی برای مجوزهای اپلیکیشنها

- فعالسازی احراز هویت چندمرحلهای (MFA)

- محدود کردن استفاده از اپلیکیشنهای متصل (Connected Apps) و مدیریت سیاستهای دسترسی

- استفاده از Salesforce Shield برای تشخیص تهدید پیشرفته، نظارت بر رویدادها، و اعمال سیاستهای تراکنشی

- تعیین یک Security Contact اختصاصی برای مدیریت ارتباطات امنیتی در مواقع وقوع حادثه