حملات DNS به نام Sitting Ducks به هکرها اجازه داده تا بیش از ۳۵۰۰۰ دامنه را تحت کنترل خود درآورند.

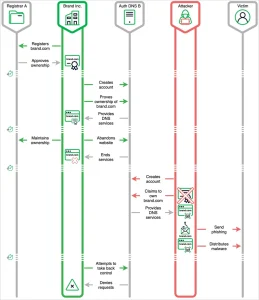

عوامل تهدید بیش از ۳۵،۰۰۰ دامنهی ثبتشده را در حملاتی که به نام ‘Sitting Ducks’ معروفند، تحت کنترل خود درآوردهاند. این حملات به آنها اجازه میدهد که دامنهای را بدون دسترسی به حساب مالک آن در ارائهدهنده DNS یا ثبتکننده ادعا کنند.

مجرمان سایبری توانستهاند با سوءاستفاده از ضعفهای موجود در تنظیمات ثبتکنندهها و همچنین ناکافی بودن فرآیند تأیید مالکیت دامنه در ارائهدهندگان DNS، به دامنهها نفوذ کنند و حملات خود را انجام دهند. این مسئله نشاندهندهی آسیبپذیریهای ساختاری در سیستم مدیریت دامنه و DNS است که به مجرمان سایبری امکان میدهد به طور مخرب از آنها بهرهبرداری کنند.

پژوهشگران دو شرکت Infoblox و Eclypsium به این نتیجه رسیدهاند که روزانه بیش از یک میلیون دامنه به دلیل ضعفهای موجود در امنیت DNS و عدم حفاظت مناسب، مستعد حمله و تصاحب توسط مهاجمان سایبری هستند. این موضوع بر اهمیت پرداختن به مسائل امنیتی و تقویت تدابیر حفاظتی در برابر چنین حملاتی تأکید میکند.

گروههای مجرمان سایبری روسی بهطور مداوم از یک بردار حمله خاص برای تصاحب دامنهها استفاده کردهاند و از این دامنههای ربوده شده در فعالیتهای مختلف مجرمانه مانند ارسال هرزنامه، کلاهبرداری، توزیع بدافزار، فیشینگ و سرقت دادهها بهره بردهاند. این فعالیتها بهطور قابل توجهی بر امنیت سایبری و حریم خصوصی کاربران تأثیر گذاشتهاند.

جزئیات مربوط به حملات Sitting Ducks

علیرغم اینکه مشکلات امنیتی مربوط به حملات Sitting Ducks از سال ۲۰۱۶ شناخته شده و مستند شدهاند، اما این روش همچنان یکی از آسانترین و موثرترین راهها برای تصاحب دامنهها توسط مهاجمان است. این موضوع نشاندهنده اهمیت پیگیری و رفع نقاط ضعف امنیتی در سیستمهای مدیریت دامنه و DNS است تا از چنین حملاتی جلوگیری شود.

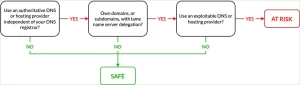

برای اینکه حمله امکانپذیر باشد، شرایط زیر لازم است:

- دامنهی ثبتشده یا از خدمات DNS معتبر استفاده میکند یا این خدمات را به ارائهدهندهای به غیر از ثبتکننده محول میکند.

- سرور نام معتبر برای یک رکورد خاص قادر به پاسخگویی به درخواستهای DNS نیست، زیرا اطلاعات لازم درباره دامنه را ندارد.

- ارائهدهندهی خدمات DNS باید به گونهای عمل کند که امکان ادعای دامنه بدون نیاز به تأیید صحیح مالکیت یا دسترسی به حساب مالک دامنه فراهم باشد.

انواع مختلفی از حملات به وجود دارند، از جمله حملات با واگذاری ناتوان جزئی و تغییر واگذاری دامنه به ارائهدهندهی دیگر DNS. با این حال، اگر شرایط مربوط به واگذاری ناتوان و شرایط آسیبپذیر در ارائهدهندهی DNS وجود داشته باشد، این امکان وجود دارد که دامنه ربوده شود. این توضیحات به درک بهتر روشهای حمله و نقاط ضعف امنیتی در سیستمهای DNS کمک میکند.

طبق گزارش Infoblox، مهاجمان میتوانند از روش حملهی Sitting Ducks برای دامنههایی که از خدمات DNS معتبر یک ارائهدهنده غیر از ثبتکننده استفاده میکنند، بهرهبرداری کنند. این نوع خدمات ممکن است شامل خدمات میزبانی وب باشد که به مدیریت و ارائه DNS نیز پرداخته و بهاینترتیب ممکن است به آسیبپذیریهای امنیتی منجر شود.

اگر خدمات DNS معتبر یا میزبانی وب مربوط به دامنهای منقضی شود، مهاجم میتواند با ایجاد یک حساب کاربری جدید در سرویسدهندهی DNS، بهراحتی کنترل آن دامنه را به دست آورد. این موضوع به نقاط ضعف امنیتی در مدیریت و تمدید خدمات DNS و میزبانی وب اشاره دارد.

پس از تصاحب دامنه توسط مهاجم، او میتواند یک وبسایت مخرب را با استفاده از آن دامنه راهاندازی کند و تنظیمات DNS را بهگونهای تغییر دهد که درخواستهای مربوط به آدرس IP به یک آدرس جعلی هدایت شود. در این وضعیت، مالک قانونی دامنه قادر به تغییر رکوردهای DNS نخواهد بود و از این رو نمیتواند از نفوذ مهاجم جلوگیری کند.

حملات در دنیای واقعی

شرکتهای Infoblox و Eclypsium از سال ۲۰۱۸ و ۲۰۱۹ بهطور مداوم شاهد فعالیتهای چندین مهاجم سایبری بودهاند که از روش حملهی Sitting Ducks یا (Ducks Now Sitting – DNS) برای سوءاستفاده از آسیبپذیریهای DNS استفاده میکنند.

از زمانی که این روش حمله شناسایی شده، تعداد زیادی (حداقل ۳۵۰۰۰ مورد) از ربودن دامنهها با استفاده از این روش گزارش شده است. در اکثر موارد، مجرمان سایبری دامنهها را برای مدت زمان کوتاهی در کنترل خود داشتند، اما در بعضی موارد، آنها دامنهها را برای مدت طولانیتری، حتی تا یک سال، در اختیار داشتهاند.

در برخی موارد، دامنهای واحد بهطور متوالی توسط چندین مهاجم سایبری ربوده شده است. هر یک از این مهاجمان برای مدت یک تا دو ماه از دامنه در فعالیتهای خود استفاده کرده و سپس دامنه را به مهاجم دیگری منتقل کردهاند.

GoDaddy به عنوان یکی از قربانیان حملات “Sitting Ducks” تأیید شده است. به عبارت دیگر، GoDaddy هدف این نوع حملات قرار گرفته است. همچنین، محققان گفتهاند که در حال حاضر شش ارائهدهنده DNS دیگر نیز آسیبپذیر هستند و ممکن است در معرض چنین حملاتی قرار گیرند.

خلاصهای از گروههای فعالیت مشاهدهشده که از حملات ‘Sitting Ducks’ بهرهبرداری میکنند، به شرح زیر است:

“Spammy Bear” – در اواخر سال ۲۰۱۸، دامنههای GoDaddy را به سرقت برد و از آنها برای اجرای کمپینهای هرزنامه (spam) استفاده کرد.

“Vacant Viper” – از دسامبر ۲۰۱۹ شروع به استفاده از حملات “Sitting Ducks” کرده و از آن زمان بهطور سالیانه ۲۵۰۰ دامنه را به سرقت میبرد. این دامنهها در سیستم ۴۰۴TDS که برای توزیع بدافزار IcedID استفاده میشود، به کار میروند و همچنین برای راهاندازی دامنههای فرمان و کنترل (C2) برای بدافزار استفاده میشوند.

“VexTrio Viper” – از اوایل سال ۲۰۲۰ شروع به استفاده از حملات “Sitting Ducks” کرده است تا از دامنهها در یک سیستم توزیع ترافیک گسترده (TDS) استفاده کند که به عملیاتهای SocGholish و ClearFake کمک میکند.

“نامشخص” – چندین عامل تهدید کوچکتر و ناشناس در حال ایجاد شبکههای توزیع ترافیک (TDS)، توزیع هرزنامه (spam)، و فیشینگ هستند.

نکات دفاعی

مالکین دامنهها باید به طور منظم پیکربندیهای DNS خود را برای شناسایی واگذاریهای ناقص ( lame delegations ) بررسی کنند، بهویژه در دامنههای قدیمی، و سوابق واگذاری را در ثبتکننده دامنه یا سرور نام معتبر با خدمات DNS صحیح و فعال بهروز کنند.

به ثبتکنندگان دامنه توصیه میشود که بهطور پیشگیرانه بررسیهایی برای شناسایی واگذاریهای ناقص (lame delegations) انجام دهند و مالکان دامنه را مطلع کنند. همچنین، آنها باید اطمینان حاصل کنند که یک سرویس DNS قبل از گسترش واگذاریهای سرور نام ایجاد شده باشد.

در نهایت، نهادهای نظارتی و سازمانهای استاندارد باید استراتژیهای بلندمدتی برای رسیدگی به آسیبپذیریهای DNS توسعه دهند و فشار بیاورند بر روی ارائهدهندگان DNS تحت نظارت خود تا اقدامات بیشتری برای کاهش حملات ‘Sitting Ducks’ انجام دهند.