وجود آسیب پذیری Path Traversal در SolarWinds Serv-U

هکرها از اسیب پذیری Path Traversal در SolarWinds Serv-U استفاده کرده و PoC آن را منتشر کردند.

اگرچه حملات بسیار پیچیده به نظر نمی رسند، اما فعالیت مشاهده شده نشان میدهد که دستگاه های نقاط پایانی (endpoints ) را تحت تاثیر قرار میدهد و باید به سرعت به روزرسانی های امنیتی نصب شوند.

CVE-2024-28995

این آسیبپذیری، CVE-2024-28995، یک نقص با شدت بالا در Directory Traversal است که به مهاجمان احراز هویت نشده اجازه میدهد تا با ایجاد درخواستهای HTTP GET خاص، فایلهای دلخواه را از سیستم فایل بخوانند.

این آسیبپذیری ناشی از اعتبار سنجی ناکافی Path Traversal Sequences است که مهاجمان را قادر میسازد تا بررسیهای امنیتی را دور بزنند و به فایلهای حساس دسترسی پیدا کنند.

این نقص بر محصولات SolarWinds زیر تأثیر می گذارد:

- Serv-U FTP Server 15.4

- Serv-U Gateway 15.4

- Serv-U MFT Server 15.4

- Serv-U File Server 15.4.2.126 and earlier

نسخه های قدیمی تر (۱۵٫۳٫۲ و نسخه های قبلی) نیز تحت تأثیر قرار گرفته اند، اما در فوریه ۲۰۲۵ به پایان عمر خود می رسند و در حال حاضر پشتیبانی نمی شوند.

بهرهبرداری از این نقص ممکن است دادههای حساس را از دسترسی غیرمجاز به فایل در معرض نمایش بگذارد، که به طور بالقوه منجر به در معرض خطر قرار گرفتن طولانیمدت میشود.

SolarWinds نسخه ۱۵٫۴٫۲ و Hotfix 2 ، نسخه ۱۵٫۴٫۲٫۱۵۷ را در ۵ ژوئن ۲۰۲۴ منتشر کرد تا با معرفی مکانیسم های اعتبار سنجی بهبودیافته، این آسیب پذیری را برطرف کند.

Exploit عمومی در دسترس است

تحلیلگران Rapid7 یک write-up منتشر کردند که مراحل دقیقی را برای سوء استفاده از آسیبپذیری Directory Traversal در SolarWinds Serv-U برای خواندن فایلهای دلخواه از سیستم آسیبدیده ارائه میکرد.

همچنین، یک محقق هندی یک اکسپلویت PoC و bulk scanner برای CVE-2024-28995 در GitHub منتشر کرد.

همچنین شرکت Rapid7 در مورد تاثیرات این اسیب پذیری هشدار داد و تعداد موارد در معرض اینترنت و احتمال آسیب پذیری را بین ۵۵۰۰ تا ۹۵۰۰ تخمین زد.

GreyNoise یک Honeypot راهاندازی کرد که سیستم آسیب پذیر Serv-U را شبیه سازی کند تا تلاشهای بهرهبرداری برای CVE-2024-28995 را نظارت و تجزیه و تحلیل کند.

تحلیلگران استراتژیهای حمله مختلفی را مشاهده کردند، از جمله اقدامات دستی صفحهکلید که نشاندهنده تلاشهای دستی برای بهرهبرداری از آسیبپذیری می باشد. ، و همچنین تلاشهای خودکار برای اکسپلویت کردن این سرور.

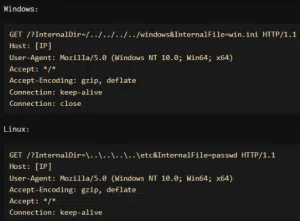

پیلودهای معمولی در ویندوز عبارتند از :

GET /?InternalDir=/../../../../windows&InternalFile=win.ini’

ر در لینوکس عبارتند از :

‘GET /?InternalDir=\..\..\..\..\etc&InternalFile=passwd.’

بیشترین فایل های مورد هدف که توسط Greynoise دیده می شود عبارتند از:

فایل etc/passwd در لینوکس

/ProgramData/RhinoSoft/Serv-U/Serv-U-StartupLog.txt در ویندوز

فایل /windows/win.ini در ویندوز

مهاجمان این فایل ها را هدف قرار می دهند تا امتیازات خود را افزایش دهند یا به دنبال اکسپلویت کردن سایر سیستم های شبکه باشند.

GreyNoise مواردی را گزارش میکند که به نظر میرسد مهاجمان بدون آزمایش، اکسپلویتها را کپی-پیست میکنند، که منجر به تلاشهای ناموفق میشود.

در دیگر تلاشهای بهرهبرداری از چین، مهاجمان پایداری، سازگاری و درک بهتر را نشان میدهند.

با انجام حملات تایید شده، مدیران سیستم باید در اسرع وقت fix های موجود را اعمال کنند.