-

شبکه

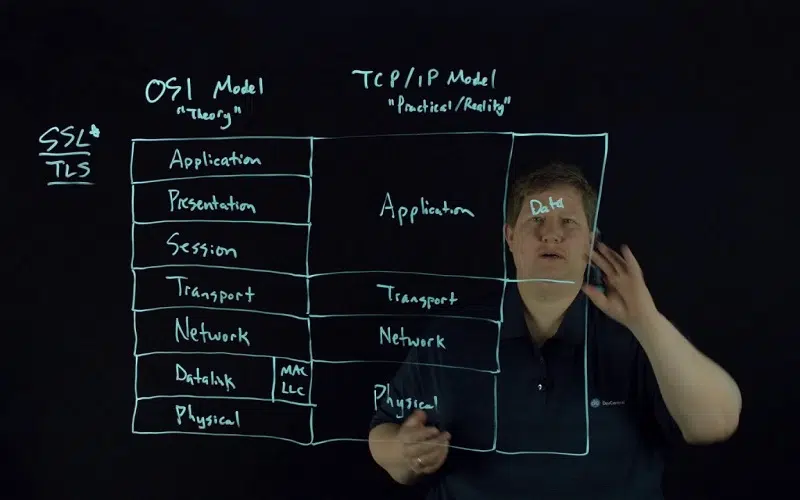

آموزش ویدئویی: مدلهای OSI و TCP/IP

وقتی دربارهی سوئیچهای لایهی دوم یا سوئیچ اترنت لایهی سوم صحبت میکنیم، در واقع داریم به لایههای یک مدل کلی از پروتکلها، یعنی مدل OSI اشاره میکنیم. این مدل به طور گستردهای برای توصیف ارتباطات موجود در شبکه به کار میرود. مخابرهی داده میان شبکههای مختلف تنها در صورتی امکانپذیر است که قوانینی مشترک برای انتقال و دریافت پکتهای داده…

بیشتر بخوانید » -

امنیت اطلاعات

۶ توصیه به سازمانها برای تامین امنیت دادهها

طی دههی گذشته با دیجیتالیشدن روزافزون تمام بخشهای صنعت، دادهها و بهخصوص دادههای حساس تبدیل به داراییهای باارزشی شدهاند که هم توجه مجرمان سایبری و هم قانونگذاران را به خود جلب کردهاند. سازمانها که اطلاعات شخصی کارکنان و مشتریان را جمعآوری میکنند، تبدیل به اهدافی جذاب برای حملات سایبری شدهاند و همچنین به خاطر گردش مالی بالای این حملات، به…

بیشتر بخوانید » -

برنامه نویسی

۱۰ دلیل محبوبیت پایتون بین برنامهنویسان در سال ۲۰۲۰

پایتون یکی از زبانهایی است که سال به سال شاهد رشد و محبوبیتی باورنکردنی بوده است. در سال ۲۰۱۷، وبسایت Stackoverflow پیشبینی کرد پایتون تا سال ۲۰۲۰ از تمام زبانهای برنامهنویسی دیگر پیشی میگیرد و اکنون میبینیم که این زبان سریعترین رشد را در میان زبانهای برنامهنویسی در دنیا داشته است. این زبان همچنین یکی از بهترین زبانها برای کار…

بیشتر بخوانید » -

مقالات تست نفوذ

شناسایی بدافزار با استفاده از YARA

تا به حال به این فکر کردهاید که بدافزارها را چگونه شناسایی میکنند؟ یا اسکنرهای بدافزار چگونه کار میکنند؟ جیمیل چگونه میداند که فایلهای ضمیمهی ایمیل شما «خطرناک» بودهاند؟ هر چه باشد بدافزارها انواع و اندازههای متنوعی دارند، و یک مشخصهی خاص وجود ندارد که از طریق آن بتوان فهمید یک فایل میتواند آسیبزا باشد یا خیر. بدافزارها را چگونه…

بیشتر بخوانید » -

مقالات تست نفوذ شبکه

هک وای فای با استفاده از PMKID

ده سال پیش همه ما از “هک شدن” افراد تعجب میکردیم. اما امروزه هک شدن اصطلاحاً “مثل آب خوردن” است. هرساله میلیونها حساب و دستگاه توسط هکرهایی که دادههای حساس را میدزدند و از آنها به نفع خود استفاده میکنند، به خطر میافتد. بهطورکلی دو نوع نقض یا هک وجود دارد که باعث میشود کاربران دادههای خود را از دست…

بیشتر بخوانید » -

مقالات تست نفوذ وب

DNSSEC چیست؟ راهنمای امنیت DNS

امنیت DNS را باید بخشی ضروری از هرگونه برنامهریزی برای امنیت کسبوکار دانست. سرویسهای Name Resolution (که نام دامنهی میزبان را به آدرس IP تبدیل میکنند) تقریباً توسط همهی برنامهها و سرویسهای موجود در یک شبکه استفاده میشوند. اگر مهاجمی بتواند کنترل DNS را به دست آورد، به راحتی میتواند: کنترل دامنه را به طور دائمی به دست بگیرد. مسیر…

بیشتر بخوانید »