یییی اسلاید

-

Orange Belgium از رخنه دادهای خبر داد که ۸۵۰ هزار مشتری را تحت تأثیر قرار داده است

شرکت Orange Belgium، یکی از زیرمجموعههای غول مخابراتی Orange Group، روز چهارشنبه اعلام کرد که مهاجمانی که در ماه ژوئیه به سیستمهای این شرکت نفوذ کردهاند، دادههای حدود ۸۵۰,۰۰۰ مشتری را سرقت کردهاند. Orange Belgium خدمات ارتباطی ثابت و موبایل را به بیش از ۳ میلیون مشتری در بلژیک و لوکزامبورگ ارائه میدهد، ۱,۵۰۰ کارمند دارد و مدعی است که…

بیشتر بخوانید » -

افزایش سوءاستفاده سایبری از پلتفرم AI Website Builder موسوم به Lovable

مجرمان سایبری بهطور فزایندهای از پلتفرم ساخت و میزبانی وبسایت مبتنی بر هوش مصنوعی Lovable برای ایجاد صفحات phishing، پورتالهای انتشار malware و انواع وبسایتهای جعلی استفاده میکنند. وبسایتهای مخربی که از طریق این پلتفرم ساخته میشوند، با جعل هویت برندهای بزرگ و شناختهشده فعالیت کرده و از مکانیزمهایی مانند CAPTCHA برای فیلتر کردن ترافیک و جلوگیری از دسترسی botها…

بیشتر بخوانید » -

هشدار FBI: هکرهای روسی در حال سوءاستفاده از آسیبپذیری ۷ ساله در Cisco هستند

هشدار FBI درباره سوءاستفاده هکرهای وابسته به FSB روسیه از آسیبپذیری ۷ ساله در تجهیزات Cisco اداره تحقیقات فدرال آمریکا (FBI) هشدار داد که هکرهای منتسب به سازمان امنیت فدرال روسیه (FSB) در حال هدف قرار دادن سازمانهای فعال در زیرساختهای حیاتی از طریق حملاتی هستند که بر پایه یک آسیبپذیری هفتساله در تجهیزات Cisco صورت میگیرد. طبق اطلاعیه عمومی…

بیشتر بخوانید » -

نشت source code بدافزار اندرویدی ERMAC و افشای زیرساخت banking trojan

source code نسخه ۳ بدافزار اندرویدی ERMAC banking trojan به صورت آنلاین نشت کرده و جزئیات داخلی malware-as-a-service platform و زیرساخت عاملان آن را افشا کرده است. محققان Hunt.io در جریان اسکن منابع افشاشده در مارس ۲۰۲۴، یک دایرکتوری باز شناسایی کردند که حاوی آرشیوی با نام Ermac 3.0.zip بود. این آرشیو شامل source code بدافزار، بخشهای backend، frontend (panel)،…

بیشتر بخوانید » -

حکم قضایی: ۴ سال حبس برای توسعهدهنده متخلف در پرونده kill switch

یک توسعهدهنده نرمافزار به چهار سال زندان محکوم شد؛ دلیل این محکومیت، خرابکاری در شبکه Windows کارفرمای سابق خود با استفاده از custom malware و یک kill switch بود که پس از غیرفعال شدن حساب کاربری او، دسترسی سایر کارکنان را نیز مسدود میکرد. دِیوِس لو (Davis Lu)، ۵۵ ساله، تبعه چین و مقیم قانونی هیوستون، از سال ۲۰۰۷ تا…

بیشتر بخوانید » -

حکم یک سال حبس برای مجرم پرونده ۳.۵ میلیون دلاری Cryptojacking در Nebraska

مردی از ایالت Nebraska به یک سال زندان محکوم شد؛ وی با فریب ارائهدهندگان Cloud Computing، بیش از ۳.۵ میلیون دلار منابع پردازشی را بدون پرداخت هزینه بهکار گرفت و در این مدت نزدیک به یک میلیون دلار Cryptocurrency استخراج کرد. بر اساس اسناد دادگاه، Charles O. Parks III که با نام مستعار “CP3O” نیز شناخته میشود، در آوریل به…

بیشتر بخوانید » -

باجافزار Warlock فایلهای سرقتشده از Colt را به مزایده گذاشت

شرکت مخابراتی Colt Technology Services مستقر در بریتانیا تأیید کرد که اسناد مشتریان این شرکت به سرقت رفته است؛ در حالیکه گروه باجافزاری Warlock اقدام به حراج این فایلها کرده است. این ارائهدهنده خدمات مخابراتی و شبکه که پیشتر در تاریخ ۱۲ آگوست وقوع یک حمله را افشا کرده بود، برای نخستین بار تأیید کرد که دادههایی نیز به سرقت…

بیشتر بخوانید » -

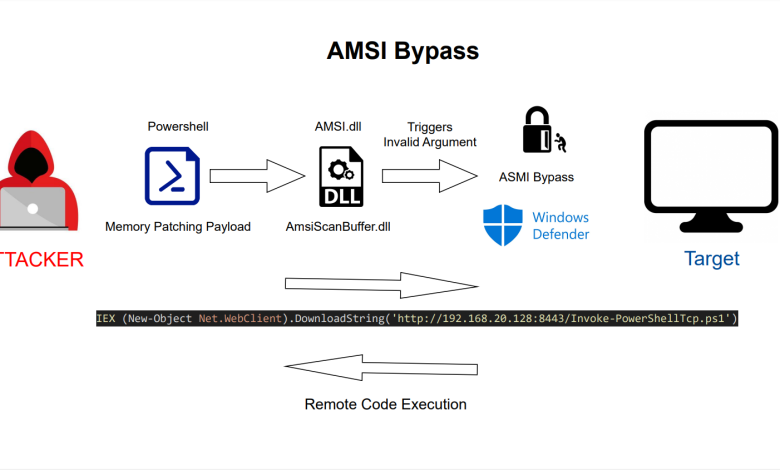

راهنمای جامع در مورد Bypass کردن AMSI

مایکروسافت استاندارد Antimalware Scan Interface (AMSI) را توسعه داد که به توسعهدهندگان امکان میدهد مکانیزمهای دفاع در برابر بدافزار را در نرمافزار خود ادغام کنند. AMSI این قابلیت را فراهم میکند که یک برنامه با هر آنتیویروس نصبشده روی سیستم تعامل داشته باشد و از اجرای بدافزارهای پویا و مبتنی بر اسکریپت جلوگیری کند. در این مقاله، به بررسی دقیقتر…

بیشتر بخوانید » -

افزایش حملات بدافزاری XenoRAT به نهادهای دیپلماتیک در کره جنوبی

کمپین جاسوسی با حمایت دولتی، سفارتخانههای خارجی در کره جنوبی را با هدف استقرار بدافزار XenoRAT از طریق مخازن مخرب در GitHub هدف قرار داده است. به گزارش محققان Trellix، این کمپین از ماه مارس آغاز شده و همچنان فعال است و تاکنون حداقل ۱۹ حمله Spearphishing علیه اهداف با ارزش بالا انجام داده است. اگرچه زیرساختها و تکنیکهای استفادهشده…

بیشتر بخوانید » -

افشای اطلاعات ۱٫۱ میلیون نفر در پی Data Breach در Allianz Life

هکرها اطلاعات شخصی بیش از ۱٫۱ میلیون نفر را در حمله Salesforce data theft که شرکت بیمه بزرگ ایالات متحده Allianz Life را در ماه جولای هدف قرار داد، به سرقت بردند. Allianz Life با حدود ۲,۰۰۰ کارمند در آمریکا، زیرمجموعهای از Allianz SE است؛ شرکتی که بیش از ۱۲۸ میلیون مشتری در سراسر جهان دارد و بر اساس درآمد،…

بیشتر بخوانید »