تولیدکنندگان ویدیوهای جعلی با هوش مصنوعی، سیستمهای ویندوز و مک را به بدافزارهای سرقت اطلاعات آلوده میکنند.

ابزارهای جعلی تولید تصاویر و ویدیو با استفاده از هوش مصنوعی، سیستمعاملهای ویندوز و مک را به بدافزارهای سرقت اطلاعاتی به نامهای Lumma Stealer و AMOS آلوده میکنند. این بدافزارها برای سرقت اطلاعات ورود (نام کاربری و رمز عبور) و کیفپولهای رمزنگاری از دستگاههای آلوده استفاده میشوند.

بدافزار Lumma Stealer برای سیستمعامل ویندوز و بدافزار AMOS برای سیستمعامل مک طراحی شدهاند. هر دوی این بدافزارها اقدام به سرقت کیفپولهای رمزنگاری، کوکیها، اطلاعات ورود (مانند نام کاربری و رمز عبور)، رمزهای عبور، اطلاعات کارتهای اعتباری و تاریخچه مرور از مرورگرهای گوگل کروم، مایکروسافت اج، موزیلا فایرفاکس و دیگر مرورگرهای مبتنی بر Chromium میکنند.

این اطلاعات در قالب یک آرشیو جمعآوری شده و برای مهاجم ارسال میشود. مهاجم میتواند از این اطلاعات برای حملات بعدی استفاده کند یا آن را در بازارهای جرایم سایبری به فروش برساند.

تولیدکنندههای جعلی تصاویر با هوش مصنوعی بدافزار Lumma Stealer را توزیع میکنند.

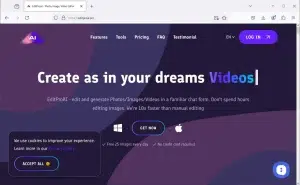

مهاجمان از روش جعل هویت (Impersonation) برای گمراه کردن کاربران و پخش بدافزار استفاده کردهاند و از شهرت یا جذابیت ادعایی ابزاری به نام EditPro سوءاستفاده میکنند.

طبق کشف پژوهشگر امنیت سایبری با نام g0njxa، این وبسایتهای جعلی از طریق نتایج جستجو و تبلیغات در پلتفرم X تبلیغ میشوند. این تبلیغات شامل ویدیوهای دیپفیک سیاسی هستند، مانند ویدیویی که رئیسجمهور بایدن و ترامپ را در حال خوردن بستنی با هم نشان میدهد.

با کلیک کردن روی این تصاویر، شما به وبسایتهای جعلی مربوط به برنامه EditProAI هدایت میشوید. وبسایت editproai[.]pro برای توزیع بدافزار مخصوص ویندوز و وبسایت editproai[.]org برای توزیع بدافزار مخصوص macOS طراحی شدهاند.

مهاجمان برای فریب کاربران، وبسایتهایی با ظاهر کاملاً حرفهای و معتبر ایجاد کردهاند، تا اعتماد کاربران جلب شود و کمتر به جعلی بودن آنها شک کنند.

با این حال، کلیک بر روی لینکهای “Get Now” منجر به دانلود یک فایل اجرایی میشود که خود را بهعنوان برنامه EditProAI معرفی میکند. برای کاربران ویندوز، فایل با نام ‘Edit-ProAI-Setup-newest_release.exe’ است [VirusTotal] و برای کاربران macOS، فایل با نام ‘EditProAi_v.4.36.dmg’ است [VirusTotal].

بدافزار ویندوز با استفاده از یک گواهی امضای کد که ظاهراً از وبسایت Softwareok.com، یک توسعهدهنده نرمافزارهای رایگان، دزدیده شده است، امضا شده است.

g0njxa میگوید که بدافزار از یک پنل در آدرس ‘proai[.]club/panelgood/’ برای ارسال دادههای سرقتشده استفاده میکند، که سپس توسط مهاجمان تهدیدکننده در زمان دیگری قابل بازیابی خواهد بود.

گزارشی از AnyRun نشان میدهد که نسخه ویندوزی بدافزار اجرا شده است، بهطوریکه سرویس سندباکس این بدافزار را بهعنوان Lumma Stealer شناسایی کرده است.

اگر این برنامه را در گذشته دانلود کردهاید، باید تمام رمزهای عبور ذخیرهشده، کیفپولهای رمزنگاری و احراز هویتهای خود را بهعنوان اطلاعاتی که به خطر افتادهاند در نظر بگیرید و فوراً آنها را با رمزهای عبور منحصر به فرد در هر سایتی که بازدید میکنید، بازنشانی کنید.

برای افزایش امنیت حسابهای آنلاین حساس خود، از احراز هویت چندعاملی استفاده کنید تا خطر دسترسی غیرمجاز به اطلاعات حساس یا مالی خود را کاهش دهید.

بدافزارهای سرقت اطلاعات در چند سال گذشته رشد چشمگیری داشتهاند، بهطوریکه مهاجمان تهدیدکننده عملیاتهای جهانی وسیعی برای سرقت اطلاعات ورود (رمز عبور) و توکنهای احراز هویت افراد انجام دادهاند.

کمپینهای دیگری که اخیراً بدافزارهای سرقت اطلاعات را تبلیغ میکنند، شامل استفاده از آسیبپذیریهای صفر روز، اصلاحات جعلی در مشکلات گیتهاب، و حتی پاسخهای جعلی در StackOverflow هستند.

اطلاعات سرقتشده سپس برای نفوذ به شبکههای شرکتی، انجام کمپینهای سرقت داده مانند آنچه که در نقض حسابهای عظیم SnowFlake مشاهده کردیم، و ایجاد هرجومرج با خراب کردن اطلاعات مسیریابی شبکه استفاده میشود.