خطاهای جعلی در کنفرانسهای Google Meet به منظور توزیع بدافزارهای Infostealing Malware استفاده می شود.

یک کمپین جدید به نام ClickFix کاربران را به صفحات تقلبی Google Meet هدایت میکند. این صفحات تقلبی به کاربران خطاهای جعلی اتصال (connectivity errors) نشان میدهند و از طریق این خطاها بدافزارهایی را که برای سرقت اطلاعات طراحی شدهاند، روی سیستمهای عامل ویندوز و مک (Windows و macOS) نصب میکنند.

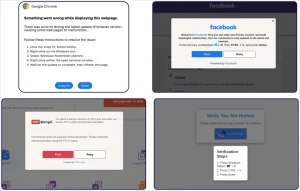

ClickFix یک روش مهندسی اجتماعی است که در ماه مه ظهور کرد. اولین بار شرکت امنیت سایبری Proofpoint آن را گزارش داد. این روش توسط یک بازیگر تهدید با نام TA571 مورد استفاده قرار گرفت که در آن پیامهایی را به کار میبرد که خود را به عنوان خطاهای جعلی از Google Chrome، Microsoft Word و OneDrive جا میزدند.

خطاهای جعلی قربانی را ترغیب میکردند تا یک قطعه کد PowerShell را در کلیپبورد کپی کند و سپس این کد را در Windows Command Prompt اجرا کند تا مشکلات را به ظاهر برطرف کند.

قربانیان با اجرای کد مخرب، سیستمهای خود را به انواع مختلفی از بدافزارها آلوده میکنند. این بدافزارها شامل:

- DarkGate: نوعی بدافزار مخرب.

- Matanbuchus: بدافزاری که به طور مخفیانه کدهای مخرب را اجرا میکند.

- NetSupport: ابزاری برای کنترل از راه دور که میتواند برای اهداف مخرب استفاده شود.

- Amadey Loader: نرمافزاری برای بارگذاری بدافزارهای دیگر.

- XMRig: نرمافزاری برای استخراج ارز دیجیتال (cryptomining) که منابع سیستم قربانی را برای استخراج استفاده میکند.

- clipboard hijacker: نوعی بدافزار که اطلاعات موجود در کلیپبورد را سرقت یا تغییر میدهد.

- Lumma Stealer: بدافزاری که اطلاعات حساس کاربر را به سرقت میبرد.

در ماه ژوئیه، شرکت McAfee گزارش داد که کمپینهای ClickFix در حال افزایش هستند و بیشتر در ایالات متحده و ژاپن دیده میشوند.

طبق یک گزارش جدید از شرکت Sekoia، که ارائهدهنده خدمات امنیت سایبری بهصورت SaaS (نرمافزار بهعنوان سرویس) است، کمپینهای ClickFix به طور قابلتوجهی تکامل یافتهاند. این کمپینها اکنون از روشهای جدیدی برای فریب دادن قربانیان استفاده میکنند، از جمله:

- استفاده از طعمه Google Meet (مثلاً ایجاد صفحات جعلی مرتبط با Google Meet).

- ارسال ایمیلهای فیشینگ که شرکتهای حمل و نقل و لجستیک را هدف قرار میدهند.

- ایجاد صفحات جعلی در فیسبوک.

- ایجاد موضوعات فریبنده در GitHub

طبق گزارش شرکت امنیت سایبری فرانسوی، برخی از کمپینهای اخیر توسط دو گروه تهدید به نامهای Slavic Nation Empire (SNE) و Scamquerteo انجام میشوند. این دو گروه بهعنوان زیرگروههای باندهای کلاهبرداری ارز دیجیتال به نامهای Marko Polo و CryptoLove شناخته میشوند.

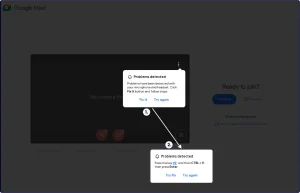

دام Google Meet

بازیگران تهدید از صفحات جعلی برای Google Meet استفاده میکنند. Google Meet یک سرویس ارتباط ویدیویی است که بخشی از مجموعه Google Workspace محسوب میشود و در محیطهای شرکتی بهطور گستردهای برای جلسات مجازی، وبینارها و همکاریهای آنلاین محبوب است.

یک مهاجم برای قربانیان ایمیلهایی ارسال میکند که به نظر میرسد دعوتنامههای معتبر Google Meet هستند و به یک جلسه کاری، کنفرانس یا رویداد مهم دیگری مربوط میشوند.

URLs های زیر بهطور زیاد شبیه لینکهای واقعی Google Meet هستند :

- meet[.]google[.]us-join[.]com

- meet[.]google[.]web-join[.]com

- meet[.]googie[.]com-join[.]us

- meet[.]google[.]cdm-join[.]us

به محض اینکه قربانی وارد صفحه جعلی میشود، پیامی به صورت پاپآپ برای او نمایش داده میشود که از وجود یک مشکل فنی، مانند مشکل میکروفن یا هدست خبر میدهد.

اگر قربانی بر روی گزینه “Try Fix” کلیک کند، یک فرآیند استاندارد عفونت ClickFix آغاز میشود که در آن کد PowerShell که توسط وبسایت کپی شده و در Command Prompt ویندوز چسبانده میشود، کامپیوتر او را با بدافزار آلوده میکند و بار مخرب (payload) را از دامنه ‘googiedrivers[.]com’ دریافت میکند.

Payload نهایی که به سیستم قربانی منتقل میشود، شامل بدافزارهای سرقت اطلاعات مانند Stealc یا Rhadamanthys در سیستمعامل ویندوز است. در عوض، بر روی دستگاههای macOS، مهاجم بدافزار AMOS Stealer را به عنوان یک فایل .DMG (تصویر دیسک اپل) با نام ‘Launcher_v194’ قرار میدهد.

Sekoia به توزیع بدافزارها از طریق چندین پلتفرم و ابزار مختلف، بهجز Google Meet، پرداخته است که شامل : Zoom ، نرم افزار های PDF Readers ، بازیهای ویدیویی جعلی ( Lunacy, Calipso, Battleforge, Ragon ) ، مرورگرها و پروژههای web3 ( NGT Studio ) و برنامههای پیامرسان مانند Nortex می باشد.