هکرها از درایور ضد روتکیت شرکت Avast سوءاستفاده میکنند تا مکانیزمهای دفاعی را غیرفعال کنند.

هکرها از یک ابزار قانونی که به طور خاص برای شناسایی بدافزارها طراحی شده است، سوءاستفاده میکنند تا به طور مخفیانه به سیستم هدف دسترسی پیدا کنند.

بدافزار که درایور را بارگذاری میکند، یک نوع تغییر یافته از “AV Killer” است که هیچ خانواده خاصی ندارد. این بدافزار به همراه یک لیست ثابت از ۱۴۲ نام برای فرآیندهای امنیتی از فروشندگان مختلف ارائه میشود.

بدافزار از درایور برای انجام عملیات خطرناک استفاده میکند که بر روی بخشهای حساس سیستم تأثیر میگذارد و میتواند به راحتی از سیستمهای امنیتی عبور کند.

محققان امنیتی در شرکت امنیت سایبری Trellix به تازگی یک حمله جدید را کشف کردند که از روش BYOVD با استفاده از یک نسخه قدیمی از درایور ضد روتکیت برای متوقف کردن محصولات امنیتی در یک سیستم هدف استفاده میکند.

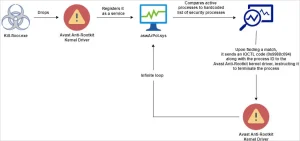

آنها توضیح میدهند که یک قطعه بدافزار با نام فایل kill-floor.exe درایور آسیبپذیر با نام فایل ntfs.bin را در پوشه پیشفرض کاربران ویندوز قرار میدهد. سپس، بدافزار با استفاده از ابزار کنترل سرویس (sc.exe) سرویس جدیدی به نام ‘aswArPot.sys’ ایجاد کرده و درایور را ثبت میکند.

بدافزار به طور خاص به دنبال فرآیندهایی میگردد که به ابزارهای امنیتی مربوط میشوند و برای متوقف کردن یا غیرفعال کردن آنها از این لیست استفاده میکند.

محقق Trellix، Trishaan Kalra، میگوید که وقتی بدافزار یک تطابق پیدا میکند، بدافزار یک هندل (مراجع) ایجاد میکند تا به درایور نصب شده Avast ارجاع دهد.

بدافزار برای خاتمه دادن به یک فرآیند یا درایور خاص از دستورات ویژهای استفاده میکند که از طریق API ویندوز DeviceIoControl ارسال میشود.

همانطور که در اسکرینشات بالا مشاهده میشود، بدافزار فرآیندهای مربوط به راهحلهای امنیتی مختلف را هدف قرار میدهد، از جمله محصولات McAfee، Symantec (Broadcom)، Sophos، Avast، Trend Micro، Microsoft Defender، SentinelOne، ESET و BlackBerry.

با غیرفعال شدن مکانیزمهای دفاعی، بدافزار میتواند فعالیتهای مخرب خود را بدون اینکه هشدارهایی برای کاربر ایجاد شود یا مسدود شود، انجام دهد.

شایان ذکر است که درایور و روشهای مشابه در اوایل سال ۲۰۲۲ توسط محققان شرکت Trend Micro در حین بررسی حمله باجافزار AvosLocker مشاهده شدهاند.

در دسامبر ۲۰۲۱، تیم خدمات پاسخ به حوادث شرکت Stroz Friedberg متوجه شد که باجافزار Cuba در حملات خود از اسکریپتی استفاده میکند که یک تابع در درایور هسته ضد روتکیت Avast را برای غیرفعال کردن راهحلهای امنیتی در سیستمهای قربانیان سوءاستفاده میکند.

در همان زمان، محققان در SentinelLabs دو آسیبپذیری با شدت بالا (CVE-2022-26522 و CVE-2022-26523) را کشف کردند که از سال ۲۰۱۶ وجود داشتند و میتوانستند مورد سوءاستفاده قرار گیرند “برای افزایش دسترسیها و این امکان را فراهم میکردند که محصولات امنیتی را غیرفعال کنند.”

این دو مشکل در دسامبر ۲۰۲۱ به شرکت Avast گزارش شد و این شرکت آنها را به طور بیصدا با بروزرسانیهای امنیتی برطرف کرد.

محافظت در برابر حملاتی که به درایورهای آسیبپذیر وابسته هستند، با استفاده از قوانینی که میتوانند اجزا را بر اساس امضاها یا هشهای آنها شناسایی و مسدود کنند، ممکن است، مانند قاعدهای که شرکت Trellix پیشنهاد میکند.

مایکروسافت برای مقابله با درایورهای آسیبپذیر راهحلهایی ارائه کرده است، از جمله لیست سیاه درایورهایی که به طور پیشفرض در نسخههای جدید ویندوز فعال است و از طریق ابزارهای مدیریتی مانند App Control for Business قابل دسترسی است.