به گزارش Cloudflare هکرها فقط ۲۲ دقیقه پس از انتشار PoC آسیب پذیری ها از آن استفاده می کنند.

هکرها و مهاجمان سایبری خیلی سریع از اکسپلویتهای جدید منتشر شده استفاده میکنند و حتی ممکن است تنها ۲۲ دقیقه بعد از عمومی شدن آنها، این اکسپلویتها را در حملات واقعی به کار بگیرند.

دادههای مذکور از گزارش امنیتی کلودفلر برای سال ۲۰۲۴ استخراج شده که فعالیتهای مرتبط با امنیت را در بازه زمانی مشخصی بررسی و تحلیل کرده و به تهدیدات جدید و در حال ظهور اشاره دارد.

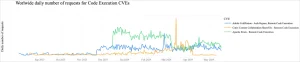

شرکت کلودفلر که در حال حاضر به طور متوسط ۵۷ میلیون درخواست HTTP را در هر ثانیه پردازش میکند، همچنان شاهد افزایش فعالیتهای اسکن برای آسیبپذیریهای امنیتی شناختهشده (CVEها) ست. پس از این اسکنها، حملات تزریق دستورات (Command Injection) و تلاشها برای تبدیل کدهای اثبات مفهوم (PoC) به ابزارهای حمله مشاهده میشود.

در بازه زمانی مورد بررسی، بیشترین نقصهای امنیتی که مورد هدف قرار گرفتهاند، مربوط به محصولات Apache، ColdFusion، و MobileIron بودهاند، و کدهای CVE مشخص شده، معرف این آسیبپذیریها هستند.

این CVE ها شامل موارد زیر می باشند :

- CVE-2023-50164

- CVE-2022-33891

- CVE-2023-29298

- CVE-2023-38203

- CVE-2023-26360

- CVE-2023-35082

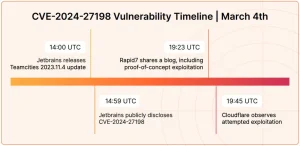

نقص امنیتی CVE-2024-27198 در JetBrains TeamCity، که امکان دور زدن احراز هویت را فراهم میکند، نمونهای بارز از افزایش سرعت بهرهبرداری از آسیبپذیریهای جدید توسط مهاجمان سایبری است.

کلودفلر موردی را مشاهده کرده که در آن یک مهاجم، تنها ۲۲ دقیقه پس از انتشار یک کد اثبات مفهوم (PoC)، از آن برای حمله استفاده کرده است و این وضعیت به مدافعان تقریباً هیچ فرصتی برای اصلاح و مقابله با این آسیبپذیری نداده است.

این شرکت اینترنتی میگوید تنها راه مقابله با این سرعت (سریع بهرهبرداری مهاجمان از آسیبپذیریها) استفاده از هوش مصنوعی برای توسعه سریع قوانین مؤثر شناسایی است.

Cloudflare در گزارشی توضیح می دهد: سرعت بهرهبرداری از CVE های فاششده اغلب سریعتر از سرعتی است که انسانها میتوانند با آن قوانین WAF را ایجاد کنند یا وصلههایی را برای کاهش حملات ایجاد و مستقر کنند.

همچنین Cloudflare عنوان کرد: این موضوع به تیم تحلیلگر امنیت داخلی خودمان که مجموعه قوانین مدیریتشدهی WAF را نگهداری میکند نیز مربوط میشود و باعث شده که ما امضاهای نوشتهشده توسط انسان را با یک روش مبتنی بر یادگیری ماشین (ML) ترکیب کنیم تا بهترین تعادل را بین کاهش تعداد هشدارهای نادرست و سرعت پاسخگویی به دست آوریم.

کلودفلر میگوید این موضوع تا حدی نتیجهی فعالیت بازیگران تهدید خاصی است که در دستهبندیهای مشخصی از CVEها و محصولات تخصص دارند و به درک عمیقی از نحوهی بهرهبرداری سریع از افشاگریهای جدید دربارهی آسیبپذیریها دست یافتهاند.

۶٫۸ درصد از کل ترافیک اینترنت DDoS است

یکی دیگر از نکات برجسته در گزارش Cloudflare این است که ۶٫۸ درصد از کل ترافیک اینترنت روزانه، ترافیک انکار سرویس توزیع شده (DDoS) است که هدف آن عدم دسترسی به برنامهها و سرویسهای آنلاین برای کاربران قانونی است.

میزان حملات DDoS در دوره ۱۲ ماهه اخیر نسبت به دوره ۱۲ ماهه قبلی به طور قابل توجهی بیشتر شده است.

Cloudflare همچنین بیان کرد : در زمان وقوع حملات بزرگ در سطح جهان، ۱۲ درصد از ترافیک HTTP ممکن است از نوع مخرب باشد.

Cloudflare میگوید: با تمرکز بر روی درخواستهای HTTP، در سهماهه اول سال ۲۰۲۴، Cloudflare بهطور متوسط روزانه ۲۰۹ میلیارد تهدید سایبری را مسدود کرد (با افزایش ۸۶.۶٪ نسبت به سال قبل) […] که این افزایش قابلتوجهی در مقایسه با زمان مشابه در سال گذشته است.

گزارش PDF شرکت شامل توصیههای بیشتر برای افرادی است که از سیستمها دفاع میکنند و اطلاعات دقیقتری در مورد آمارهای موجود در گزارش ارائه میکند